APP攻防--ADB基础

芝士土拨鼠

芝士土拨鼠- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

收藏一下~

可以收录到专辑噢~

APP攻防--ADB基础

进入app包

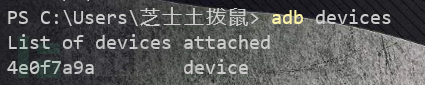

先使用 adb devices查看链接状态

手机连接成功的adb shell

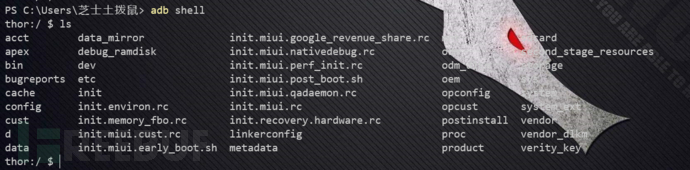

获取到手机的一个shell

此时想进入app包时没有权限的,APP包一般在data/data/下。没有执行权限,如图

Permission denied 权限被拒绝

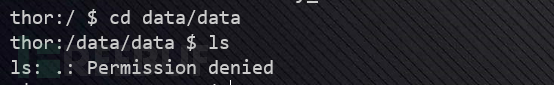

此时需要手机root,root后输入·su root

然后命令就能执行了

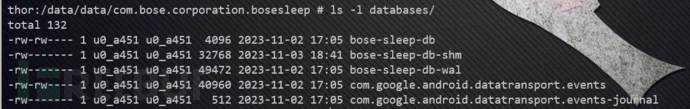

找到要测试的APP包,cd进去

查看文件下的权限,如果有x权限那么久是危险的。

常见的adb命令

连接设备或模拟器:

adb connect <设备IP地址>:<端口号>adb devices

安装应用程序:

adb install <应用程序.apk>

卸载应用程序:

adb uninstall <应用程序包名>

启动应用程序:

adb shell am start -n <应用程序包名>/<Activity名称>

停止应用程序:

adb shell am force-stop <应用程序包名>

查看设备日志:

adb logcat

拉取文件从设备到计算机:

adb pull <设备路径> <本地路径>

推送文件从计算机到设备:

adb push <本地文件路径> <设备路径>

获取应用程序包名和Activity名称:

adb shell dumpsys package <应用程序.apk>

查看设备信息:

adb shell getprop

列出设备上的所有应用程序包名:

adb shell pm list packages

查看设备上的所有应用程序的权限信息:

adb shell pm list permissions -d -g

本文为 芝士土拨鼠 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

APP攻防&Android逆向&HOOK抓包&组件安全

2024-02-23

漏洞复现--Confluence远程代码执行漏洞(CVE-2023-22527)

2024-01-23

漏洞复现--Likeshop任意文件上传(CVE-2024-0352)

2024-01-16

文章目录