水獭

水獭- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

水獭 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

水獭 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

写在前面

白活wazuh的最后一部分,说下优势、劣势和同类,还有用wazuh改产品的感觉。

wazuh优劣

优势

1. 兼容性

Wazuh提供了目前国内端点安全产品市场中绝大多数产品都无法满足的兼容性要求,无论是探针客户端程序的操作系统兼容性,还是管理端安装部署的兼容性,wazuh都表现的非常好。兼容性的优异表现可能源自于探针工作原理和软件依赖关系的简化问题,但这不影响wazuh在其功能上的完备性。

1.1. 探针兼容性

别的不说就支持的操作系统来说国内厂商产品应该没有一个满足的。

序号 | 操作系统 | 版本 |

Unix | ||

1 | AIX | 6.1 或更高版本 |

2 | HP-UX | 11.31 |

3 | Linux | |

4 | 亚马逊Linux | 1、2 |

5 | Centos | 5、6或更高版本 |

6 | Debian | 7或更高版本 |

7 | Fedora | 22或更高版本 |

8 | OpenSUSE | 42或更高版本 |

9 | Oracle Linux | 5、6或更高版本 |

10 | Redhat | 5、6或更高版本 |

11 | SUSE | 11、12 |

12 | Ubuntu | 12或更高版本 |

13 | Raspbian OS | Buster或更高版本 |

苹果 | ||

14 | macOS | 64bits |

Solaris | ||

15 | Solaris | 10、11 |

Windows | ||

16 | Windows | XP以上所有版本 |

1.2. 管理端兼容性

Wazuh 服务器和 Elastic Stack 组件可以安装在以下 Linux 操作系统中:

- 亚马逊 Linux 2

- CentOS 7 及更高版本

- Debian 8 ELTS 及更高版本

- Fedora Linux 31 及更高版本

- openSUSE Tumbleweek(d)、Leap 15.2 及更高版本

- Oracle Linux 6 扩展版及更高版本

- 红帽企业 Linux 6 ELS 及更高版本

- Ubuntu 14.04 ESM 及更高版本

2. 性能

Wazuh服务器只执行数据存储和数据分析的功能,可部署于物理服务器,也可部署于虚拟机中,最小服务器资源只需4G内存即可运行,因服务器需要存储大量的日志数据,所以对磁盘空间使用需求较大,如监控两个代理的服务器,运行两周时间,系统磁盘空间占用有2G左右。

Wazuh服务器的安装大小约120M,安装快捷,部署时间短,代理安装包约6M,安装占用磁盘空间27M。代理执行检查或日志收集时,占用系统资源如下图所示:

静默时对CPU占用日常小于1%,只使用内存资源。

Wazuh的代理缺乏安全性,未设置守护进行,终端代理被结束后无法自动启动。

3. 扩展性

Wazuh目前提供了代理、管理器和API扩展接口;Wazuh WUI 可以作为Kibana插件或Splunk应用程序运行,扩展可视化和管理界面;wazuh包括docker、kubernetes容器安全部分。

劣势

1. 信息收集能力

EDR产品的主要能力和价值体现就是在探针获取、提取数据的能力,无论是静态数据还是,动态行为数据,wazuh探针在系统ring3层执行只能获取有限系统信息或通过接口获取系统日志方式进行数据分析,在此过程中会漏报系统关键信息,数据抓取不全。

2. 控制力

Wazuh在执行一定策略、规则时更多依赖系统命令、组件能力,通过执行系统命令等来获取相应数据,强依赖于auditctl、iptables等Linux控制命令。

3. 功能扩展

Wazuh目前除了标准功能组件外,支持第三方能力扩展。目前已有多种面向wazuh的开源组件,但wazuh在场景适配中还存在诸多问题如:

合规性:wazuh自身只支持国外标准,国内等保、行业标准需要独立开发,并且要扩展应用合规内容;

行为检测:虽然wazuh已有一定的入侵检测能力但对于真是环境下和企业用户期望的安全防护能力来说还远远不够,进一步的能力提升和检测功能扩展需要投入相当的资源进行二次开发。

服务和运营化:wazuh目前的部署方式中不包括云化的安全服务和运营。这需要对系统进行适配性改造,包括私有云和公有云多租户场景,企业用户的分权分域场景等。

4. 自身安全性

Wazuh代理客户端程序缺少自我保护机制自身防护能力有限,探针进程很容易被终止运行,恶意程序易对其造成影响造成防护失效。

竞品分析

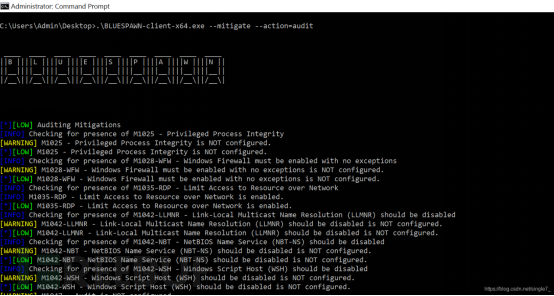

Bluespawn

BLUESPAWN是一个主动的防御和端点检测与响应工具,这意味着防御者可以使用它来快速检测,识别和消除网络中的恶意活动和恶意软件。只面向Windows。

bluespawn 主要有三种模式,分别为 缓解模式、狩猎模式、监控模式。其中还有一些子模块,分别为:

- 狩猎:寻找恶意行为的证据的狩猎

- 缓解:通过应用安全设置缓解漏洞

- 监控:连续监控系统是否存在潜在的恶意行为

- 扫描:用于评估由狩猎发现的目标,并确定是否可疑/恶意软件

- 用户:包含程序主程序,IOBase和其他类似功能

- 实用程序:包含支持核心操作的模块的集合

采用命令行界面,用户界面不是很友好

OSSEC

OSSEC是一款开源的跨平台的准EDR入侵检测响应系统,OSSEC通过文件完整性监控,日志监控,rootcheck和流程监控,全面监控企业资产系统活动的各个方面,对于安全管理提供了依据。

OSSEC 拥有强大的关联和分析引擎,集成了日志分析、文件完整性监控、Windows 注册表监控、集中策略执行、rootkit 检测、实时警报和主动响应。它可以在大多数操作系统上运行,包括 Linux、OpenBSD、FreeBSD、MacOS、Solaris 和 Windows。

主要功能:

- 基于日志的入侵检测 (LID)

实时主动监控和分析来自多个日志数据点的数据

- Rootkit 和恶意软件检测

进程和文件级别分析以检测恶意应用程序和 rootkit

- 主动响应

通过多种机制实时响应系统的攻击和变化,包括防火墙策略、与 CDN 和支持门户等 3rd 方的集成以及自愈动作

- 合规审计

应用程序和系统级审核,以符合许多常见标准,例如 PCI-DSS 和 CIS 基准

- 文件完整性监控 (FIM)

对于文件和 Windows 注册表设置,不仅可以实时检测系统更改,还可以在数据随时间变化时维护数据的取证副本。

- 系统清单

收集系统信息,例如已安装的软件、硬件、利用率、网络服务、监听器和其他信息。

- 支持多种扩展功能插件

身份认证、告警推送、规则生成、GUI界面、SOAR、微隔离、防护墙联动

Wazuh默认支持从OSSEC迁移数据,从可扩展性和可靠性、入侵检测能力、云端集成、合规性检查、事件响应能力和漏洞检测等方面wazuh表现都略优于OSSEC。

openEDR

安全厂商Comodo 开源 EDR 解决方案,OpenEDR是全面的EDR功能。它是世界上最复杂,最有效的EDR代码库之一。OpenEDR的安全体系结构无需任何其他代理或解决方案即可通过处理所有威胁媒介来简化漏洞检测,保护和可见性。该代理在本地记录所有遥测信息,然后将数据发送到本地托管或云托管的ElasticSeach部署。

openEDR相关组件和功能说明请参阅:

https://techtalk.comodo.com/2020/09/19/open-edr-components/

除了openEDR Comodo还在EDR基础上逐步开展了NDR解决方案和XDR,在2018年comodo就开始了MDR服务技术讨论。在comodo产品能力和规则设计中采用了MITRE 杀伤链概念,并将ATT&CK框架映射到产品功能和内核API虚拟化等专利应用上。

wazuh产品改造

由于wazuh在兼容性、扩展性上的表现,一些人会有拿来改造变产品卖的打算,不得不说这确实是一个看起来一本万利的事情。

去wazuh化

要变成售卖的安全产品那必须要做的就是让它看起来是你自己做的,要是一眼就看出是开源项目了客户还会掏钱买么?所有的标识、LOGO、字符都要变,这是一个相当的工作量。去wazuh是很费劲的,所有的URL都要改要么你就隐藏它,各种隐藏角落里的wazuh无穷无尽,还有wazuh的各种组件、扩展的软件。你还要考虑升级产品时wazuh名字回归的问题。另一个更痛苦的就是管理界面,那个风格、那布局、那呈现你不改掉一半根本掩盖不了。

汉化

国外产品的风格和国内完全不一样,产品使用逻辑就和中国人不对付,你改的了这个么?或者这个不重要那所有文字部分都要汉化吧,按钮、标签、说明等等,还有升级后又回来了的问题。

使用

yara规则不是不好,问题是一旦选择了wazuh后续的产品能力构建、演进、升级都要按这个来,拿wazuh玩玩还行,真要卖钱这要多少人搞一个随时可能出问题的破玩意,想升级改造那你就会掉进无穷无尽的烦恼中,人都去解决问题了产品能力那有空啊。

别想着弯道超车的好事了,先弄一个顶上再组织人自己做来个快速进入,你把上面的内容都想明白干完没7、8个月变不成产品卖出去,有这功夫都做一个出来了。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

端点安全杂谈

端点安全杂谈