深信服千里目安全技术中心

深信服千里目安全技术中心- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

近日,深信服安全团队追踪到一新型的挖矿病毒,该病毒与普通挖矿病毒有很大差异,普通挖矿没有特殊防护,而该病毒采用了驱动进行防护,十分罕见。

与多数挖矿病毒一样,感染主机会出现异常卡顿现象,且CPU占用率过高。该病毒使用了驱动保护,无法通过任务管理器中止病毒进程,很难查杀。深信服已将该病毒命名为ProtectionX。

感染ProtectionX病毒后,系统中会存在3个进程:母体1sass.exe及其子进程wuauc1t.exe与win1ogon.exe,注意名称中是“1”而不是“l”。其中win1ogon.exe进程占用大量CPU资源。

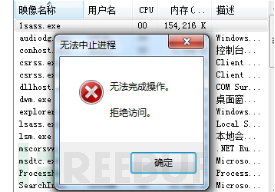

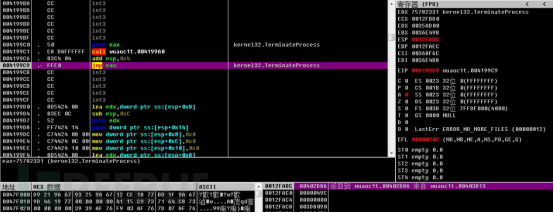

![]() 尝试终止1sass.exe进程,提示“拒绝访问”。而终止wuauc1t.exe和win1ogon.exe进程后,又会重新起来!这里,是因为有驱动保护了1sass.exe,而1sass.exe又防护了wuauc1t.exe与win1ogon.exe,环环相扣,多层护体。

尝试终止1sass.exe进程,提示“拒绝访问”。而终止wuauc1t.exe和win1ogon.exe进程后,又会重新起来!这里,是因为有驱动保护了1sass.exe,而1sass.exe又防护了wuauc1t.exe与win1ogon.exe,环环相扣,多层护体。

一、行为分析

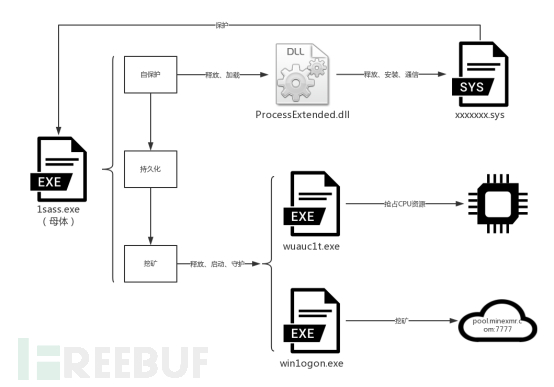

病毒执行流程如下:

主要包括3个模块:自保护、持久化以及挖矿模块。其中自保护模块用于保护病毒母体进程不被杀掉,持久化模块添加开机自启动,挖矿模块会进行挖矿并杀掉别的挖矿进程以及其他一些CPU占用高的进程。

主要包括3个模块:自保护、持久化以及挖矿模块。其中自保护模块用于保护病毒母体进程不被杀掉,持久化模块添加开机自启动,挖矿模块会进行挖矿并杀掉别的挖矿进程以及其他一些CPU占用高的进程。

1.1 病毒文件

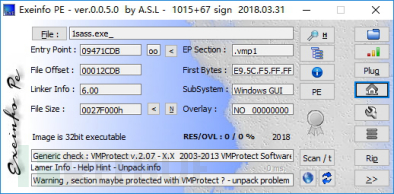

病毒母体1sass.exe为一个win32程序,加了VMP壳。

1.2 自保护模块

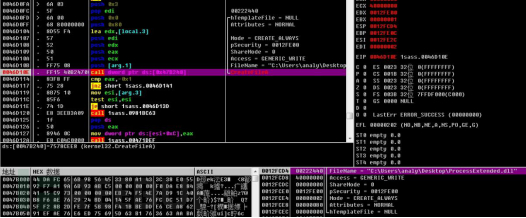

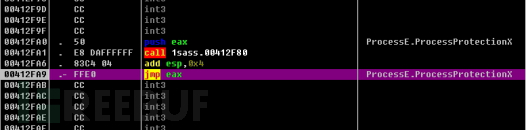

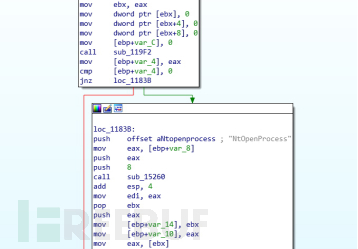

释放ProcessExtended.dll模块到本目录并加载。

调用ProcessProtectionX函数。

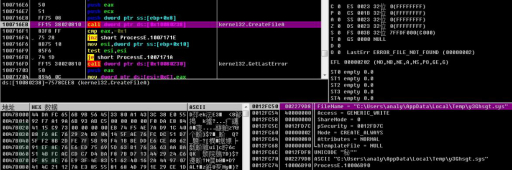

ProcessProtectionX函数首先释放一个驱动文件到%Temp%目录,驱动文件名由7个随机的字母加数字组成。

ProcessProtectionX函数首先释放一个驱动文件到%Temp%目录,驱动文件名由7个随机的字母加数字组成。

安装驱动,服务名为hy5.5。

安装驱动,服务名为hy5.5。

与驱动通信,将自身进程ID发送给驱动。

与驱动通信,将自身进程ID发送给驱动。

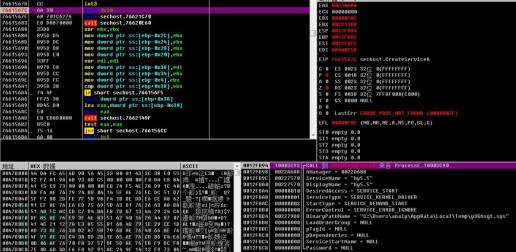

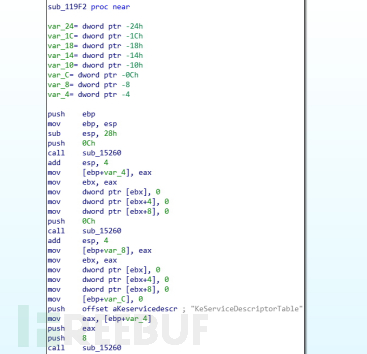

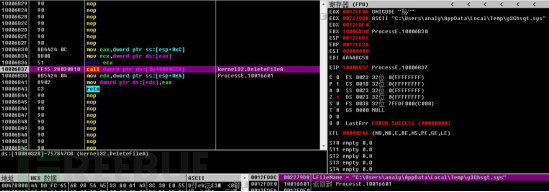

驱动中使用了SSDT HOOK,HOOK掉了NtOpenProcess从而实现进程保护。

驱动中使用了SSDT HOOK,HOOK掉了NtOpenProcess从而实现进程保护。

删除驱动文件。

1.3 持久化模块

1.3 持久化模块

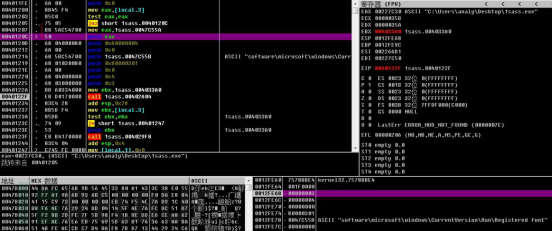

为1sass.exe添加自启动,注册表路径为“HKLM\software\microsoft\windows\CurrentVersion\Run\Registered font”。

1.4 挖矿模块

1.4 挖矿模块

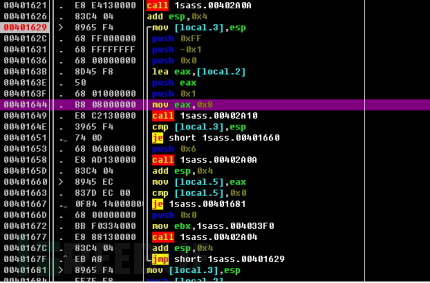

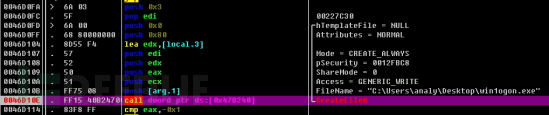

挖矿模块包含两个进程:wuauc1t.exe和win1ogon.exe。由1sass.exe释放并运行,随后进入循环对这两个进程进程守护。

1.4.1 抢占资源

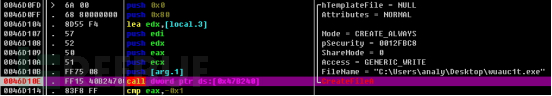

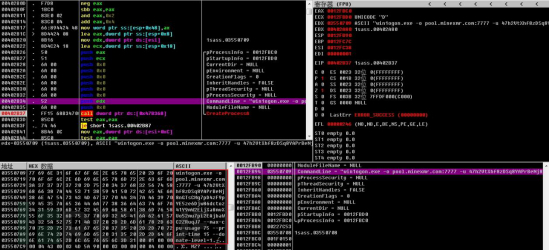

wuauc1t.exe的功能为抢占CPU资源,由1sass.exe释放到同一目录下并运行,运行时传入参数“win1ogon.exe”。

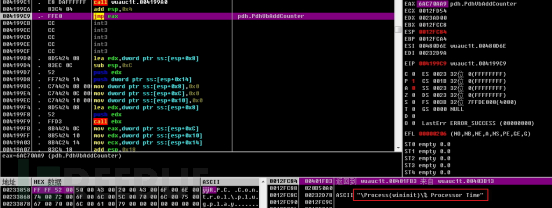

首先遍历系统进程并获取其CPU占用率。“Process\ % Processor Time”用于获取过程的所有线程在每个处理器上的处理器时间总和。

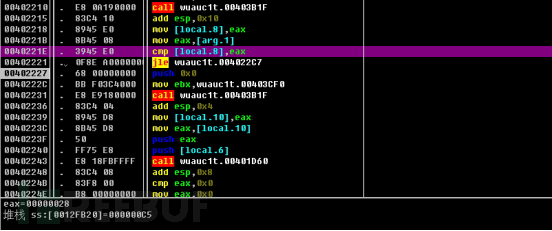

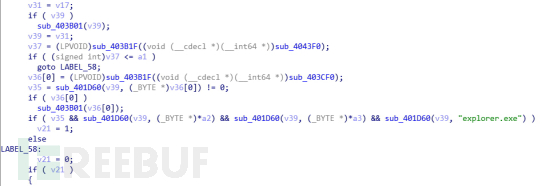

获取除传入参数“win1ogon.exe”、本进程以及“explorer.exe”以外的CPU占用较高的进程。

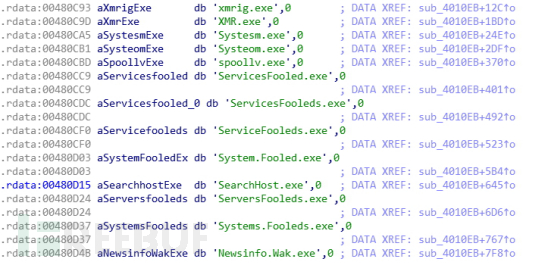

终止掉CPU占用较高的其他进程以及其他挖矿进程。

终止的其他挖矿进程列表如下:

1.4.2 挖矿

1.4.2 挖矿

win1ogon.exe为挖矿进程,也是由1sass.exe释放到同一目录下并运行。矿池为pool.minexmr.com:7777。

有了其他两个进程的保驾护航,挖矿进程可以最大限度的利用系统资源进行挖矿。

二、解决方案

病毒防御

1.及时给电脑打补丁,修复漏洞。

2.对重要的数据文件定期进行非本地备份。

3.更改账户密码,设置强密码,避免使用统一的密码。

4.可以尝试使用PC Hunter强制删除并结束进程1sass.exe、wuauc1t.exe、win1ogon.exe。

5.删除注册表项HKLM\software\microsoft\windows\CurrentVersion\Run\Registered font。

最后,建议企业对全网进行一次安全检查和杀毒扫描,加强防护工作。推荐使用深信服安全感知+防火墙+EDR,对内网进行感知、查杀和防护。

*本文作者:千里目安全实验室,转载请注明来自FreeBuf.COM

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

恶意代码分析专栏

恶意代码分析专栏

逆向工程

逆向工程