青藤云安全

青藤云安全- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

溯源分析可以揭示攻击者在网络中的行动路径,通过分析攻击过程中的各个环节,包括入侵点、传播方式、横向移动路径等,可以了解攻击者是如何进入系统、获取权限以及传播恶意活动的。

高质量的溯源分析可以为安全团队提供足够的信息,帮助其理解攻击的威胁程度、影响范围,制定更加高效精准的应对策略。

数据准备

数据是溯源的基础,为溯源提供关键的线索和证据,帮助确定攻击事件发生的时间、地点、方式以及涉及的系统等信息。溯源分析需要的数据包括网络流量数据、用户审计数据、主机行为数据以及其他一些数字证据。

- 网络流量数据:网络流量数据记录了网络传输的信息,包括通信的源头、目的地、协议、端口等。通过分析网络流量数据,可以确定攻击者的IP地址、攻击入口、攻击方式等重要信息。

- 用户审计数据:在一些可能涉及到用户的身份或行为的攻击事件中,通过分析用户审计数据,如登录日志、操作记录等,可以判断是否存在内部人员的参与或追踪到特定用户的活动轨迹。

- 数字证据:数字证据包括被攻击的文件、恶意软件的样本、攻击者留下的痕迹等。通过对这些数字证据进行取证、分析和比对,可以找到与攻击事件相关的关键线索,从而帮助溯源行为者或源头。

伴随着0day漏洞、社工、加密流量、内存马等攻击方式的日益猖獗,常规的网络、用户日志在溯源分析过程中提供的信息支持往往捉襟见肘,而主机行为日志因为揭露了攻击的本质特征,其重要性日益凸显。

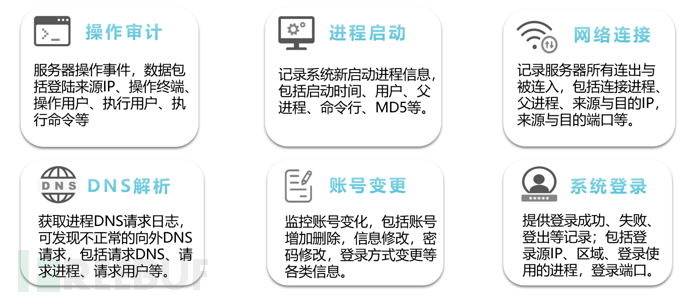

主机行为日志主要包括进程活动日志、驱动模块活动日志、磁盘文件活动日志、主机网络连接日志、注册表活动日志、账号活动日志,另外还包括计划任务、特权服务、策略调整、命令执行等活动记录。

但日志并不是越多越好,数据爆炸反而会给溯源分析带来更多噪声干扰和成本压力,常见的做法是采集这些日志中最关键的那部分,例如:进程创建、网络连接、DNS解析、用户登录、账号变更、命令执行等。

工具准备

工具是溯源效率的保障。在攻击发生后,存在12小时的溯源黄金时间,拥有高效的溯源分析工具,才能在与攻击者赛跑的过程中抢占先机。溯源分析需要的工具包括日志分析工具、流量分析工具、软件分析工具、数字取证工具、威胁情报系统以及一些解码解密工具。

- 流量分析工具:常用的流量分析工具包括Wireshark、Tcpdump、Bro/Zeek等,一些商业流量分析平台也经常会提供类似能力。

- 软件分析工具:软件分析工具常用于检测、分析和处理恶意软件样本,从中提取相关信息,如攻击者的行为、通信方式,一般包括静态扫描解析和动态执行监视两种方法,常用的例如Malwarebytes、Cuckoo Sandbox、IDA Pro等。

- 数字取证工具:数字取证工具可以帮助提取关键数据、分析文件结构、还原被篡改的信息,常用的数字取证工具包括EnCase、Forensic Toolkit(FTK)、Autopsy等。

- 威胁情报系统:威胁情报系统可以帮助溯源分析人员快速获取有关网络攻击者、恶意软件、漏洞的公开信息,包括AlienVault OTX、MISP(Malware Information Sharing Platform)等。

- 解码解密工具:解码解密工具可以帮助分析人员还原加密、编码或混淆过的数据,以获取关键信息,常用的例如CaptfEncoder、cyberchef等。

在这些工具当中,日志分析工具对效率的影响是决定性的,日志串联了整个安全事件过程中最关键的线索及行为过程链条,而其他工具是调查过程中的辅助性作用。

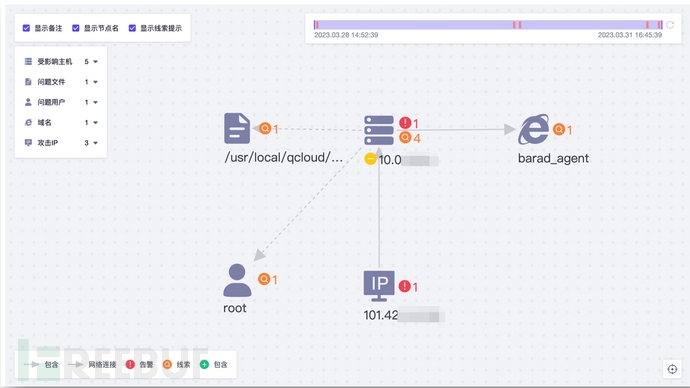

日志分析工具应当可以针对某个具体告警,快速调起告警发生前后的上下文日志,并提供便捷的搜索匹配分析能力,同时能将日志中的关键证据和线索提取出来,从而将告警、线索、事件形成有机整体。

此外,日志分析工具应该提供从空间视角和时间视角的可视化呈现,让溯源分析人员和安全负责人能够清晰、清楚看到当前事件的攻击态势。

人员准备

人员是溯源质量的根本。经过训练的安全服务人员,往往具备清晰的溯源调查思路和深厚的安全领域知识。溯源调查的思路一般分为4个阶段,总结成大白话就是,从哪来,到哪去,还有谁,刻个碑。

- 第一步:搞清楚攻击者从哪来,通过从网络空间的内部逐层向外排查,一直追踪到互联网入口或其他边界,确认攻击者的来源,并在边界进行封堵,切断其进出通道。

- 第二步:对攻击者每个落脚点进行行为分析,确认其在据点上发生的具体行为,识别攻击意图,判断是否有向其他系统的进一步渗透或移动。

- 第三步:提取攻击者留下的数字证据或行为特征,在内网其他主机上进行行为回溯,研判是否在其他点位有类似攻击行为和线索。

- 最后:将该攻击者的行为特征收敛为规则,加入狩猎模型,俗称立碑,预防其通过其他入口再次突破。

安全领域知识是溯源分析的基本功,这块和其他所有的行业一样,遵循3600小时法则,无他,唯手熟耳。

但是ATT&CK作为安全领域的框架和知识库,其总结的攻击组织、攻击载荷、攻击技战术分析,确实可以帮助我们更好地理解攻击者的行为和策略,从而提高溯源分析的能力和水平。

同时,其提供的日志检测说明,也能让我们更深刻地认识到攻击者行为和日志之间的联系,写出更加优雅、精准、高效的狩猎模型。

写在最后

最后的准备,其实是心理的准备,这一点至关重要。攻防的本质是人与人的对抗,既是技巧技术的比拼,也是生理心理的博弈,保持警觉,不过度紧张,保持耐心,不心存侥幸。

预祝各位在攻防实战中都能大展身手,屡立新功。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)