yifengyue

yifengyue- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

在我的零信任体系的文章中,上次写完了《白话零信任技术架构之SDP2.0》,感兴趣的大家可以点击看看。这次就来写写零信任的另一个架构增强治理IAM的架构。其实所谓的“增强”就是新增了零信任所要求的一些安全功能,例如策略中心、决策中心等,然后搭配零信任客户端、网关等最终形成一整套零信任方案。所以本文的重点将介绍到底什么是IAM,以及IAM本身的核心能力有哪些。

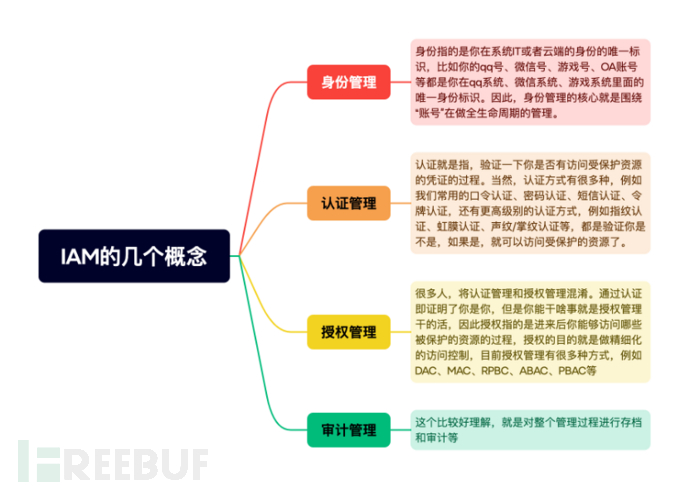

IAM全称在Identity and access management (IAM) ,身份和访问管理平台,他的核心能力身份管理(identity)、认证管理(authentication)、授权管理(authorization)和审计管理(audit),也就是4A认证。相较于早期的3A认证,主要多了授权管理,通过授权管理,实现了精细化的访问控制。很多人对账号、身份、授权、认证等很迷惑,下图给大家做了一个详细的区分。

一、认证管理与单点登录

关于认证管理,大家经常提到一个词SSO,也就是单点登录,什么是单点登录?以VPN为例给大家简单解释一下。例如我们先点击开VPN客户端,然后输入你自己的VPN账号(也就是你在你公司IT系统里的唯一标识),然后输入口令和手机验证码(采用了双因子认证方式),通过认证匹配你的角色对于进行业务系统访问授权(例如A/B/C三个业务系统),你访问A业务系统需要再输入A业务系统的账号密码、访问B也要再输入B的,当业务系统多的时候,变成了一件很复杂的事情,所以SSO出现了。通过SSO协议(oauth2.0、cas、smal等)当第一次通过认证的时候,就给用户(账号)颁发一个令牌,这样后续再访问约其他B\C业务系统的时候,一看有这个通行令,被授权业务系统直接就放行了,这样就实现了一次登陆,全部放行(被授权的资源)。

二、授权管理的多种模式

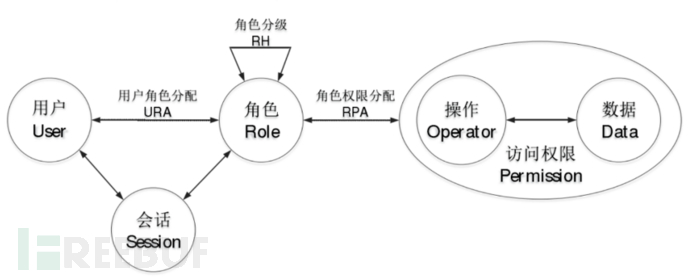

关于授权管理,有很多种方式,现在常用的就是RBAC基于角色的访问授权机制,现在市面上大多数安全产品设计的授权模式都是基于此的,用户(也就是账号)--->身份(角色,普通员工?高管?管理员?财务等)--->授权(可以访问哪些资源),如下图所示:

经过这种关联,可以将公司的组织架构和授权机制关联起来,尽可能做到“最小权限授权”。当然,随着黑客攻击手段的越来越高明,RBAC的访问模式出现了局限性,一是灵活性比较差,组织架构对应业务访问权限,一旦账号被窃取,进入到内网,访问就畅通无阻了;另一方面就是无法应对复杂、庞大且多变的组织环境,例如一个数十万公司规模、几百个部门且不断变化的组织,做到精细化的RBAC工程量将是巨大的。

畅读付费文章

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

本文由

本文由