yifengyue

yifengyue- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

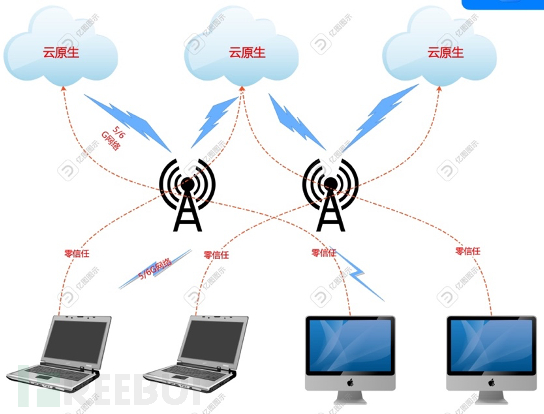

零信任(Zero Trust)作为未来办公业态实现的关键技术之一(见下图),你真的理解零信任到底是什么东西么?(未来办公业态将围绕云-网-端,云原生技术、5G/6G等更高级别的通信技术以及零信任技术,具体可参考作者另一篇文章《请先理解了云原生再谈容器安全》)。本文将对零信任技术做一个详细的讲解,通过此文,你可以深刻理解零信任的本质以及规避掉自己过去的一些认知误区。

一、零信任到底是啥?

首先,先明确一点,零信任只是一种网络安全架构设计理念,正如我们过去传统的网络安全架构设计理念,也就是等级保护里面提到的“分区分域、边界防护”设计理念,还包括一些其他的各种各样的设计理念,例如“纵深防御”、“动态防御“主动防御”等,其实本质上都是一种网络安全设计范式。明确了这一点,我们就可以谈谈零信任的理念是如何诞生的了。

我们知道,任何一门技术的诞生或者暴热,一定不是突然的,肯定都有着丰富曲折的积淀工作,零信任概念也是如此,最早是由美国国防部发布的一个企业安全战略研究,称为“黑核计划”,黑核提出了基于边界的安全模型(理念)要转变成为基于用户操作行为的安全模型(将以边界位重心转向以用户为中心,这不就是零信任理念的内涵么!),然后在1994年耶利哥论坛上提出了无边界化的网络安理念(听着好耳熟,不就是零信任设计的核心前提么!),后来在2010年,John Kindervag在F orester报告中正式提出了零信任的概念,主要用来描述基于网络位置的隐式信任(所谓的隐式信任就是指满足一定条件就默认信任,例如对于传统的网络安全模型,内网用户就是隐式信任区)安全模型转移到基于用户行为的持续信任评估安全模型。

有心的同学肯定会提出疑问,从80-90年就有了零信任的思想,为什么在当时没有发展推广起来那?这就和互联网的发展息息相关,早期的互联网发展就是分为不可信的互联网以及可信的局域网(内网),大家办公全部是在内网办公,业务/终端电脑全部在内容,所以边界非常清晰,这也是为什么过去的网络安全模型是基于“边界防护”得安全理念。2010年后,随着云计算、移动互联网、BYOD、物联网等兴起,促使了用户业务上云、移动办公、BYOD、万物互联等,这就导致安全边界逐步开始泛化、模糊,过去基于“边界防护”的安全理念面临较大的安全挑战,因此去边界化、以“用户/业务”为中心的零信任理念有了存在的土壤和环境,加之近几年疫情的影响,进一步促进了围绕“零信任”理念催生的一系列技术的进步和发展。

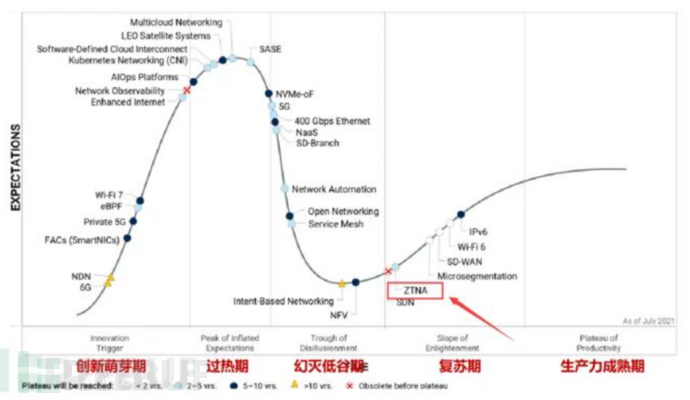

从2021年Gartner技术成熟度曲线来看,见下图,零信任技术已经渡过发展低谷,进入了复苏期,因此未来5-10年,网络安全产业将会迎来零信任的高速发展和应用。

二、零信任的技术架构

1、如何设计才能满足“零信任安全理念”

上一章节,我们知道了零信任只不过是一种全新的网络安全思想、架构模型或者设计规范,那么如何设计才能算满足这种思想或者模型那?不用大家操心,美国国家标准与技术研究院(也就是大家熟知的NIST),已经帮助咱们设计好了原则,也就是NIST SP800这篇技术文档《零信任架构》,这篇文档说了,只要按照如下原则设计,就满足零信任这种理念和架构,具体遵循原则如下:

- 所有的数据源、系统、应用、设备等都被视为资源,说白了都要处于可控的状态。

- 无论你处于什么样的网络位置,比如所谓的内网,所有通信都必须是安全的。

- 对资源的访问,都要基于连接(会话)进行安全授权

- 对资源的访问权限应该采用动态策略,例如设备状态(是否安装杀毒/软件版本状态等)、地理位置、网络变化、行为变化、时间/日期、已安装的软件等

- 企业应该监控并且策略所有自有或关联的资产状态、安全态势等信息

以上基本就是零信任架构设计的一些基本规范,也就是只要符合上述原则的技术手段都可以称之为零信任技术。

畅读付费文章

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

企业安全建设

企业安全建设

安全建设

安全建设

本文由

本文由