北京时间5月11日-12日,Black Hat Asia 2023(亚洲黑帽大会)在新加坡召开。

在本届Black Hat Asia 2023大会上,来自无恒实验室的安全研究员张清、夏光帅和昆士兰大学教授白光冬现场发表演讲,题为《Revisiting Stealthy Sensitive Information Collection from Android Apps》,分享了关于重新审视Android应用程序的隐私敏感信息收集行为的现状研究。值得一提的是,在Black Hat Asia 2021大会上,来自无恒实验室的安全研究《Do Apps Respect Your Privacy as They Claim?》也入选演讲,议题同样着眼于用户隐私保护。可以看到,无恒实验室多年来在移动安全和隐私安全方向持续投入,助力用户隐私保护的安全建设。

研究介绍

近年来,随着用户隐私数据保护在全球范围内引起广泛关注,各国政府也相继制定了以隐私为重点的数据保护法规,严格规范用户隐私数据的收集和利用,如欧盟制定的GDPR,企业若侵犯用户隐私可能会导致巨额罚款,GDPR规定最高达2000万欧元的罚款,或者企业全球年收入的4%,可见用户的隐私数据保护已达到空前的重视程度。

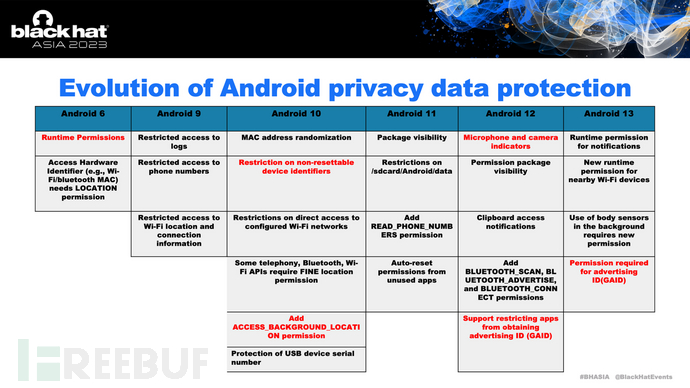

Android隐私数据保护的演进

Google从Android 6 开始增加对隐私保护的建设,如增加运行时权限,当需要获取设备唯一标识、位置信息、相机等数据时均需要拿到运行时权限。在Android 10时继续加大隐私保护力度,如限制应用获取IMEI等设备唯一标识符。Android 12开始,用户可以设置限制追踪禁止APP获取GAID (谷歌广告ID)。同时,无恒实验室也注意到,对于iOS系统来说,从iOS 14.5开始,APP想要获取 IDFA,也需要用户手动授权。

综上看来,主流操作系统对于用户隐私保护似乎已经做的很不错了,但是事实真的是这样吗?这几年无恒实验室一直带着这些疑问对系统和APP的隐私问题做了持续性研究,发现在WebView、广告ID、唯一标识符等方面,无论是在Android设备还是APP中还是存在一些不足,这些不足都严重影响着用户的隐私数据保护,造成用户敏感信息泄露。

研究发现

根据研究发现,一旦WebView没有进行合适的开发配置,那用户的敏感数据如位置信息、麦克风、摄像头等可能被不法利用。同时,关于广告ID,大多数用户对广告ID也很困惑,虽然广告 ID被设计成可重置的广告ID,但重置意义不大,只要广告 ID还在,便可以用来跟踪用户,比如在两个应用中交叉跟踪用户依旧可以实现的。

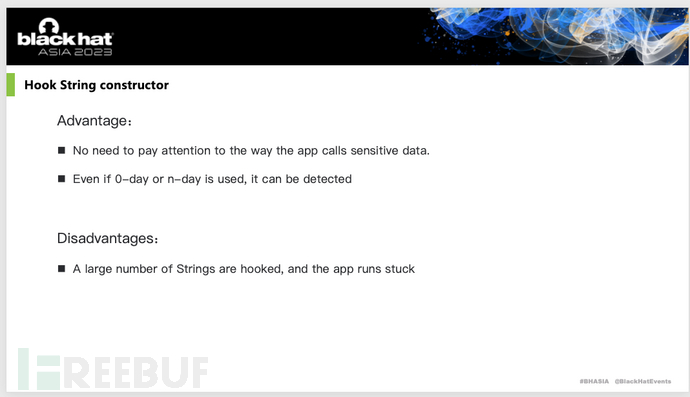

同时,几乎所有的敏感信息在传递到应用程序之前都会被编码成一个字符串。在这个背景下,无恒实验室自研了一种相对简单的检测方法来解决隐私泄露的问题,即通过Hook String的构造函数方式,便可以检查在移动设备上构造的所有字符串,这种策略看似简单但是很全面,因为无论恶意应用程序以任何方式获取敏感数据字符串,都可以监控到。

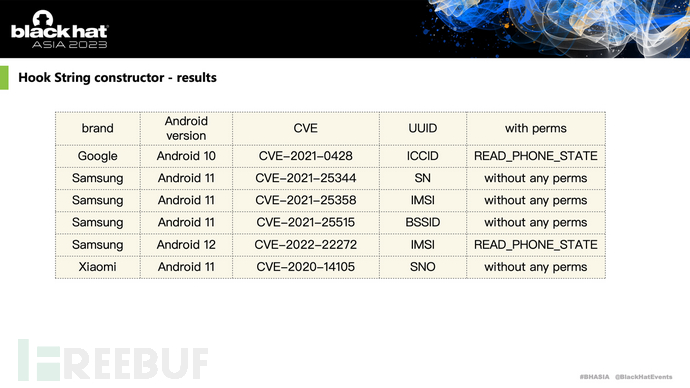

无恒实验室将这种方法包装成一个工具,并用它来分析某些在Android设备中预装的应用程序。该工具发现了在很多场景下的用户信息被非法获取,目前已经将上述问题提交给相关制造商,并获得制造商的认可与致谢。值得一提的是,该工具有个显著优势,即调用者如果使用0day或者Nday,也一样可以被检查到敏感信息被调用。同时工具也有不足,即如果大量的字符串被hook后,会导致APP运行卡死,该不足无恒实验室也在持续优化中。

小结

无恒实验室秉持负责任的漏洞披露政策,已将上述所有发现的漏洞提交至相关厂商,并获得CVE认可。同时,无恒实验室也希望借助本次演讲推动隐私保护的建设步伐。我们也高兴的看到,从Android 10开始,已经不允许第三方应用获取设备的唯一标识,如果要获取,则该应用程序必须利用0day或者Nday,已经大幅提高利用门槛,Android 12也增加了删除广告ID的能力。当然一些问题还始终存在,如应用程序的WebView没有正确处理权限,会被用来获取用户敏感数据。一些OEM厂商没有严格按照AOSP权限策略,也会导致唯一标识被非法获取,另外广告ID在某种程度上也变成了持久化的ID,从设备第一次开机到手机恢复出厂设置,都可以持续跟踪用户。

这些仍然存在的问题依旧是隐私保护建设上的新挑战,无恒实验室愿携手行业,呼吁监管机构、厂商和开发者等加强合作,共同打造一个安全合规的Android生态,为用户的安全和隐私保驾护航。

关于无恒实验室

无恒实验室 (https://security.bytedance.com/security-lab) 是由字节跳动资深安全研究人员组成的专业攻防研究实验室,致力于为字节跳动旗下产品与业务保驾护航。通过实战演练、漏洞挖掘、黑产打击、应急响应等手段,不断提升公司基础安全、业务安全水位,极力降低安全事件对业务和公司的影响程度。

无恒实验室持续在前沿安全技术加大投入,近年来无恒实验室已有多篇研究成果发布在包括NDSS、MobiCom、Black Hat等顶会会议和期刊。未来,无恒实验室将持续深耕移动安全和隐私安全,持续与业界持续共享研究成果,协助企业避免遭受安全风险,亦望能与业内同行共同合作,为网络安全行业的发展做出贡献。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)