如何使用Decodify递归检测和解码编码字符串

关于Decodify

Decodify是一款功能强大的字符串安全处理工具,在该工具的帮助下,广大研究人员能够轻松地以递归的方式检测和解码编码字符串。

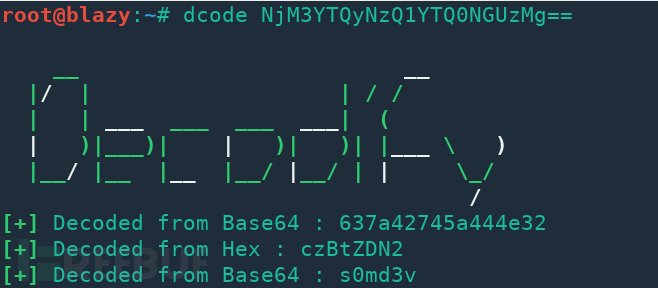

假设现在有一个字符串“s0md3v”,然后使用Base64对其编码,结果如下:

czBtZDN2

现在,我们将其编码为十六进制:

637a42745a444e32

然后再次将其编码为Base64:

NjM3YTQyNzQ1YTQ0NGUzMg==

最后,将其提交给Decodify,其结果如下:

如上图所示,Decodify能够以自动化的方式检测目标字符串,并自动对字符串进行编码和解码。

支持的编码和加密

1、凯撒密码

2、十六进制

3、十进制

4、二进制

5、Base64

6、URL编码

7、FromChar

8、MD5

9、SHA1

10、SHA2

注意事项:Decodify使用第三方Web服务器来处理MD5、SHA1、SHA2哈希查询。如果你在处理敏感数据,建议大家使用-s选项来防止Decodify使用第三方Web服务。

工具安装&卸载

该工具基于Python开发,因此我们首先需要在本地设备上安装并配置好Python环境。接下来,广大研究人员可以直接使用下列命令将该项目源码克隆至本地:

git clone https://github.com/s0md3v/Decodify.git

接下来,切换到项目目录中,并运行下列命令执行工具安装脚本:

make install

现在我们就可以在命令行终端中输入下列命令来执行Decodify:

dcode <string to decode>

如需卸载Decodify,则可以使用下列命令来运行卸载脚本:

make uninstall

工具使用样例

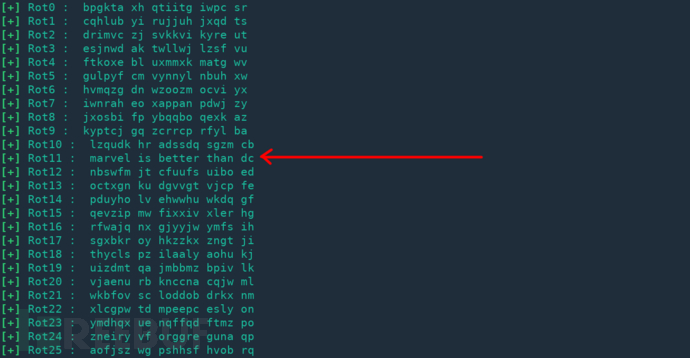

解码凯撒密码

我们可以使用--rot选项来提供偏移量,或者使用--rot all命令来告诉Decodify使用1-26偏移量来解码目标字符串。

如果使用-rot all选项对字符串“bpgkta xh qtiitg iwpc sr”进行处理后的输出结果如下:

反转字符串

我们还可以使用-rev选项来对目标字符串进行反转。

项目地址

Decodify:【GitHub传送门】

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录