Egregor是什么?

Egregor勒索软件是一款相对较新的勒索软件(最早出现在2020年9月),就目前的发展情况来看,它似乎正在努力成为勒索软件界的Top 1。从使用的代码混淆技术、API调用和勒索信息来看,Egregor被认为是Ransom.Sekhmet的一个变种。

正如我们过去所报道的,其实在Maze勒索软件背后的攻击者宣布他们要退出“舞台”之前,那些之前使用Maze勒索软件的网络犯罪团伙就已经开始转向使用Egregor了。目前,受到Egregor攻击的一些知名受害者还包括Barnes&Noble、Kmart和Ubisoft等等。

Egregor如何传播?

Egregor的主要传播方法就是Cobalt Strike。目标环境的初始感染需要通过各种方式,比如说RPD探测和网络钓鱼等等,当Cobalt Strike Beacon Payload建立成功并实现持久化之后,它就可以被网络犯罪分子用来传播和启动Egregor Payload了。

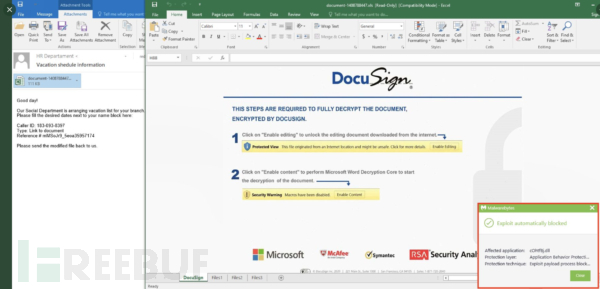

但由于Egregor是一个有多个分支机构的勒索软件即服务(RaaS)业务,因此不同攻击者所使用的传播方式以及武器化策略可能会有所不同。而且,我们最近还观察到有通过网络钓鱼邮件来传播Egregor的情况。攻击通常分为两个步骤:首先通过网络钓鱼邮件来尝试感染Qakbot,然后再安装实际的Egregor勒索软件。后者是由攻击者手动部署的,而这些攻击者首先需要通过初始化入侵感染来获取到目标设备的访问权限。

除此之外,也有一些关于Egregor利用CVE-2020-0688(Microsoft Exchange中的远程代码执行漏洞)的报告。一些消息来源还报告了Egregor可能利用CVE-2018-8174(VBScript引擎)、CVE-2018-4878(Adobe Flash Player)和CVE-2018-15982(Adobe Flash Player)进行攻击的情况。

在最常见的攻击方法中,攻击者会使用一种初始堆喷射策略,然后再选择可用的入侵切入点。他们显然会根据第一阶段攻击的主要侦察数据,选择最简单的入侵点。接下来,他们将试图扩大在被入侵网络上的感染点,寻找对受害者来说最关键的数据和服务器。这将给攻击者额外的筹码和更大的机会去要求目标用户兑现他们的赎金要求。

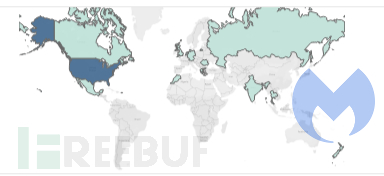

Egregor似乎在目标用户的地理位置上并没有额外的偏好,尽管在过去的七个礼拜时间里,Sekhmet似乎把重点放在了美国地区,这可真是“趁火打劫”。

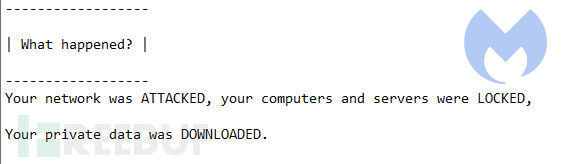

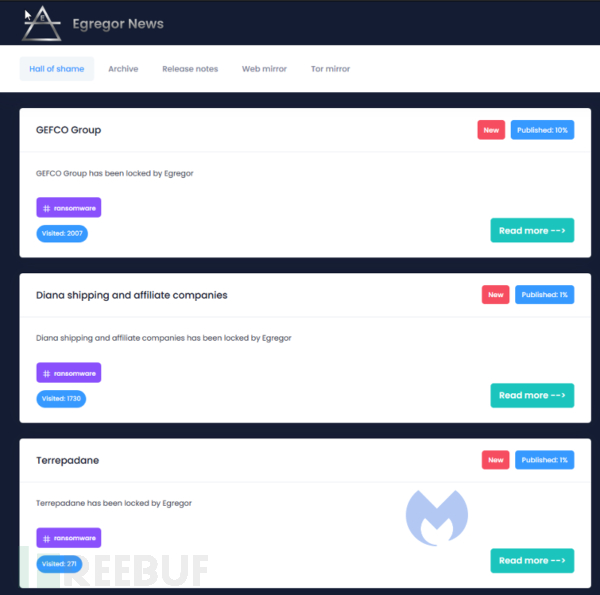

Egregor还威胁称要泄露用户数据

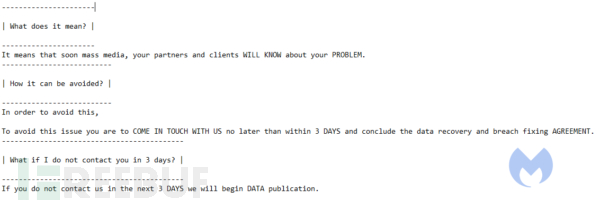

根据勒索信息,如果目标用户在三天之内没有支付数据赎金的话,攻击者除了将会泄露部分被盗数据之外,还会通过大众媒体选拨目标用户的数据泄露情况,以便让目标组织的其他合作伙伴以及客户知道这件事情。

在我们前面提到的三个案例中,攻击者在一个泄密网站上发布了信息,显示他们在攻击过程中访问了文件,但并不一定泄露源代码或任何特别敏感的内容。

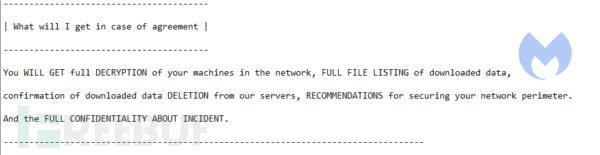

来自Egregor的善意提醒

Egregor勒索软件的一个非常典型的特点是,攻击者还会给目标用户提供网络安全相关的教育“服务”,以帮助他们躲避未来的攻击。

这些网络安全建议只会提供给那些支付了额外数据赎金的目标用户,不过具体这些建议到底是什么内容,我们现在还不得而知。

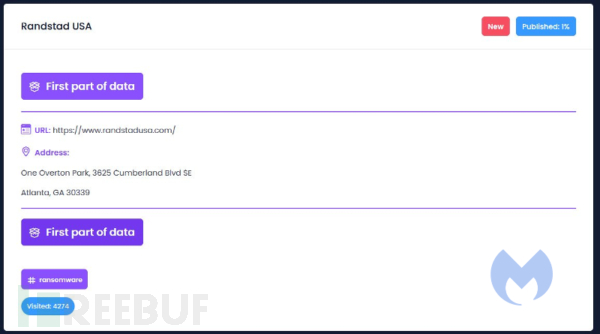

Egregor的目标用户-Randstad

Egregor勒索软件最新的目标用户之一是总部设在荷兰的Randstad公司,它是世界上最大的招聘和猎头机构之一。在其新闻稿中,Randstad专门提到了Egregor就是他们所感染的恶意软件。

Randstad的一位发言人在一封电子邮件中提到:“我们相信这起事件是由一封网络钓鱼邮件引发的,该邮件导致我们的计算机系统感染了Egregor恶意软件。”

为此,Randstad还专门聘请了第三方网络安全和信息取证专家协助调查此次事件。

入侵威胁指标IoC

Tor Onion URLs:

egregorwiki.top wikiegregor.top sekhmet.top sekhmetleaks.top

SHA256哈希:

4c9e3ffda0e663217638e6192a093bbc23cd9ebfbdf6d2fc683f331beaee0321 aee131ba1bfc4b6fa1961a7336e43d667086ebd2c7ff81029e14b2bf47d9f3a7

勒索信息:

RECOVER-FILES.txt