Security大忽悠

Security大忽悠- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

Security大忽悠 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

Security大忽悠 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

早在2008年,发改委、公安部和保密局曾下发文件《关于加强国家电子政务工程建设项目信息安全风险评估工作的通知》(发改高技〔2008〕2071号),对电子政务工程项目做出了明确规定:国家的电子政务网络、重点业务信息系统、基础信息库以及相关支撑体系等国家电子政务工程建设项目(以下简称电子政务项目),应开展信息安全风险评估工作。

2017年《网络安全法》中,“第十七条 国家推进网络安全社会化服务体系建设,鼓励有关企业、机构开展网络安全认证、检测和风险评估等安全服务。”“第五十三条 国家网信部门协调有关部门建立健全网络安全风险评估和应急工作机制,制定网络安全事件应急预案,并定期组织演练。……”均提到了风险评估的相关工作。

近日,国务院正式公布了《关键信息基础设施安全保护条例》,该《条例》是我国针对关键信息基础设施安全保护的专门性行政法规,对如何利用网络安全检测和风险评估工作手段保障关键信息基础设施安全,提出了明确要求。开展网络安全检测和风险评估是关键信息基础设施运营者落实法规要求的重要职责。

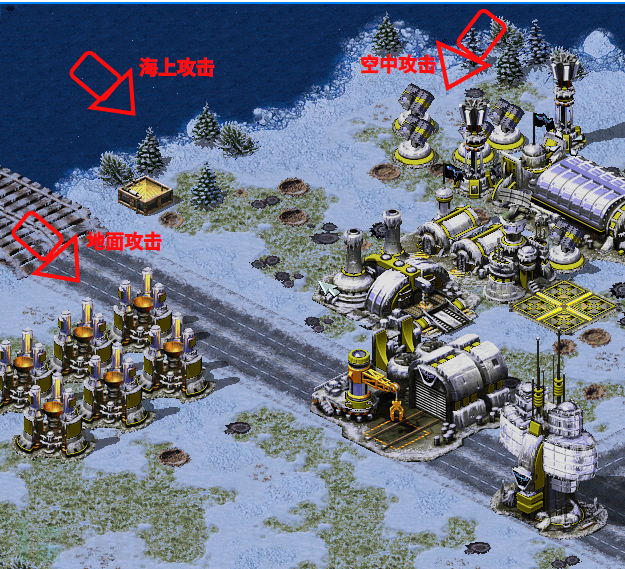

GB/T20984-2007中相关的内容相对概念化,本文尝试用直观的方式给大家做一个信息安全风险评估的科普。——如果我们把自己管理的系统,当做红警2的一个前进基地的话,我们应该如何做好信息安全风险评估工作?

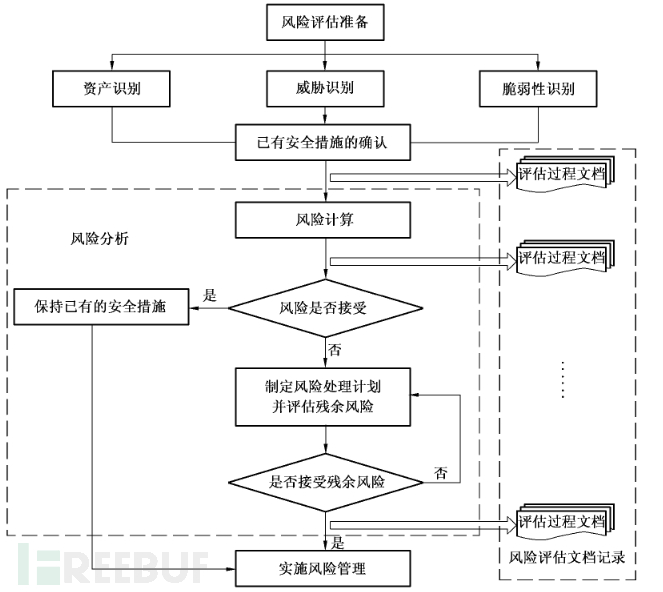

GB/T 20984-2007 中给出了信息安全风险评估工作实施的全流程(如下图)。本文重点从资产识别、威胁识别、脆弱性识别和已有安全措施的缺人、风险分析这几个方面,做一个简单的介绍。

一、资产识别——你在保护什么?

资产识别工作是做好网络安全防护工作的第一步,是基础也是最重要的环节。经历过这几年大型攻防演练防护工作的同志们都清楚,在前期防守方筹备期间,重要的工作内容就是把现有系统的资产梳理清楚,特别是“三无资产”(无负责人、无标识和无维护),好多系统被攻破的最主要原因不是因为安全设备买的不够,通常是由于资产不清楚的状态下导致被攻击方切入,从而造成重大的影响。我们首先来看下面这样一个例子:

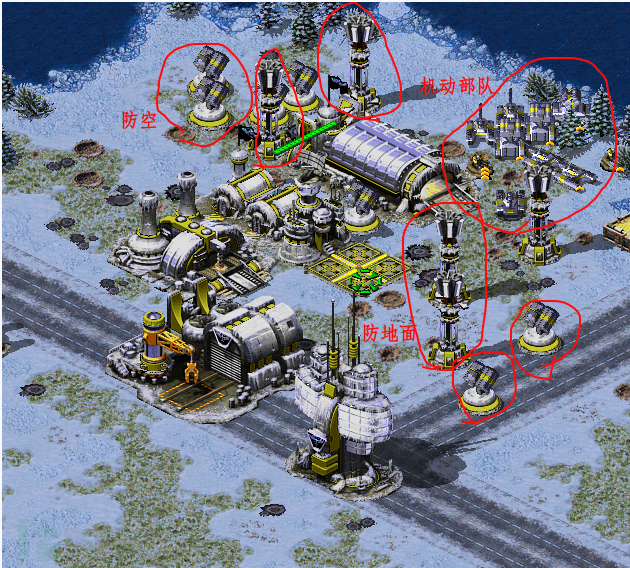

单看这张图,你会觉得从防守方的角度来看,貌似没什么太大的隐患,有防空的、有防地面的,同时还有机动部队随时调度,整体看起来似乎是比较安全的。

但是,如果你再接着看下面这张图,就会发现作为系统最重要资产的一部分——发电站,完全没有加设任何的安全防护,一旦攻击方率先对该处资产进行破坏,系统的所有防护设备都会形同虚设,起不到应有的防护效果。

因此,只有全面掌握了系统现有资产的情况网络安全防护才能谈的上有意义,否则,所有的工作都是空中楼阁。在开展资产识别工作上,要学会从管理上和技术上两个方面推进:

在管理方面,要定期的对系统现有资产进行梳理和摸底,重点关注变动频繁的系统,在重要岗位人员发生变化时,特别是资产管理员变动时也要进行摸底和梳理,确保资产的全面性和准确性。

在技术方面,如果资源有保障的情况下,可以采购专用的资产探测设备协助进行排查,但是一定要牢记,资产探测设备只是辅助,探测的结果要与人工验证相结合,避免疏漏。

另外,适当的对资产的重要程度进行分级(1-5级),能够有效的减少工作量。比如,网络出口处核心交换机的重要程度一定是比某个局域网内的路由器要重要的多,在关注程度上也要有所侧重。

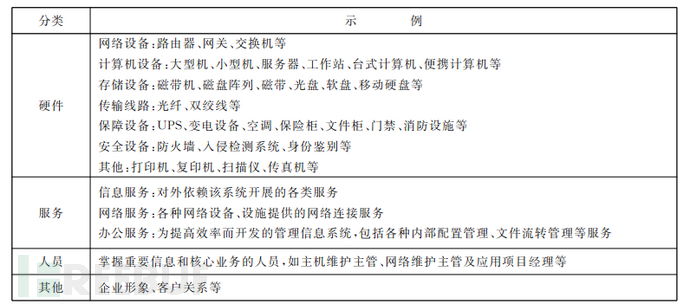

当然了,在一个企业中资产不仅仅包括软硬件设备,重要的人员等也可作为资产进行识别。具体的例子可见下图(来源GB/T 20984-2007)。

二、威胁识别——谁会攻击你?

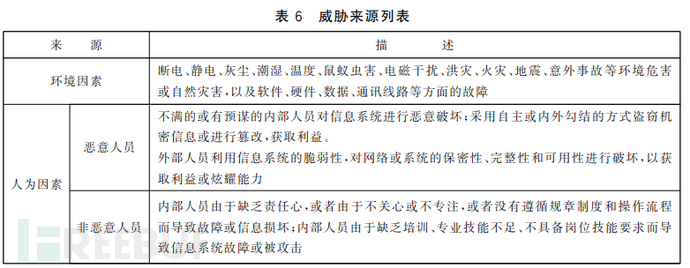

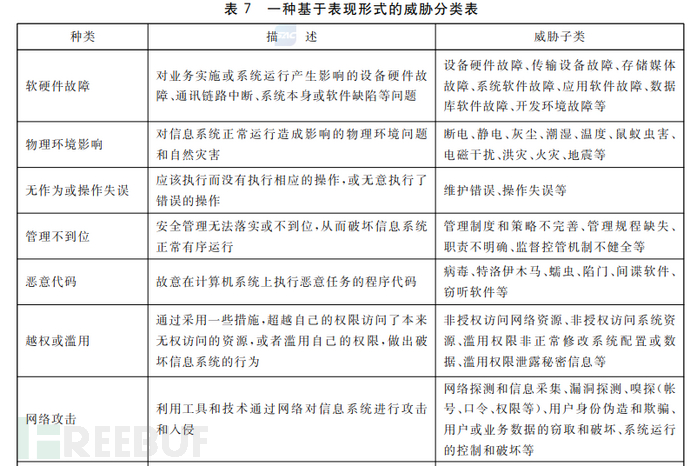

威胁识别是为了清楚网络安全防护工作的目标对象,能够决定系统安全防护措施的必要性,简单的说,避免花冤枉钱。威胁识别一般要从两个维度上进行分析:

一个是宏观维度上,你所运维的系统面临的是什么样级别的攻击对手。如果你开局选的是简单的敌人,那么随随便便造点防护设备就能够满足你的安全需求。如果你选的是冷酷的敌人,那么健全的防护设备和机动的防守部队是必要且必须的。

另外一个是微观维度上,你所运维的系统具体会有哪些威胁的方式。如果你选择的地图是在一片陆地上作战,那么你要考虑的只有地面攻击和空中攻击,如果你选择的地图是海岛模式,那么从海上发起的攻击也要考虑在内。

回到现实中,在宏观维度上,如果你是关键信息基础设施的网络安全管理人员,比如重要的门户网站、重要的科研机构的信息系统,那么你除了要面对网上常规的黑客攻击(sql注入、密码爆破等)之外,国外顶级的APT攻击团队(供应链攻击、零日漏洞攻击等)也是你要考虑防护的对象。

如果你运维的是一个类似摄影设计类网站,那么对系统造成破坏的威胁源可能仅限于竞争对手,一般的网络黑客或者自己内部的恶意员工(盗版、黑产等)。这两个系统在选取安全解决方案上,资金、人员和安全设备的投入上肯定是有特别大的差距。

在微观维度上,在实际的工作中具体威胁来源和威胁内容的分类,大家可以参考GB/T 20984-2007中列举的例子进行识别和判断系统可能会遭受的威胁。

三、脆弱性识别和已有安全措施确认——你的防护措施还存在哪些问题,如何改进?

脆弱性识别和已有安全措施确认这两项工作通常是一并进行的,目的是为了提高安全防护措施的有效性和针对性,花更少的钱来解决更多的问题。

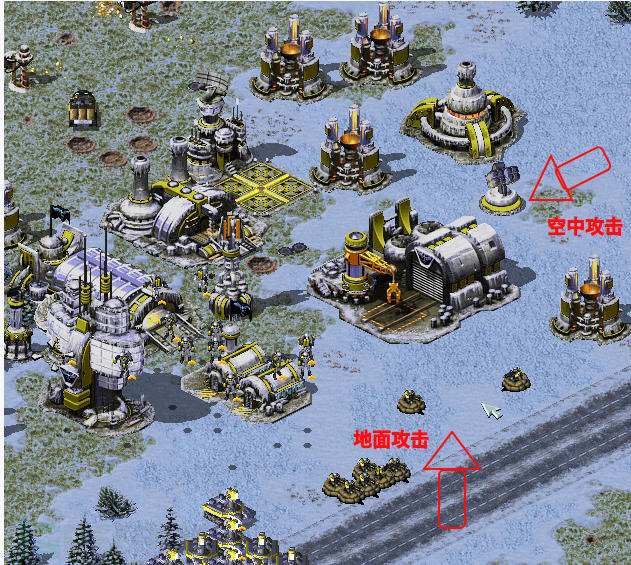

信息安全风险评估工作的最重要的目的在于整改和加固现有的系统,那么准确识别现有系统的脆弱性,进一步的查漏补缺是安全评估工作的核心环节。我们来看下面这张图。

从已有的防护措施来看,针对地面的防护可以说是基本没有问题了,但是在整个体系中唯独缺少了针对空中的部队。那么这个时候,如果还把大量的资金投入到地面防护措施上,只能是出力不讨好。

我们都知道木桶效应,脆弱性识别和已有安全措施的确认这一环节其实就是为了找到系统当前最薄弱的点,并加以修补和完善,以期提升整体的安全防护水平。

脆弱性识别的工作要“内”“外”相结合,对“内”要定期分析系统在技术上、管理上的不足,是网络结构不合理?系统漏洞管理不善?还是用户账号管理不到位?对“外”,要时常关注当前外部攻击的方式方法,最新爆出来的零日漏洞、攻击手段等都应该时刻保持关注,对其影响的范围和内容进行研判,及时降低系统所受的影响。

四、风险分析——在有限的资源下,如何获得最大的安全收益?

网络安全管理工作从本质上来讲是个成本投入的过程,对于任何一家企业而言,网络安全只是其中的一个方面,消防安全、生产安全、供应链维护、渠道维护等等都是需要企业砸钱、砸人的,当运营总成本投入已经确定的情况下,网络安全不可能无限制的获得资源。

比如下面的例子,对于一般性的资产,过多的防护设备投入除了浪费金钱之外,还会增加不必要人员维护成本。

因此,对于当前系统已经存在的问题,就需要通过风险分析的方式(风险是否可接受),既要分清楚轻重缓急,优先解决重大安全隐患,也要在保证既能够解决安全隐患的条件下不至于过多的投入。

在实际的管理工作中,首先要及时发现网络安全红线问题,对于必须要整改的问题要及时解决,比如《网络安全法》中明确要求系统重要日志必须留存6个月以上等,如果系统不具备或者存在缺失,那就必须要立即整改加以解决,避免违法。

其次,要学会算一笔经济账:如果某个网络事件发生后,造成的损害最大为20万元,而你却花费30万元来加固系统,从某种程度上来说损失更大。

结语

以上,就是关于信息安全风险评估的一些基本概念,更详细的实施内容和方法建议大家参考GB/T31509-2015 信息安全技术 信息安全风险评估实施指南。这里仅作一般性的介绍,如有不对的地方欢迎大家指正。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)