零时科技 || DPC攻击复现

零时科技

零时科技- 关注

零时科技 || DPC攻击复现

背景

北京时间2022年9月10日,DPC代币合约遭到黑客攻击,损失超73,614 BUSD, 零时科技安全团队及时对此安全事件进行分析,详情可移步至分析文章“零时科技 || DPC攻击事件分析”。

DPC合约简介

DPC合约是一个ERC20代币合约,合约提供兑换、转移代币等功能。用户可以使用USDT兑换获得DPC代币,将DPC代币与USDT进行质押来获得DPC代币奖励。

漏洞核心

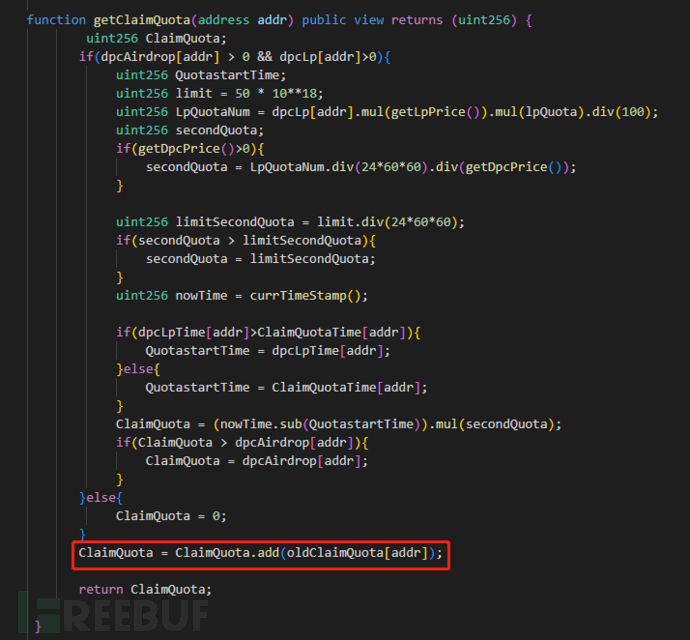

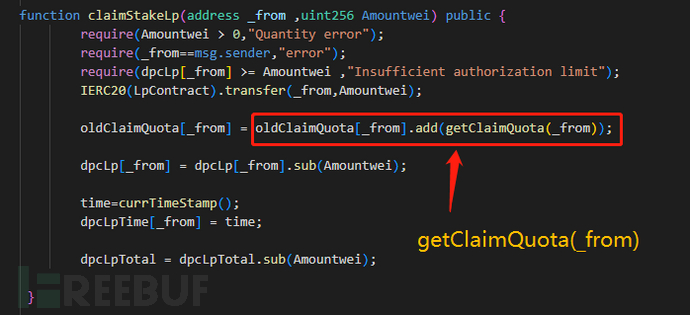

由于DPC合约中计算奖励算法存在漏洞,攻击者通过质押流动性代币获得奖励,通过调用函数取出代币时进行奖励累加,在合约中取出任意数量代币都会进行奖励累加操作且对于操作没有频率的限制,并且在奖励累加时会进行两次累加操作,使得计算奖励时会翻倍增加。

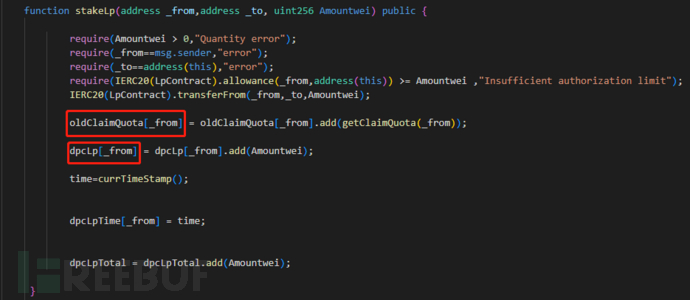

1.通过质押代币将oldClaimQuota[] 与 dpcLp[]赋值

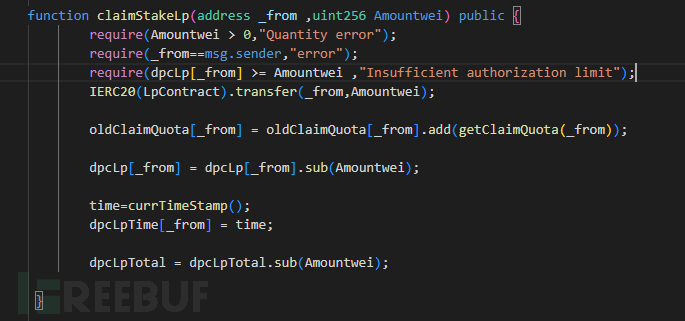

2.调用claimStakeLp()函数计算奖励

- getClaimQuota()函数中可以看到再次执行了ClaimQuota的加法操作,调用一次计算奖励函数时会给奖励进行翻倍。

漏洞测试

攻击合约核心代码

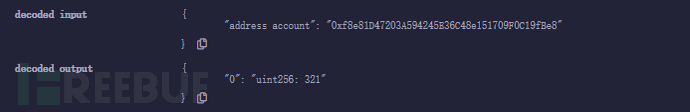

测试结果

攻击合约初始资金为204代币,向被攻击合约质押200代币后调用攻击函数,每调用一次攻击函数向被攻击合约转移1个代币实现奖励累加,调用四次攻击函数后获得的奖励为321代币,将奖励提取至被攻击合约。

漏洞预防

- 在计算奖励的函数中设置奖励计算的频率,并且设置每次调用函数时传入参数的最小值,避免攻击者可以通过转移小额代币就可以实现奖励的累加。

- 将计算奖励函数中累加计算改为只进行函数调用,避免一次调用函数实际进行了两次奖励累加。

修改之后用同样的攻击方法获利只有38代币,为正常应获得的奖励数额。

本文为 零时科技 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

【安全月报】| 3月因加密货币漏洞和诈骗造成损失达3,871万美元

2025-04-01

零时科技 || Four.meme 攻击事件分析2

2025-03-19

零时科技 || H2O 攻击事件分析

2025-03-18