本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

前段时间,我们发布了一篇 Bitfinex 被黑案件细节分析的文章,引起了剧烈的讨论。文中提到了一种洗币方式——剥离链(Peel Chain)技术,借此事件写一些与链上追踪相关的文章给大家学习。

什么是 Peel Chain

剥离链(Peel Chain)——是指一种通过一系列冗长的小额交易来清洗大量加密货币的技术。这种洗币方式通常从一个“脏”地址开始,该地址可能与非法活动有关,例如地址 A 将资金转到地址 B 和 C,而转移到地址 B 的数额多数情况下是极小的,转移到地址 C 的数额占大部分,地址 C 又将资金转到 D(小额)和 E(大额),依次类推,直至形成以很小的数额转移到很多地址的情况。而这些地址上的数额,要么以 Peel Chain 的方式继续转移,要么转到交易/暗网平台,要么停留在地址,要么通过混币平台转出。

案例分析

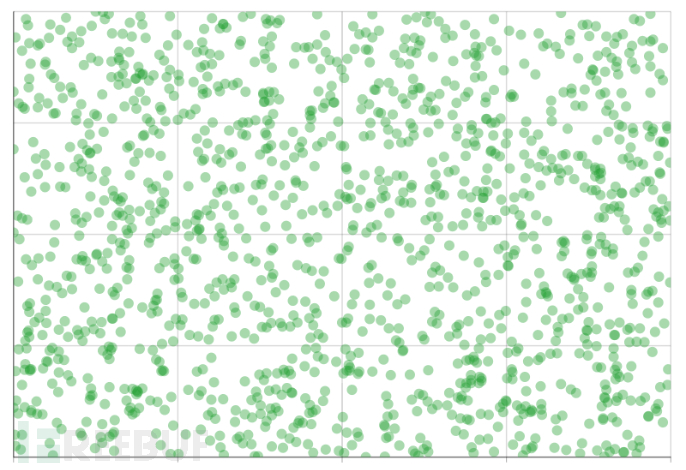

2016 年 8 月 3 日,知名加密货币交易所 Bitfinex 发公告称,黑客入侵了其系统并盗走约 119,755 枚比特币。事发当时价值约 6000 万美元,按今天的价格计算,被盗总额约为 45 亿美元。据慢雾 AML 旗下反洗钱追踪系统 MistTrack 分析,黑客最初将被盗资产分散存储在 2072 个钱包地址中,经 MistTrack 标记如下图。

从 2017 年 1 月开始,黑客开始密集转移资产。我们对 2072 个地址进行分析后,发现黑客将大部分地址上的资金都进行了转移,而转移方式正是我们今天要说的剥离链(Peel Chain)。

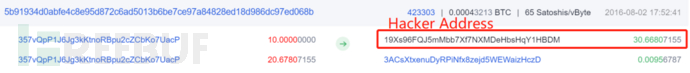

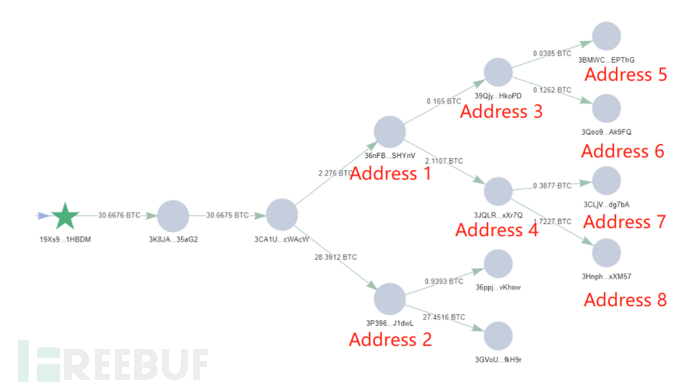

以黑客地址 19Xs96FQJ5mMbb7Xf7NXMDeHbsHqY1HBDM 为例:

据 MistTrack 反洗钱追踪系统显示,约 30.668 BTC 从 Bitfinex 交易平台转到黑客地址(19X...BDM),再通过两次直线转移将 BTC 转移到地址(3CA...AcW)。

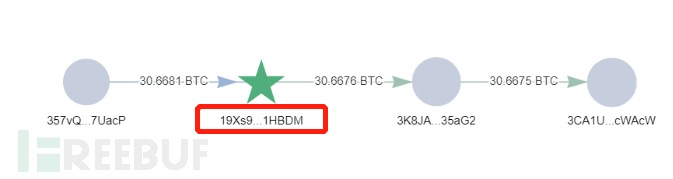

再来看地址(3CA...AcW)的资金流向:

首先,地址(3CA...AcW)将 30.6675 BTC 分为小额 2.27 BTC 和大额 28.39 BTC 分别转到地址 1 和地址 2;接着,地址 1 将 2.27 BTC 分为小额 0.16 BTC 和大额 2.11 BTC 分别转到地址 3 和地址 4;地址 3 再以同样的方式将 0.16 BTC 分别转到地址 5 和地址 6,其他地址同理。

为了更直观的展示,我们截取了资金流向的一部分,让大家更理解这种洗币方法。

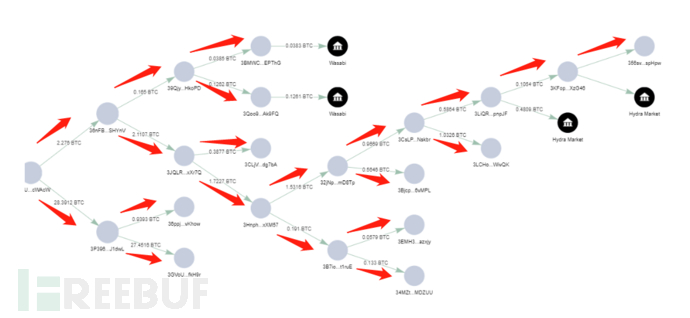

从上图可以看到,资金被转移到两个地址,接着两个地址分别又转到另两个地址,数额越来越小,出现的地址也越来越多,只至最后有部分资金通过 wasabi 混币转出或转到 Hydra Market 暗网市场。当然,这还只是一小部分的资金流向,但我们不难看出,为了躲避追踪,黑客非常有“耐心”。

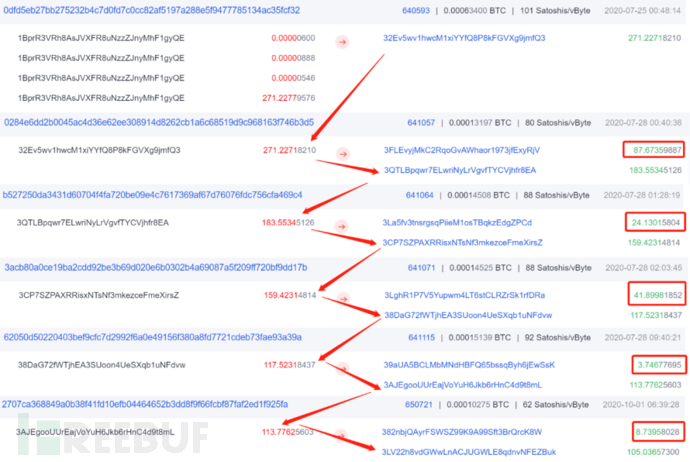

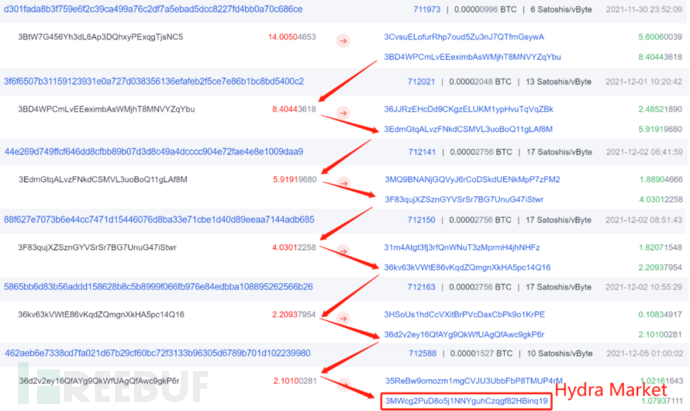

我们再以另一个黑客地址 1BprR3VRh8AsJVXFR8uNzzZJnyMhF1gyQE 为例,更多地了解 Peel Chain 手法的特征。

据区块链浏览器显示,该黑客地址盗走了 271.22 BTC。我们接着以大额转移地址为目标进行追踪:

……

虽然中间省略了部分转移情况,但我们还是能清楚地看出 Peel Chain 手法的特征:

- 一般从一个单一的“脏”地址开始;

- 通常不断拆分到两个地址;

- 以大额和小额进行拆分;

- 资金停留或混币或进入交易所/暗网平台。

总结

剥离链(Peel Chain)技术常常被黑客使用,一方面是因为每次单独转移的金额很小,几乎不会引发交易平台的风控提醒,另一方面是由于这种洗币链路极度冗长和复杂,会使他们盗取的资产变得极难追踪。

对于一些复杂冗长的剥离链(Peel Chain),黑客通常使用计算机程序自动化该过程。尽管如此,我们仍可以使用脚本及追踪工具来追踪此类事件。凭借支持多币种、数量超 10 万的恶意地址库,慢雾 AML 旗下反洗钱追踪系统 MistTrack 将帮助加密货币交易平台、用户个人等追踪溯源,实时监控拉黑黑客地址并联动各大交易平台冻结资金,为资金安全更好地保驾护航。

编辑:Lisa@慢雾 AML 团队

校对:Zero@慢雾 AML 团队

相关链接: