网络安全研究人员最近注意到一项新的恶意广告活动,该活动针对通过Google Ads进行推广的个人和企业,试图通过在Google上投放虚假广告来窃取他们的凭据。

Malwarebytes威胁情报高级总监Jérôme Segura在报告中表示:“该计划通过冒充Google Ads,并将受害者重定向到虚假登录页面,尽可能多地窃取广告商账户。”

据推测,该活动的最终目标是利用被盗凭据进一步传播活动,同时将凭据出售给地下论坛的其他犯罪分子。根据Reddit、Bluesky以及Google自身支持论坛上的帖子,该威胁自2024年11月中旬以来一直活跃。

该活动与利用窃取器恶意软件窃取Facebook广告和商业账户数据,劫持账户并进一步传播恶意广告的活动非常相似。

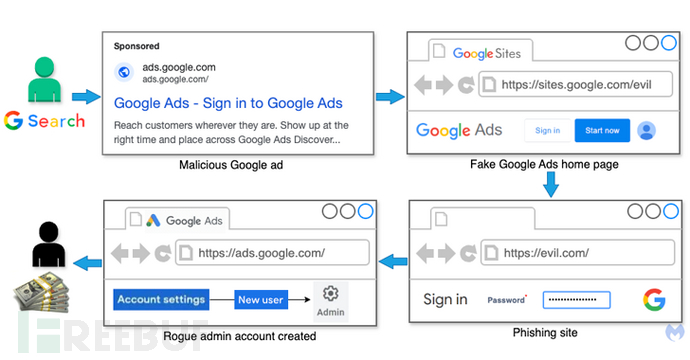

新发现的攻击活动专门针对在Google自己的搜索引擎上搜索Google Ads的用户,提供虚假广告,点击后将用户重定向到托管在Google Sites上的欺诈网站。这些网站随后作为着陆页,引导访客前往外部钓鱼网站,通过WebSocket捕获他们的凭据和双因素认证(2FA)码,并将其传输到攻击者控制的远程服务器。

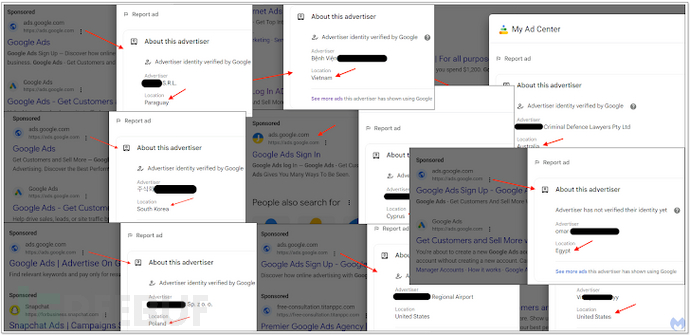

Segura称:“这些虚假广告来自不同地点的个人和企业(包括一个地区机场),其中一些账户已经运行了数百个其他合法广告。”

该活动的一个巧妙之处在于,它利用了这样一个事实:只要域名匹配,Google Ads并不要求最终URL(用户点击广告时到达的网页)与显示网址相同。这使得威胁行为者可以在sites.google[.]com上托管他们的中间着陆页,同时将显示URL保持为ads.google[.]com。此外,该活动还采用指纹识别、反机器人流量检测、类似验证码的诱饵、伪装和混淆等技术来隐藏钓鱼基础设施。

Malwarebytes表示,收集到的凭据随后被滥用以登录受害者的Google Ads账户,添加新管理员,并利用他们的消费预算投放虚假谷歌广告。也就是说,威胁行为者接管Google Ads账户,推送自己的广告,以便为不断增长的被黑帐户池添加新的受害者,并利用这些账户进一步传播诈骗。

Segura称:“这些活动背后似乎有多个个人或团体。值得注意的是,他们中的大多数人是葡萄牙语使用者,很可能在巴西运营。钓鱼基础设施依赖以.pt顶级域名(TLD)的中间域名,这表明与葡萄牙有关。这种恶意广告活动并不违反谷歌的广告规则。威胁行为者被允许在广告中显示欺诈性URL,使其与合法网站无法区分。谷歌尚未表明其会采取明确步骤冻结此类账户,直到其安全性得到恢复。”

与此同时,Trend Micro透露,攻击者正在使用 YouTube 和 SoundCloud 等平台分发流行软件盗版版本的虚假安装程序链接,最终导致部署各种恶意软件家族,例如Amadey、Lumma Stealer、Mars Stealer、Penguish、PrivateLoader和Vidar Stealer。

该公司表示:“威胁行为者经常使用Mediafire和Mega.nz等知名文件托管服务来隐藏恶意软件的来源,使检测和移除更加困难。许多恶意下载都受到密码保护和编码,这使得在沙箱等安全环境中的分析变得复杂,从而使恶意软件能够逃避早期检测。”

参考链接:

https://thehackernews.com/2025/01/google-ads-users-targeted-in.html