网络安全和基础设施安全局(CISA)在其积极利用的漏洞列表中添加了10个新的安全漏洞,包括 Windows 通用日志文件系统驱动程序中的一个高严重性本地权限提升漏洞。这个高度严重的安全漏洞(编号为 CVE-2022-24521)由CrowdStrike和美国国家安全局(NSA) 报告,并在星期二由微软修补了本月的补丁。

根据11月发布的约束性操作指令(BOD 22-01),所有联邦民事行政部门机构(FCEB)机构在被添加到CISA的已知利用漏洞(KEV)目录后,必须保护其系统免受此安全漏洞的影响。对此,CISA给了他们三周时间(直到5月2日)来修补CVE-2022-24521 漏洞。尽管BOD 22-01 指令仅适用于美国联邦机构,但CISA也强烈敦促所有美国组织修补这个被积极利用的安全漏洞,以阻止漏洞在其Windows系统上提升权限的尝试。

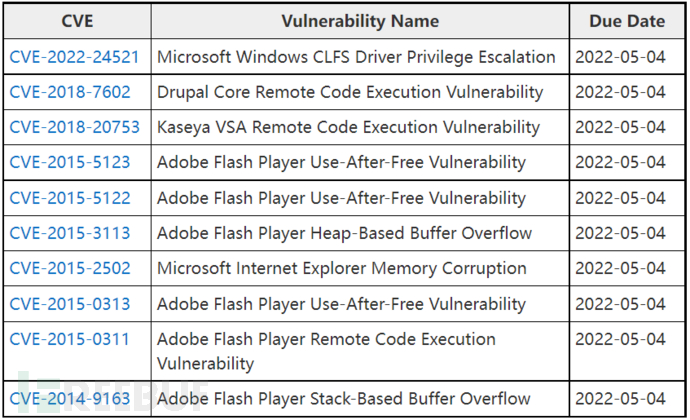

近期,美国网络安全机构在其目录中增加了九个漏洞,这些漏洞在持续的攻击中被滥用。

直到今天,CISA仍旧鼓励管理员安装安全更新,以解决Microsoft远程过程调用(RPC) 运行时库中的关键预授权远程代码执行漏洞(严重等级为 9.8/10),本周也作为2022年4月补丁星期二。

数百个被积极利用的漏洞添加到CISA的目录中

周一,CISA 还命令联邦民事机构修补WatchGuard Firebox和XTM防火墙设备中一个被积极利用的安全漏洞( CVE-2022-23176 )。俄罗斯支持的沙虫黑客组织此前曾滥用此漏洞,利用受感染的WatchGuard小型办公室/家庭办公室(SOHO)网络设备构建了一个名为Cyclops Blink的僵尸网络。周三,美国政府在其被武器化之前,就通过删除命令和控制服务器中的恶意软件来破坏Cyclops Blink 僵尸网络。

美国网络安全机构解释说:“这些类型的漏洞是所有类型的恶意网络参与者的常见攻击媒介,它们会对联邦企业构成重大风险。”在发布BOD 22-01指令后,CISA已将数百个安全漏洞添加到其积极利用的漏洞列表中,并命令美国联邦机构尽快修补它们以阻止安全漏洞。

参考来源:https://www.bleepingcomputer.com/news/security/cisa-warns-orgs-to-patch-actively-exploited-windows-lpe-bug/