据BleepingComputer网站报道,一个冒充美国劳工部的网络钓鱼活动以要求收件人提交竞标为幌子,窃取用户的Office 365凭证。

据悉,该钓鱼活动已经持续了至少几个月,并利用了十多个不同的网络钓鱼站点来冒充政府机构。电子邮件安全公司 INKY在一份报告中解释了该网络钓鱼攻击是如何窃取凭证的。

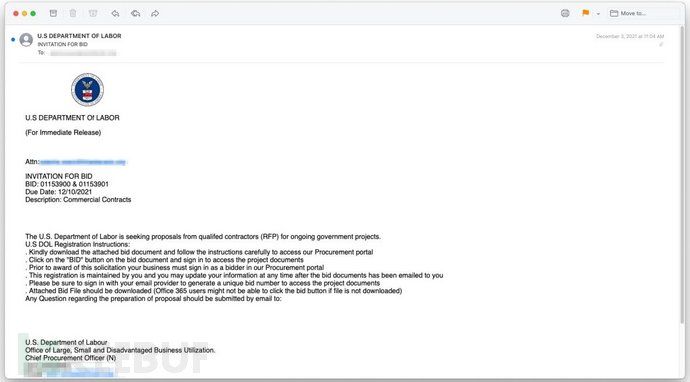

这些电子邮件均由虚假域名发出,看起来就像是来自真实的劳工部(DoL)网站,而有些则基于一组新创建的相似域名,如:dol-gov[.]com,dol-gov[.]us‘,bids-dolgov[.]us等。大多数电子邮件通过滥用非营利组织拥有的合法服务器来逃避安全验证。

邮件发件人假装是DoL的高级员工,邀请收件人为正在进行的政府项目提交投标。这些电子邮件包含有效的信头、专业邮件的内容以及三页看似权威的PDF附件。

钓鱼活动中使用的电子邮件示例,来源:INKY

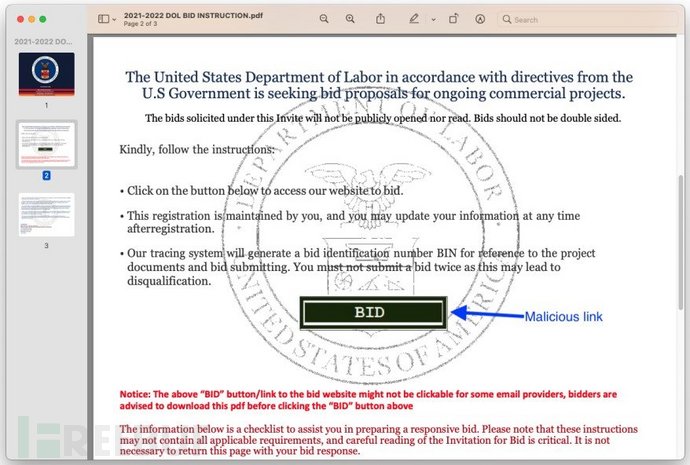

钓鱼活动中使用的电子邮件示例,来源:INKY

PDF 包含一个“BID”按钮,如果单击该按钮,受害者就会进入网络钓鱼站点。这些站点看起来和真实的DoL网站如出一辙,并会弹出消息提示,以指导受害者完成“投标”。

指向钓鱼网站的按钮,来源:INKY

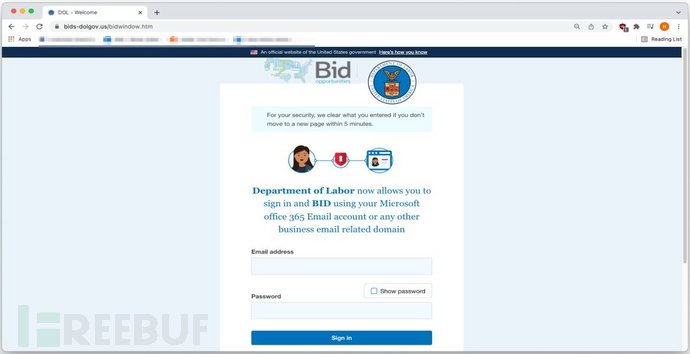

钓鱼过程最关键的一步在于受害者被引导至一个注册表格页面,并要求他们提供Office 365电子邮件地址及密码。无论受害者是否输入正确,网站都会弹出一个虚假错误提示,诱骗受害者再次输入,以提高所窃取账号的真实性。

窃取 Microsoft Office 365凭证的注册页面,来源:INKY

窃取 Microsoft Office 365凭证的注册页面,来源:INKY

在这起钓鱼事件中,逼真的网页和措辞权威的邮件内容体现了网络钓鱼者的专业程度,这无不令人感到担忧。在这种情况下,最显著的破绽就是假冒的DoL网站要求使用Office 365账号注册登录,这是任何美国政府部门网站都没有采取的登录措施。

在去年12月也发生过一起类似的事件,网络钓鱼者冒充辉瑞,并使用精心制作的 PDF 附件邀请收件人向制药公司提交投标,以此来窃取受害者的商业和财产信息。