据Securityaffairs消息, SentinelOne 研究员 Max Van Amerongen 在 KCodes NetUSB 组件中发现了一个漏洞(CVE-2021-45388),影响到数百万终端用户路由器,涉及厂商包括 Netgear、TP-Link、Tenda、EDiMAX、D-Link 和西部数据。

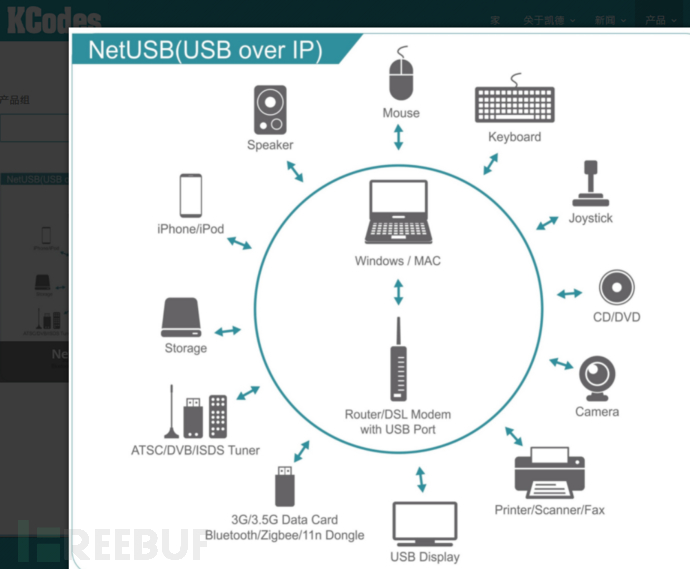

台湾USB解决方案提供商KCodes,专门从事USB over IP软件开发。NetUSB是KCodes开发的一种内核模块连接解决方案,允许网络中的远程设备与直接插入到路由器的USB设备进行交互。只要路由器厂商在设备上添加USB端口,用户便可以通过这一端口共享联网的打印机和USB驱动器。

台湾USB解决方案提供商KCodes,专门从事USB over IP软件开发。NetUSB是KCodes开发的一种内核模块连接解决方案,允许网络中的远程设备与直接插入到路由器的USB设备进行交互。只要路由器厂商在设备上添加USB端口,用户便可以通过这一端口共享联网的打印机和USB驱动器。

该漏洞是一个缓冲区溢出漏洞,远程攻击者可以利用该漏洞在内核中执行代码并进行恶意活动。研究员解释说,鉴于该漏洞不那么容易被利用,因此,目前SentinelOne没有发现CVE-2021-45388的任何活跃的利用尝试。

根据 SentinelOne 发布的报告,攻击者可以通过 20005 端口向连接互联网的路由器,发送精心设计的命令。

“在研究各种二进制文件的各种路径时,我遇到了一个名为NetUSB的内核模块。结果发现,这个模块正在监听IP为0.0.0.0的TCP 20005端口。”报告中写道,“如果没有防火墙规则来阻止它,那就意味着它在广域网和局域网上监听。谁不喜欢一个远程内核bug呢?”

SentinelOne 向 KCodes 报告了这一漏洞后,KCodes 公司随即发布了安全更新以解决此漏洞。

“此漏洞影响到全球数百万台设备,在某些情况下甚至能实现完全远程访问。由于受影响的供应商数量众多,我们直接将此漏洞报告给 KCodes,以便分发给他们的被许可人,而不是仅针对竞赛中的 TP-Link 或 Netgear 设备。” 报告最后说,“我们建议所有用户遵循上述补救信息,以减少任何潜在风险。”

参考来源:https://securityaffairs.co/wordpress/126646/hacking/kcodes-netusb-flaw.html