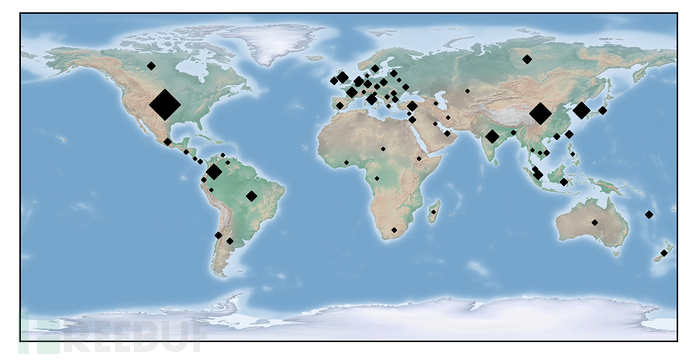

研究人员发现了一个名为FritzFrog的先进的P2P僵尸网络,该僵尸网络自2020年1月以来一直积极地瞄准全球的SSH服务器,其中,北美、中国、韩国是重灾区。

据悉,该僵尸网络用Golang语言编写,具有可蠕虫功能,主要瞄准政府、教育和金融部门的实体,目前已感染500多台服务器。

作为一种模块化、多线程、无文件的 SSH Internet 蠕虫,FritzFrog 通过破坏公共 IP 地址来发展 P2P 僵尸网络。其主要特点如下:

复杂性:FritzFrog是完全专有的,其P2P实施是从头开始编写的,这也表示攻击者很可能是高度专业的软件开发人员或由国家支持的黑客组织。

攻击性:基于大量词典的暴力尝试极具侵略性。

高效性:网络中没有两个节点试图“破解”同一台目标计算机。

通信隐蔽性:FritzFrog的P2P通信使用AES进行对称加密,使用Diffie-Hellman协议进行密钥交换。

无文件:由于无文件,FritzFrog可以将有效载荷直接组装并执行到受感染系统的内存中而不被轻易发现。此外,在节点之间共享和交换文件时也使用无文件方法。

攻击持久性:FritzFrog能够在受感染的系统上建立后门,以实现持续访问。

此外,为了避免被检测,FritzFro的进程是以ifconfig和nginx名称运行,然后侦听端口1234以等待命令。攻击者通过SSH连接到受感染的计算机,然后在计算机上运行一个netcat客户端,再将其连接到恶意软件的服务器。最后,通过SSH发送的ant命令将用作netcat的输入,并重定向到恶意软件。

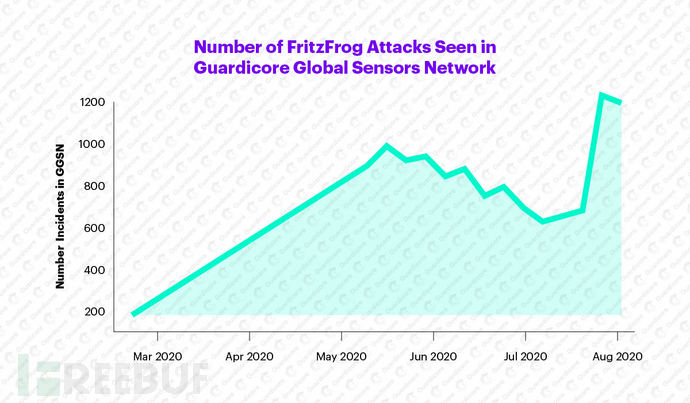

根据专家的说法,该僵尸网络自1月9日以来一直处于活跃状态,已累计使用20种不同版本的恶意软件二进制文件进行了13000次攻击,亟需企业重视自查。

目前,Guardicore Labs的研究人员发布了一个检测脚本,该脚本可用于确定服务器是否已被FritzFrog感染。

https://github.com/guardicore/labs_campaigns/tree/master/FritzFrog

参考来源

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)