一、概述

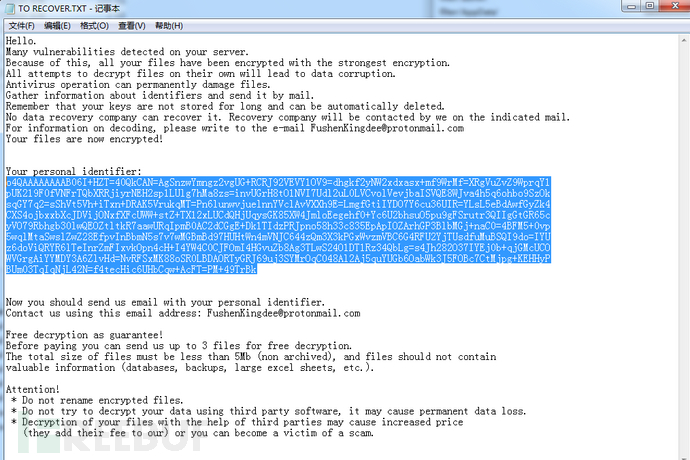

腾讯安全威胁情报中心检测到一款名为FushenKingdee的勒索病毒正在活跃,已有企业中招。该病毒系Scarab勒索病毒的变种,会使用RSA+AES的方式对文件进行加密。病毒不仅会加密文件内容,同时还会使用R**+非标准的Base64对文件名进行加密编码,被攻击后系统内文件将被修改为“固定名的编码数据.cov19”格式。攻击者留下勒索信,要求联系指定邮箱FushenKingdee@protonmail.com购买解密工具。被该病毒加密破坏的文件,目前暂不能解密恢复,腾讯安全专家提醒用户小心处理不明邮件,政企用户须强化网络安全管理措施,避免受害。

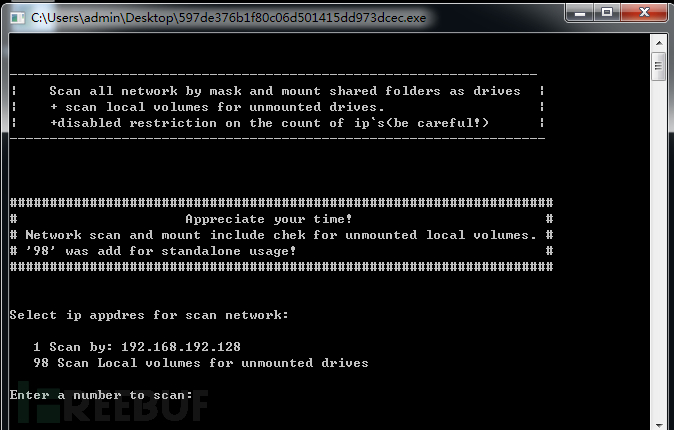

FushenKingdee勒索病毒作者疑似来自俄语地区,病毒加密时会排除俄罗斯、白俄罗斯、乌克兰等地。根据攻击者在受害电脑残留的processhacker(一款安全分析工具),NetworkShare v.2.exe(网络共享扫描)等工具,腾讯安全专家推测攻击者不仅限于加密一台电脑,还有进行网络扫描横向扩散的意图,攻击者可能采用钓鱼邮件、弱口令爆破、或漏洞入侵等方式尝试入侵,再释放勒索病毒。目前,腾讯电脑管家、腾讯T-Sec终端安全管理系统均可查杀FushenKingdee勒索病毒。

二、安全建议与解决方案

腾讯安全专家建议用户采取必要措施提升网络安全性,避免遭遇勒索病毒攻击。

企业用户:

1、尽量关闭不必要的端口,如:445、135,139等,对3389,5900等端口可进行白名单配置,只允许白名单内的IP连接登陆;

2、尽量关闭不必要的文件共享,如有需要,请使用ACL和强密码保护来限制访问权限,禁用对共享文件夹的匿名访问;

3、采用高强度的密码,避免使用弱口令密码,并定期更换。建议服务器密码使用高强度且无规律密码,并且强制要求每个服务器使用不同密码管理;

4、对没有互联需求的服务器/工作站内部访问设置相应控制,避免可连外网服务器被攻击后作为跳板进一步攻击其他服务器;

5、对重要文件和数据(数据库等数据)定期备份,至少保留一份非本地的备份;

6、建议企业终端用户谨慎处理陌生电子邮件附件,若非必要,应禁止启用Office宏代码;

7、在终端/服务器部署专业安全防护软件,Web服务器可考虑部署在腾讯云等具备专业安全防护能力的云服务平台。.

8、建议全网安装腾讯T-Sce终端安全管理系统(腾讯御点,https://s.tencent.com/product/yd/index.html)。御点终端安全管理系统具备终端杀毒统一管控、修复漏洞统一管控,以及策略管控等全方位的安全管理功能,可帮助企业管理者全面了解、管理企业内网安全状况、保护企业安全。

个人用户:

1、建议启用腾讯电脑管家,勿随意打开陌生邮件,关闭Office执行宏代码;

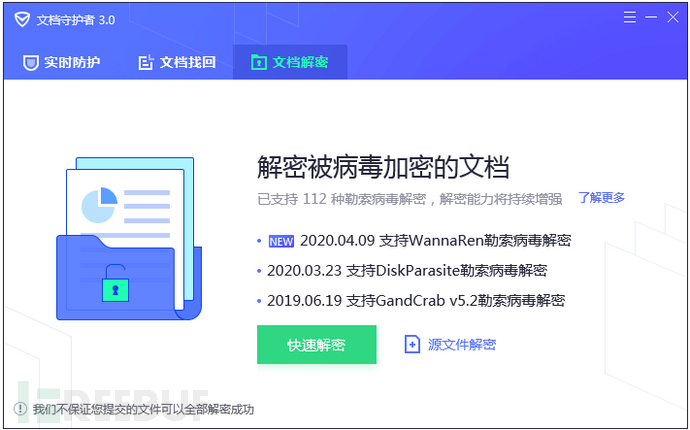

2、打开电脑管家的文档守护者功能,利用磁盘冗余空间自动备份数据文档,即使发生意外,数据也可有备无患。

腾讯安全全系列安全产品针对FushenKingdee勒索病毒的响应清单如下:

| 应用场景 | 安全产品 | 解决方案 |

|---|---|---|

| 威 胁 情 报 | 腾讯T-Sec 威胁情报云查服务 (SaaS) | 1)FushenKingdee勒索病毒相关IOCs已入库。 各类安全产品可通过“威胁情报云查服务”提供的接口提升威胁识别能力。可参考:https://cloud.tencent.com/product/tics |

| 腾讯T-Sec 高级威胁追溯系统 | 1)FushenKingdee相关的黑产信息和情报已支持检索。 网管可通过威胁追溯系统,分析日志,进行线索研判、追溯网络入侵源头。T-Sec高级威胁追溯系统的更多信息,可参考:https://cloud.tencent.com/product/atts | |

| 腾讯T-Sec 安全运营中心 (Security Operation Center,SOC) | 1)腾讯SOC已支持FushenKingdee勒索病毒相关事件的告警、处置。 腾讯SOC是基于安全大数据的云安全运营平台,为客户提供漏洞情报、威胁发现、事件处置、基线合规、及泄漏监测、风险可视等能力。 关于腾讯T-Sec安全运营中心的更多信息,可参考:https://s.tencent.com/product/soc/index.html | |

| 非云企业安全防护 | 腾讯T-Sec 高级威胁检测系统 (腾讯御界) | 基于网络流量进行威胁检测,已支持: 1)御界沙箱可检测到FushenKingdee相关联的勒索攻击; 关于T-Sec高级威胁检测系统的更多信息,可参考: https://cloud.tencent.com/product/nta |

| 腾讯T-Sec终端安全管理系统(御点) | 1)可查杀FushenKingdee相关的病毒模块; 2)主动防御可拦截FushenKingdee发起的异常加密文件行为; 3)文档守护者可在FushenKingdee攻击下保护备份重要文档数据。 腾讯御点提供企业终端的防毒杀毒、防入侵、漏洞管理、基线管理等能力,关于T-Sec终端安全管理系统的更多资料,可参考:https://s.tencent.com/product/yd/index.html | |

| 腾讯电脑管家 | 1)可查杀FushenKingdee相关的病毒模块; 2)主动防御可拦截FushenKingdee发起的异常加密文件行为; 3)文档守护者可在FushenKingdee攻击下保护备份重要文档数据。 提供个人终端的PC安全防护,清理加速,软件管理,办公助手等服务 https://guanjia.qq.com/ |

三、样本分析

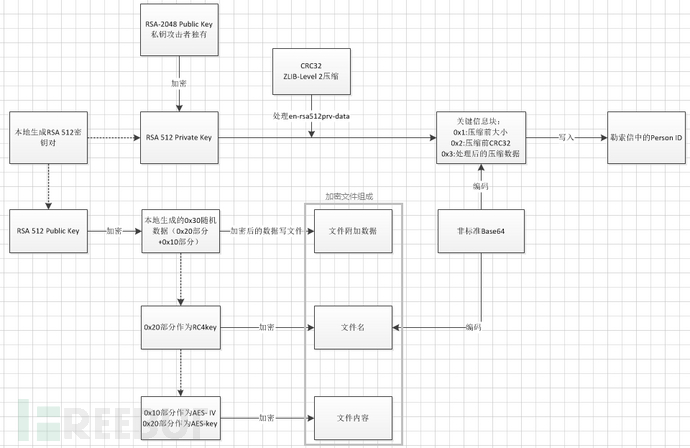

FushenKingdee勒索病毒使用了复杂的加密流程,在没有获得私钥的情况下,无法完成解密,因而中招后会损失惨重。

FushenKingdee勒索病毒加密流程

加密部分分析

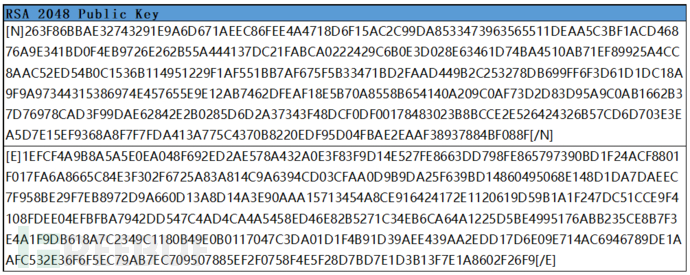

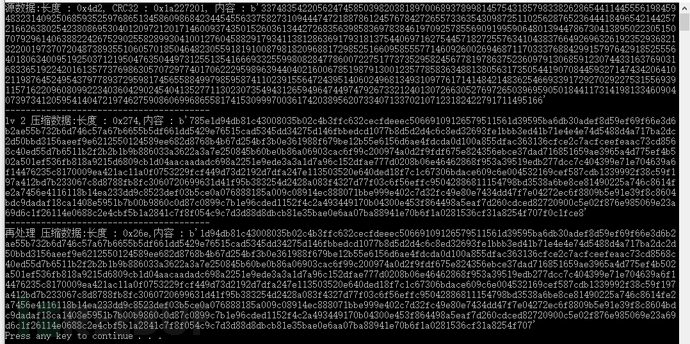

病毒运行后首先从内存中使用ZLib解压出大量要使用的明文字串信息,其中包含了硬编码的RSA 2048公钥信息。

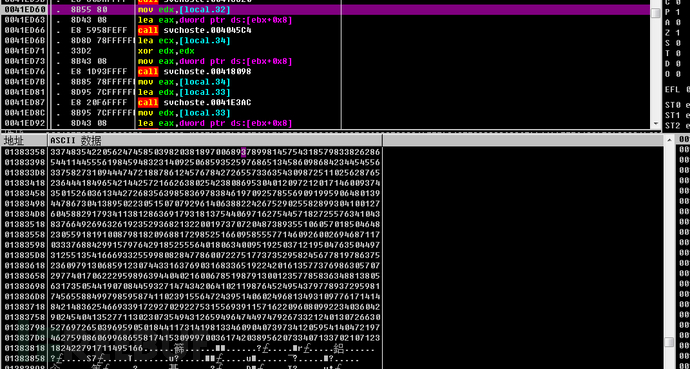

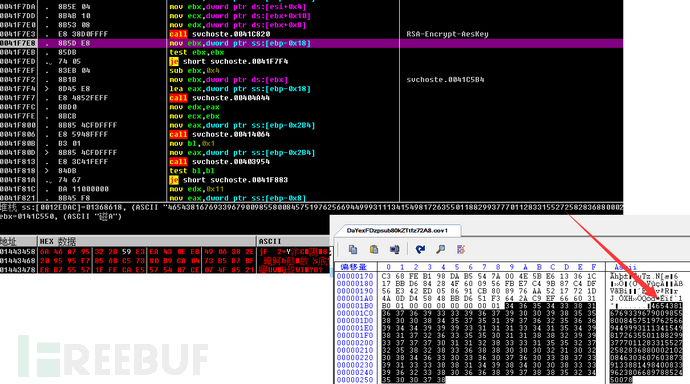

随后生成本地RSA 512密钥对信息,将其RSA 512Private Key(N , D)导出后拼接保存待用。

之后再使用解压后配置中硬编码的RSA 2048 Public Key对其RSA 512 Private Key进行加密,加密结果待进一步处理。

RSA 512 Private Key被加密后,再进行以下3个流程处理:

1.计算RSA 512 PrivateKey被加密后的内容长度:下图(Offset:0x0,Size:0x8);

2.对RSA 512 PrivateKey被加密后的内容进行CRC32校验,保存其Hash:下图(Offset:0x8,Size:0x4);

3.将其RSA 512 PrivateKey被加密后的内容进行ZLib-Level 2压缩,去除其压缩前2字节压缩标志,去除尾5字节后保存(Offset:0xC,Size:压缩后大小)。

最后再对其处理后的3部分数据使用修改过的Base64进行编码:

标准Base64-Table为:

ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/

病毒修改后的Base64-Table为:

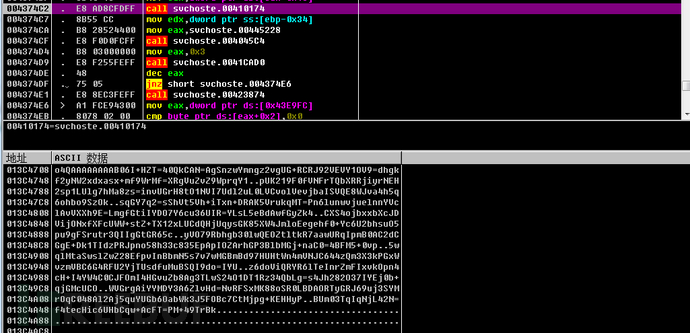

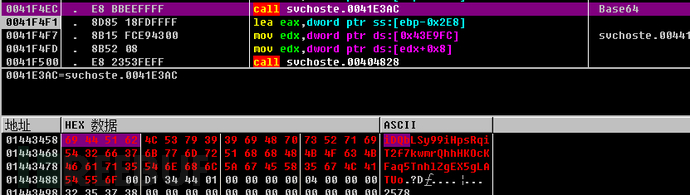

ABCDEFGHIJKLMNOPQRSTUVWXYZ+=0123456789abcdefghijklmnopqrstuvwxyz

非标准Base64处理后的结果将保存作为用户ID,即勒索信中的personal identifier部分内容

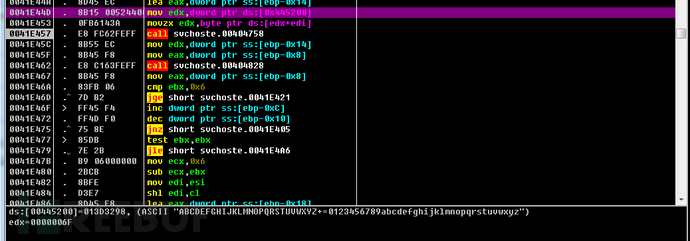

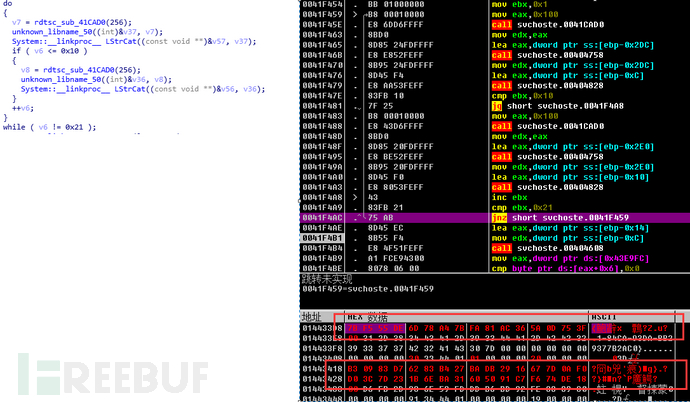

病毒加密文件前,会使用rdtsc对每个文件单独生成共计0x30(0x10+0x20两部分)字节的随机密钥数据。

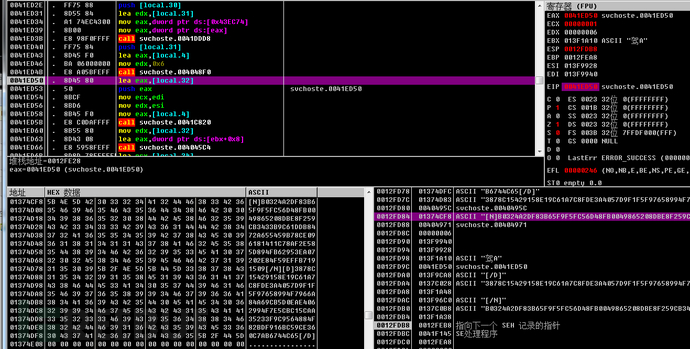

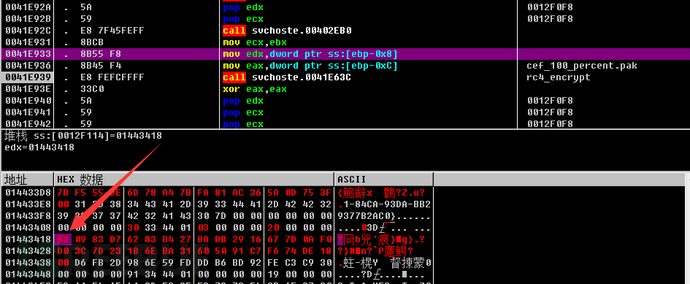

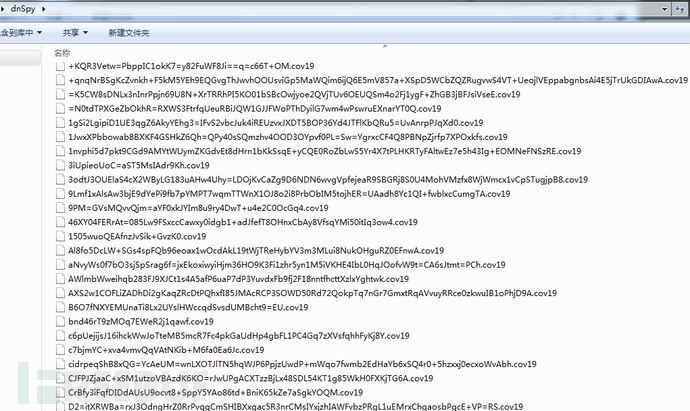

其生成大小0x20字节部分会被首先作为Key,并结合使用R**对其文件名进行加密

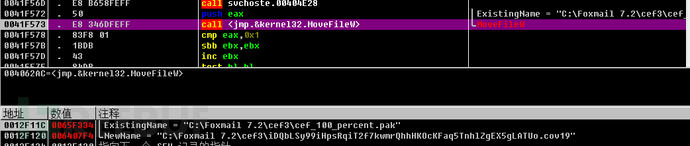

随后对R**加密过的文件名数据进行非标准Base64编码,编码后的字串就是文件加密后的随机文件名,例如下图中文件名cef_100_percent.pak最终将被重命名为iDQbLSy99iHpsRqiT2f7kwmrQhhHKOcKFaq5TnhlZgEX5gLATUo.cov19

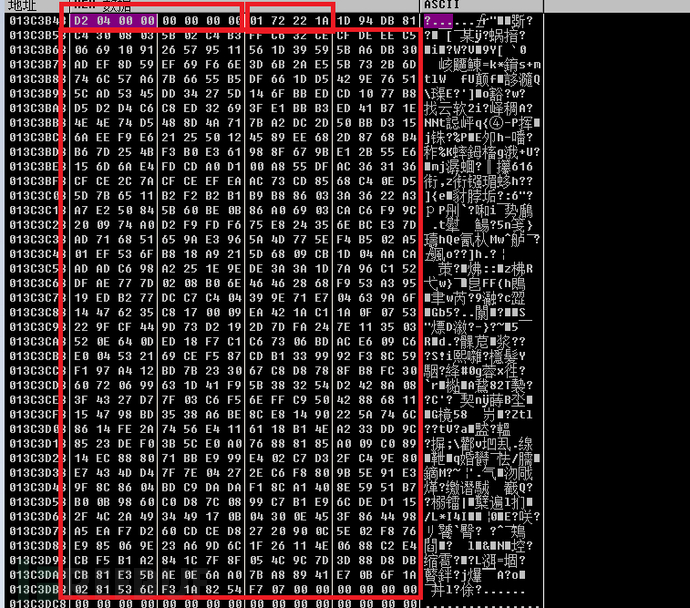

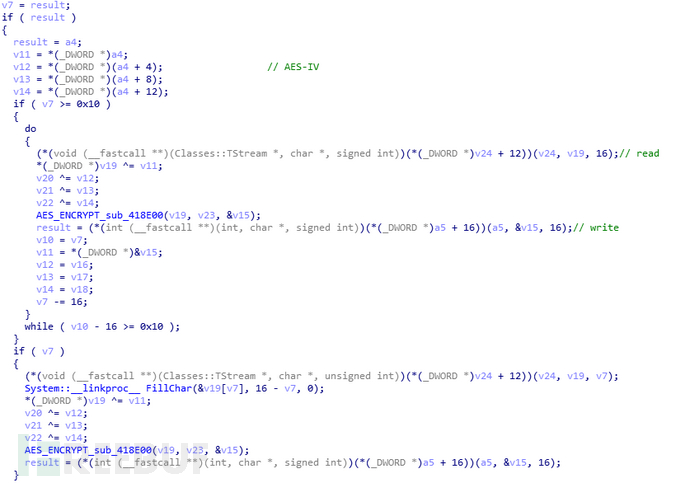

文件加密则使用了AES-256 CBC模式,之前生成的0x10字节数据将再次作为IV,0x20字节部分随机数据为作为Key,对文件内容进行加密。

文件内容加密完成后,再把随机生成的0x30字节数据拼接到一起使用本地生成的RSA 512 Public Key进行加密,最后附加到文件末尾,由于RSA 512Private Key信息被硬编码RSA 2048 Public Key加密后再Zlib压缩Base64编码存放在勒索信中,无法获取其明文,故被加密文件在无私钥情况下无法解密。

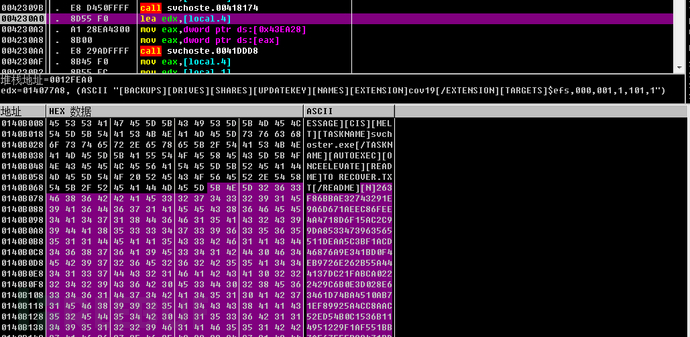

其他行为分析

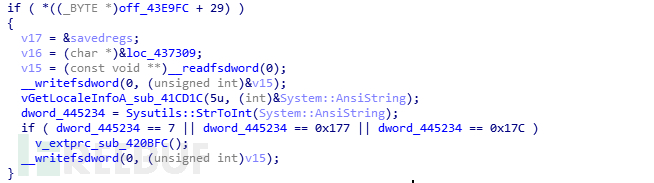

该病毒作者疑似来自俄语系国家,病毒加密会避开以下地域0x7(俄罗斯),0x177(白俄罗斯),0x17C(乌克兰)

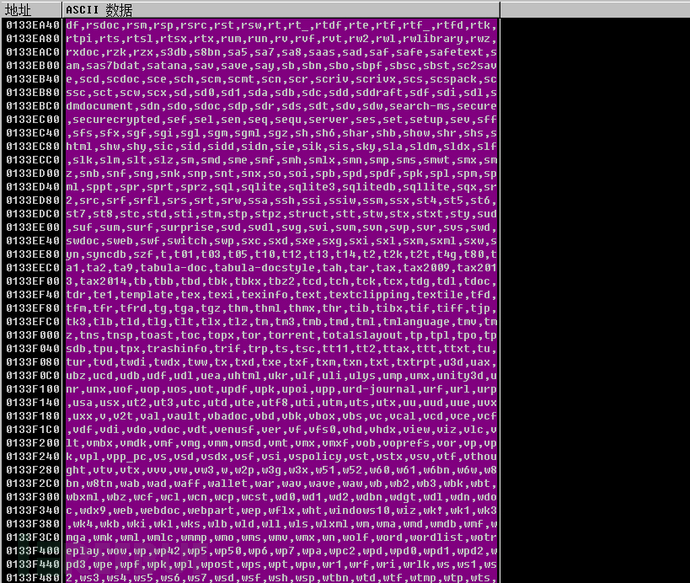

病毒会加密大量扩展后缀文件,几乎包括所有数据文件类型:

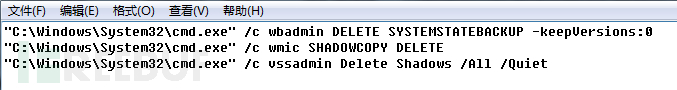

由于病毒会删除系统备份,文件卷影信息,被加密后的文件也无法通过文件恢复的方式找回,系统内大量文件将被加密为”乱码.cov19”形式,且病毒会对文件修改时间进行重设置以防止时间相关的随机生成参数被爆破的可能。

在病毒的实际攻击环境中,同时还发现了攻击者留下的processhacker(一款安全分析工具),NetworkShare v.2.exe(网络共享扫描)等工具,这说明攻击者并不满足于只加密一台机器,攻击者还会尝试扫描攻击局域网内其它机器以扩大战果。

IOCs

MD5

aa87be1b17d851905ea3fa5d93223912

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)