腾讯电脑管家

腾讯电脑管家- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

一、概述

腾讯安全御见威胁情报中心监测到多家企业收到钓鱼邮件攻击,钓鱼邮件附件是一个Office文档,运行后宏病毒会下载Emotet银行木马执行。数据显示近期Emotet木马针对国内的攻击呈明显上升趋势,从事进出口贸易的企业是Emotet银行木马的主要目标。腾讯电脑管家、腾讯御点均可拦截可疑文档中的宏代码执行PowerShell下载恶意程序的行为。

腾讯御点拦截宏代码执行PowerShell下载病毒

部分受攻击企业如下:

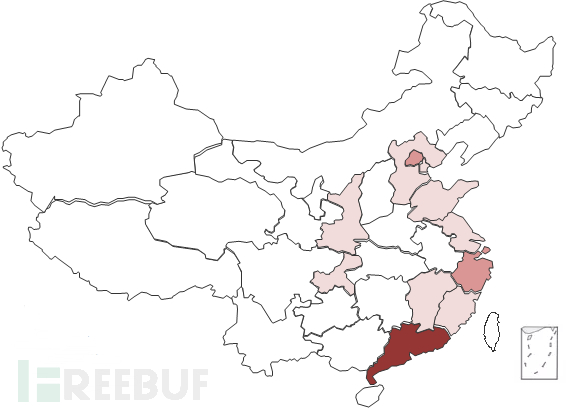

根据腾讯安全御见威胁情报中心统计数据,Emotet针对国内的钓鱼邮件攻击最严重地区为广东、北京、浙江、上海等地。该病毒影响的地区分布如下:

二、详细分析

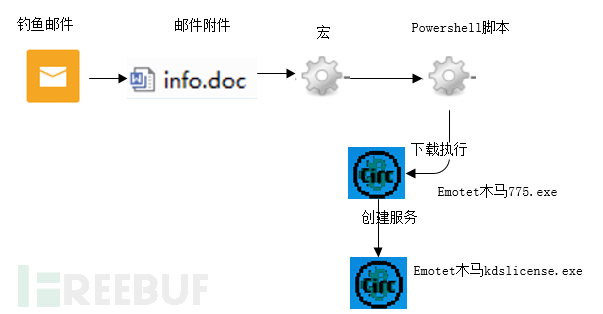

感染执行流程

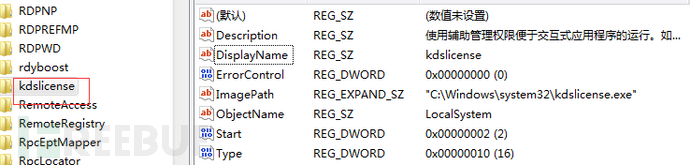

感染执行过程如下:群发钓鱼邮件,运行附件后doc文档中的宏代码获得执行,宏代码启动powershell进程下载执行Emotet银行木马775.exe,775.exe运行后将自身拷贝到system32目录下重命名为kdslicense.exe并创建为服务运行。

钓鱼邮件

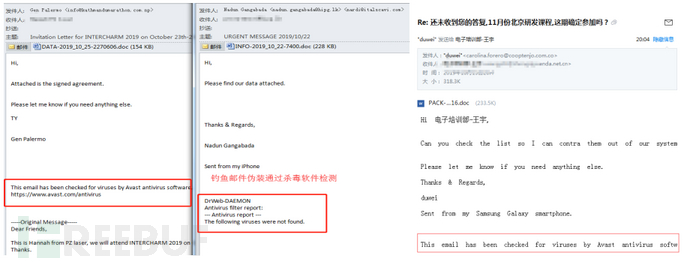

钓鱼邮件内容有各种类型,包括“**交易”、“收据”、“会议邀请”等。

另外基本所有的钓鱼邮件内容中都带有说明:This email hasbeen checked for viruses by xxxxx(译:该电子邮件已通过xxxx杀毒软件检测),显然,这是攻击者的一种欺骗策略。

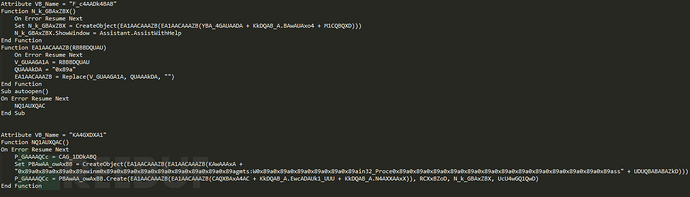

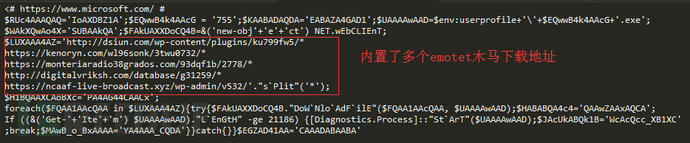

邮件附件中的doc文档带有宏代码,宏代码脚本加了大量的注释以干扰分析,去掉注释后的宏代码如下,其主要功能是:利用Powershell下载执行emotet银行木马。

Powershell下载Emotet木马

利用Powershell下载emotet银行木马,内置了多个下载emotet木马下载地址,URL地址以“*”分割记录,5个地址会被依次请求进行下载执行。Powershell 命令用base64加密,解码后如下:

Emotet银行木马下载地址:

hxxp://dsiun.com/wp-content/plugins/ku799fw5/

hxxps://kenoryn.com/wl96sonk/3twu0732/

hxxps://monteriaradio38grados.com/93dqf1b/2778/

hxxp://digitalvriksh.com/database/g31259/

hxxps://ncaaf-live-broadcast.xyz/wp-admin/v532/

emotet银行木马

emotet木马内置多个备用C2服务器地址,部分C2 IP地址:

104.131.58.132

14.160.93.230

68.183.190.199

emotet木马运行后会拷贝自身到system32目录下重命名为kdslicense.exe并创建为服务运行。

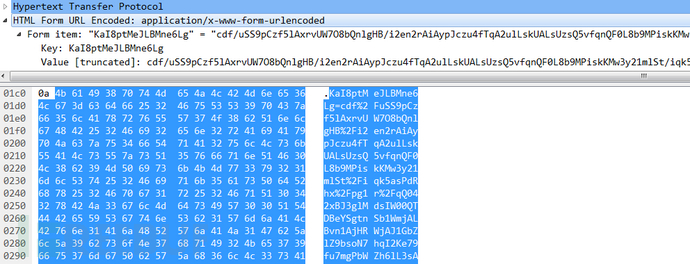

该木马的功能包括:收集系统信息,加密后发送至服务器,然后继续下载第三方载荷,包括Qbot,The Trick等木马。

加密流量信息如下:

木马会检测用户网银登录行为,通过读取隐私数据获取账号密码信息,注入恶意代码到交互页面,从而在用户的银行相关操作过程时盗取账户资产及机密信息,因而危害极大。

三、安全建议

1、我们建议企业邮箱网管根据本文末尾提供的IOCs信息,将危险发件人邮箱设置为黑名单;

2、建议企业通过培训,教育员工不要打开来源不明的邮件,如果附件是可执行程序,一定不要随意运行;

3、升级Office系列软件到最新版本,及时修复Office组件漏洞,除非确认文档来源可靠,否则不要启用宏;

4、推荐部署腾讯御点终端安全管理系统防御病毒木马攻击。

IOCs

垃圾邮件发件人地址

6120170110@bit.edu.cn

administracion.taqueriaportalc@lacerveceria.com.mx

alineoliveira@indubras.com.br

nikki.fenn@opus-ing.com

pampaycoiron@martinic.cl

aamartinez@aceitesa.com

marcus@rodojaboti.com.br

allem.barrera@dineroinmediato.com.mx

manager@ambienzholidays.com.my

xuan.kee@drspecs.my

gerencia@yourbeauty.com.pa

aclaros@idecoas.gob.hn

secplac@munisanesteban.cl

e.nurbekov@ifce.kz

nela.valerio@megamira.pt

solivo@mundodeportivo-ec.com

tstager@envirocare.cl

rikj@cdtmail.com

estimating@rjsheetmetal.com

thomas@szmadic.com

gladston.pereira@gsinternacional.com.br

armandofazzini@vodamail.co.za

us-west-2.amazonses.com#ipadilla@aaa.com.do

coscomatepecauxiliar@tiendaslores.com

kobusjcj@vodamail.co.za

contabilidad@conterra.co

careers@innovatechltd.com

sadique.m@gconoil.com

jrlopez@hodelpa.com

syful@comillaonline.com

bryan.mairena@movistar.com.ni

doris.reveco@ssbiobio.cl

aramirez@derm-clar.com

nfwangdong1@yili.com

alejandra.osorno@ingevias.com

sales@cmm.com.do

dian.candra@anggadaperkasa.co.id

afiliacion@gruposap.com.co

eromero@dislupor.com

operaciones@motorcitysv.com

jclugo@nanodepot.mx

jorge.castillo@wappcom.com

wahome@wytech.co.ke

c-gaihan@gankofood.co.jp

rosa.vasquez@redsalud.gob.cl

ulises@trademarket.com.mx

conciliacion@conciencia.com.do

lokeshwaris@jeevica.com

mauricio@tmedia.cl

administracion@farmapana.com

sigorta@yakupoto.com

matiasdupleich@estudiodupleich.com.ar

vmmair@poncacity.net

administracion@ferraroyasoc.com.ar

accounts_rjy@leelakrishnatoyota.in

anniey@humanresourcesonline.net

stephy@sltnet.lk

operaciones@vanseguridad.com

econtabilidad@ferrecenca.com

info@ospt.com.ec

juanmanuel.ortiz@bakity.com

asistentecontable@transportdiesel.com.ec

marketing@tang-fashion.com

imran@americanwater.lk

邮件附件doc:

f9313a300426d912535c24c89aa98875

d36deee7f2b6fcee9a01c557281ffc31

Emotet MD5:

13b34c873c3dfd7590e7770755f68ca9

295bed907502b2bd731845b67a814b0e

URL:

hxxp://dsiun.com/wp-content/plugins/ku799fw5/

hxxp://coastaltherapy.com/wp-includes/chz0u9347/

hxxps://ekafebyayu.000webhostapp.com/wp-admin/iTILkd/https://www.seyssinet-handball.club/2av67r/m4u0d9fz-7km4-001168061

hxxp://45.56.122.75/walk/guids/

hxxps://www.seyssinet-handball.club:443

hxxps://kenoryn.com/wl96sonk/3twu0732/

hxxps://monteriaradio38grados.com/93dqf1b/2778/

hxxp://digitalvriksh.com/database/g31259/

hxxps://ncaaf-live-broadcast.xyz/wp-admin/v532/

IP:

104.131.58.132

14.160.93.230

68.183.190.199

参考资料:

腾讯安全预警:Emotet银行木马针对国内企业的攻击增加

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

网络攻击深度分析

网络攻击深度分析