两周前首次亮相的印度高度针对性的移动恶意软件广告系列已被发现是针对多种平台的广泛广告系列的一部分,包括Windows设备,也可能是Android。

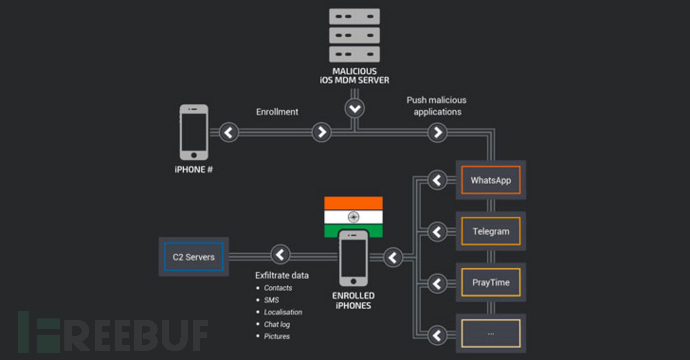

正如我们在上一篇文章中所报道的那样,本月早些时候,Talos威胁情报部门的研究人员发现一群印度黑客滥用移动设备管理(MDM)服务劫持并监视印度一些有针对性的iPhone用户。

自2015年8月开始运营以来,已发现攻击者滥用MDM服务将恶意版本的合法应用程序(包括Telegram,WhatsApp和PrayTime)远程安装到目标iPhone上。

这些经过修改的应用程序旨在暗中监视iOS用户,并从第三方聊天应用程序窃取他们的实时位置,短信,联系人,照片和私人消息。

在他们正在进行的调查中,Talos研究人员发现了一个新的MDM基础设施和几个恶意二进制文件 - 旨在针对运行Microsoft Windows操作系统的受害者 - 托管在之前广告系列中使用的相同基础架构上。

Ios-update-whatsapp [。] com(新)

Wpitcher [。] COM

Ios-certificate-update.com

研究人员在今天发表的博客文章中表示,“我们知道MDM和Windows服务在2018年5月在同一台C2服务器上运行。”

“目前有些C2服务器仍处于运行状态.Apache设置非常具体,与恶意IPA应用程序的Apache设置完美匹配。”

除此之外,研究人员还发现了一些潜在的相似之处,将此活动与一个名为“Bahamut”的老黑客组织联系在一起,该组织是一名先前的威胁演员,之前使用与最新iOS恶意软件活动中使用的类似MDM技术的Android设备。

新确定的MDM基础设施于2018年1月创建,今年1月至3月使用,针对两个印度设备和一个位于卡塔尔的英国电话号码。

根据研究人员的说法,Bahamut还在他们的Android恶意软件活动中针对类似的卡塔尔个人,Bellingcat在博客文章中对此进行了详细介绍 。

研究人员表示,“Bahamut与我们之前发布的一篇恶意iOS应用程序共享了一个域名。”

“我们发现的新MDM平台与中东目标有类似的受害者,即卡塔尔,使用LycaMobile发布的英国手机号码.Bahamut在竞选期间针对类似的卡塔尔个人。”

除了分发具有恶意功能的修改过的Telegram和WhatsApp应用程序外,新发现的服务器还分发修改后的Safari浏览器版本和IMO视频聊天应用程序,以窃取受害者的更多个人信息。

攻击者使用恶意Safari浏览器窃取登录凭据

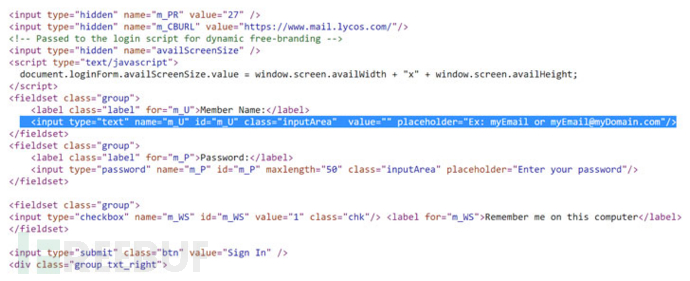

根据研究人员的说法,恶意Safari浏览器已预先配置为自动泄露用户的用户名和密码,用于各种其他Web服务,Yahoo,Rediff,Amazon,Google,Reddit,Baidu,ProtonMail,Zoho,Tutanota和更多。

“恶意软件持续监控网页,在用户输入用户名和密码时查找包含用户名和密码的HTML表单字段以窃取凭据。检查的HTML字段的名称将与域名一起嵌入到应用程序中,”研究员说。

恶意浏览器包含三个恶意插件 - 添加书签,添加到收藏夹和添加到阅读列表 - 就像其他应用程序一样,将被盗数据发送到远程攻击者控制的服务器。

目前还不清楚是谁支持该活动,谁是该活动的目标,以及攻击背后的动机是什么,但技术要素表明攻击者是在印度运营,并且资金充足。

研究人员表示,那些感染此类恶意软件的人需要注册他们的设备,这意味着“他们应该随时注意以避免意外登记”。

避免成为此类攻击的受害者的最佳方法是始终从官方应用商店下载应用。

*本文作者:抗生素1209,转载请注明来自Freebuf.COM