Alpha_h4ck

Alpha_h4ck- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

网络犯罪分子每天都在想尽各种办法来进行攻击,这对于信息安全从业者来说再正常不过了,而这一次印尼网络犯罪组织开始利用电影大片来欺骗目标用户访问已受感染的网站。

攻击第一步:“招募”僵尸网络

在很多Web攻击中,攻击者会使用已被劫持的网站来作为僵尸网络并实施攻击。由于此次劫持攻击没有发生在受Imperva保护的站点上,所以我们没有第一时间检测到。在很多攻击活动中,攻击都是从主机服务器开始的,而且攻击活动中的初始IP地址都属于合法网站的,这是Web攻击者常用的一种方法,这样可以更好地隐藏他们的身份,在攻击完成之后他们还会清除所有的攻击痕迹,这样会使得研究人员跟踪攻击者活动变得难上加难。

攻击第二步:从合法网站到蜜罐网络

攻击者在搭建蜜罐网络时需要三个重要组件,第一个就是僵尸网络,第二个是WordPress API中的漏洞,这些漏洞会将WordPress站点暴露在安全风险之中。通过利用API中的漏洞,攻击者将能够修改目标WordPress站点的相关内容。下面给出的是攻击样例:

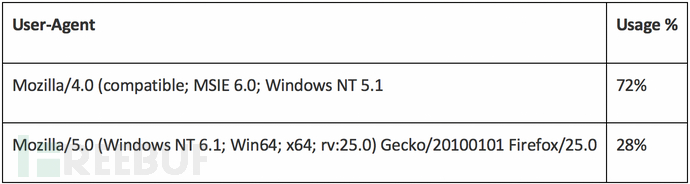

虽然WordPress v4.7.3修复了这个漏洞,但很多管理员并不会定期更新他们的Web应用,而攻击者只需要一些简单的客户端伪造技术就能够绕过Web防御产品的检测,比如说在攻击活动中使用常用的user-agent头:

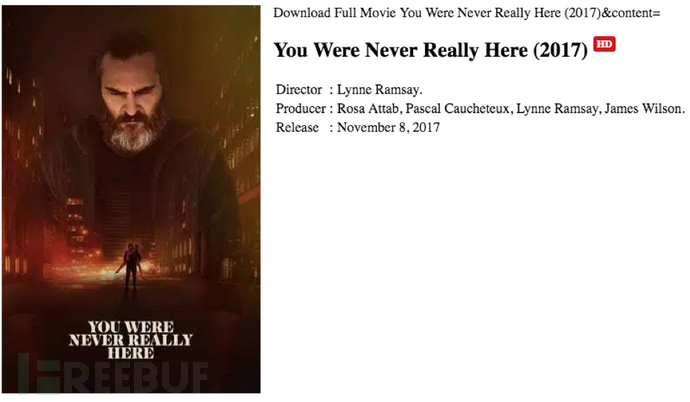

攻击完成之后,HTML代码将会被推送至目标站点,下面给出的是HTML攻击代码呈现的内容:

当目标用户访问了恶意链接之后,他们将成为攻击者的“左膀右臂”。

攻击第三步:“你”的所有信息都归“我”

用户此时已经在访问攻击者的网站了,用户所看到的一切都是攻击者想让他看到的,而用户此时已经在自己的浏览器中运行了攻击者的恶意JavaScript代码。除此之外,还有一种隐蔽性更强的链接伪造方法,即SEO同步,因为恶意网站的链接是从目标站点引流出来的,因此攻击者的网站更有可能提升SEO排名,而原始目标站点可能会遇到SEO降级的情况。

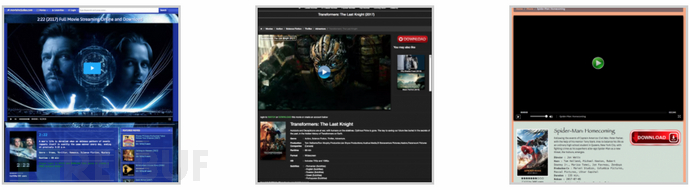

接下来的攻击情节将朝两个支线剧情发展。第一个分支,目标用户通过隐藏链接被重定向至攻击者站点,但本文打算忽略这个分支并直接介绍另一个更流行的分支:攻击者被“邀请”访问一个伪造的电影网站页面,一般页面中显示的都是这样的电影大片:

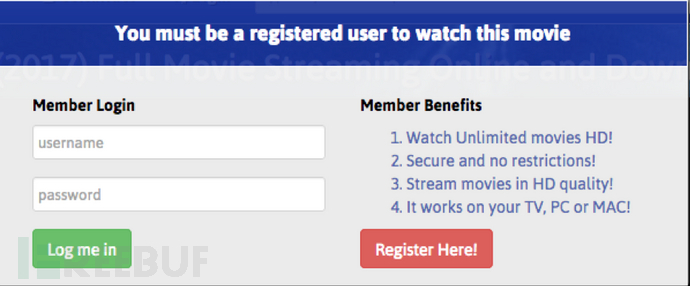

但是当用户点击播放电影视频之后的几秒钟,网站会弹出一个窗口,并让用户完成登录:

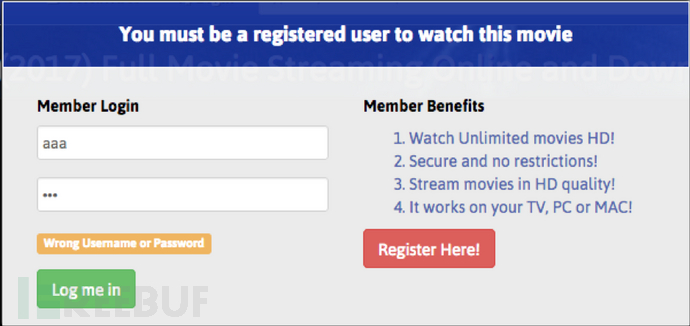

填写了登录表单之后,我们得到了下列信息:

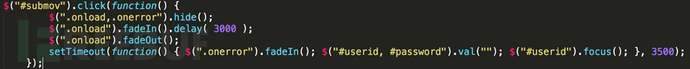

这个信息弹出时后台并没有加载任何资源,这也就意味着这是一个无效的登录框,而用户输入的账号和密码都没有被发到服务器端进行验证。下面显示的是窗口的源代码(JavaScript):

意思是,点击了登录按钮之后,会有3.5秒的延迟,然后显示“用户名或密码错误”的信息。

攻击第四步:拿钱来

如果攻击者尝试注册免费账号,他们将会被重定向到一些广告网站,有的则会被定向到一些带有PayPal支付选项的站点(Google搜索引擎已标记为诈骗站点,但已有很多用户已付费),某些用户会被定向到一个名叫usenet.nl的荷兰网站(声称公司位于圣马利诺)。根据Alexa.com提供的统计数据,有25%的访问者来自安哥拉,其余用户则来自印度、中国和印尼等地区。在Google中搜索usenet.nl之后,我们发现这是一个托管恶意广告的站点,而且已经有大量用户举报了这个站点。访问了目标站点之后,用户将被要求访问PayPal账号进行授权,或输入信用卡信息完成支付。

电影大片

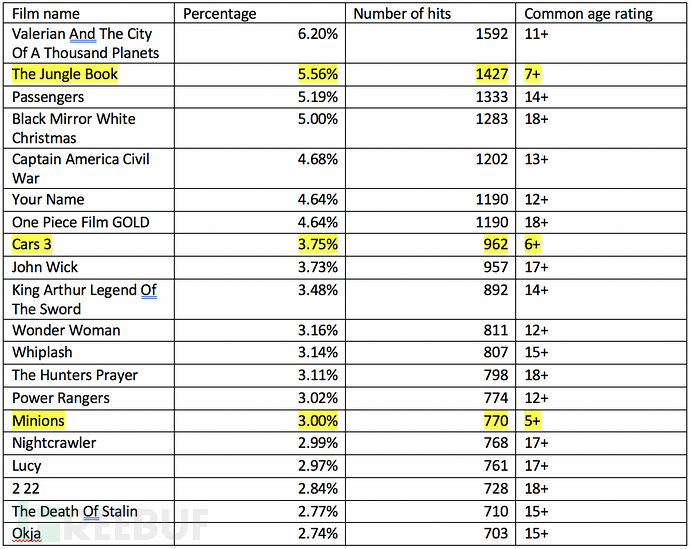

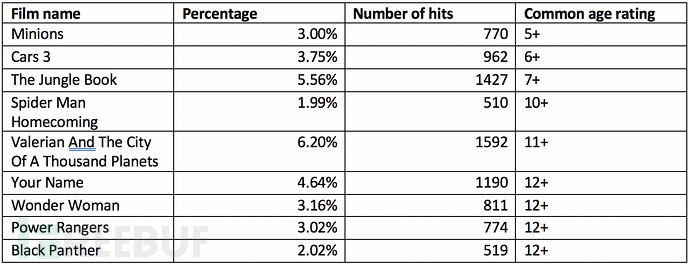

下面是攻击活动中出现的20大电影影片:

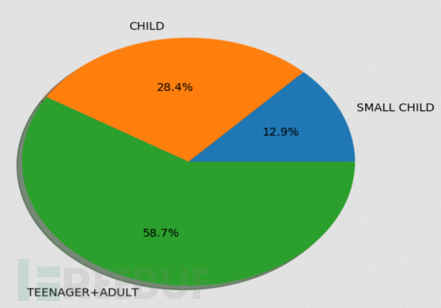

其中最受欢迎的是针对未成年人的影片,我们按照年龄将影片分为三大类:幼儿(9岁以下)、儿童(10-14岁)、青少年(14-16)和成年人:

总结

我们意识到,网络犯罪分子之所以会选择以未成年人为主要目标,是因为这类人群网络安全意识都不强,而且对恶意链接的好奇程度跟成年人相比要更高。

* 参考来源:imperva,FB小编Alpha_h4ck编译,转载请注明来自FreeBuf.COM

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)