国家计算机网络应急技术处理协调中心(以下简称“CNCERT”)近期监测发现互联网上出现大量仿冒最高人民检察院(以下简称“最高检”)网站的钓鱼页面。诈骗分子通过此类钓鱼网站,一方面可以诱骗受害者填写银行卡号、密码等信息诈骗钱财;另一方面可以在受害者计算机上安装木马恶意程序,窃取受害者计算机上的相关信息。CNCERT已监测发现大量用户上当受骗,社会危害巨大。

在2017年12月份,CNCERT共监测发现此类活跃的钓鱼网站达254个;监测发现“登录”此类钓鱼网站的IP达3388个,其中31.22%的IP在“登录”此类钓鱼网站后提交了相关信息,属于实质受影响人群。

现将相关情况通报并分析如下。

1 此类钓鱼网站的诈骗方式

诈骗分子通过在互联网上泄露的用户个人(以下简称“受害人”或“受害者”)隐私信息,拨打受害人电话,通知其涉及某类型案件,需要到“最高检网站”上进行“案件清查”。在受害者在仿冒网站上看到相关假的案件信息后,诈骗分子即通过话术一步步地诱骗受害人输入个人银行卡信息,甚至下载木马软件,对受害人的电脑进行远程控制,盗取受害人电脑上的敏感信息。

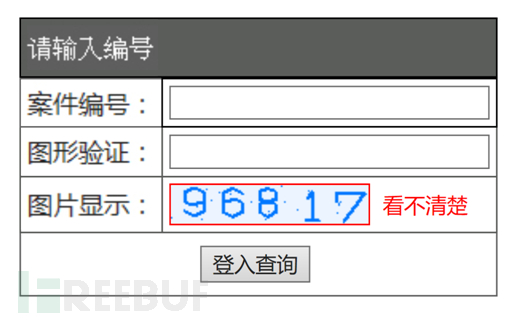

此类仿冒网站的页面非常简单,如图1所示,大部分网站需要输入诈骗分子提供的“案件编号”才可登陆后查看网站具体内容。

图1:此类仿冒网站的“案件编号”登录界面

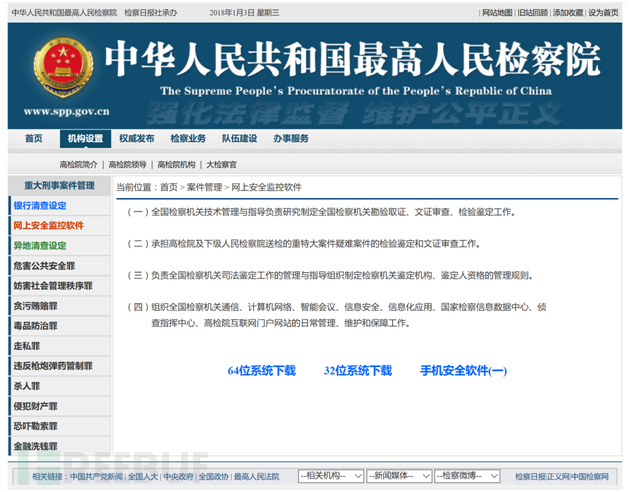

在受害者使用诈骗分子告知的“案件编号”登陆此类网站后,页面显示的是“中华人民共和国最高人民检察院”的相关内容,如图2所示,与真实的最高检网站极为相似,具有极大的欺骗性,受害者一般很难分辨。

图2:登录此类仿冒网站后的“首页”

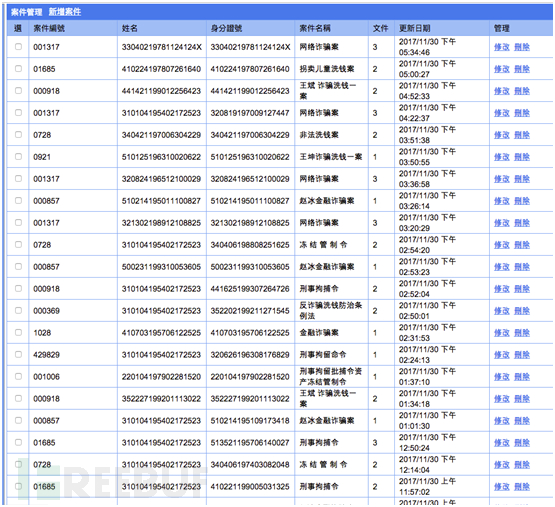

受害者登陆后,诈骗分子会告知其输入受害人的身份证号来查询自己涉及的“案件”信息,如图3所示,进一步提升仿冒网站的欺骗性。

图3:此类仿冒网站的案件查询页面

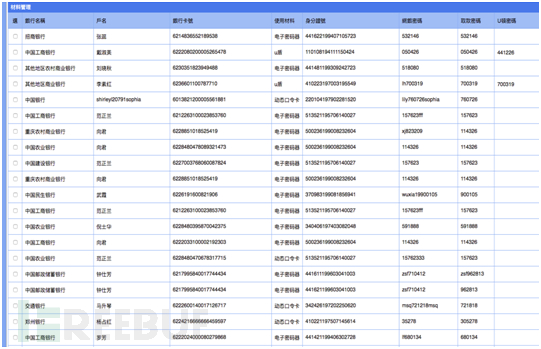

该类网站的危害非常大,一方面是通过欺骗受害者填写银行卡号、密码等信息,如图4所示,给受害者造成大额的经济损失;另一方面可以在受害者电脑上安装木马恶意程序,如图5所示,对受害者电脑上的数据信息造成严重的泄漏风险。

图4:此类仿冒网站的银行信息提交页面

图5:此类仿冒网站的木马下载页面

此类仿冒网站可以实施较为精准的诈骗,是因为此类网站后台存有由诈骗分子提前预置的大量潜在受害用户的“案件编号”、姓名、身份证号、“案件名称”等多类信息,如图6所示。

图6:此类仿冒网站后台中预置的“案件信息”

此外,在后台中也存有此类钓鱼网站收集到的受害用户银行卡信息,如图7所示。

图7:此类仿冒网站后台收集的受害人信息

2 此类仿冒网站的活跃域名及服务器分析

CNCERT对受害者在此类钓鱼网站上提交敏感信息的高危行为进行抽样监测,在2017年12月,共发现此类活跃的钓鱼网站254个,其中通过IP地址来直接访问的钓鱼网站有252个,通过域名访问的仅有2个,诈骗分子通过此种方式有效规避了被轻易溯源的风险。

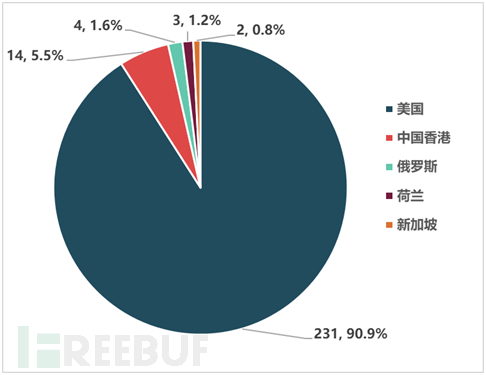

同时,CNCERT发现此类钓鱼网站的服务器IP均位于境外,图8为钓鱼网站服务器IP按国家和地区分布情况,其中位于美国的服务器最多,占比高达90.9%。

图8:2017年12月此类仿冒网站的服务器IP地理位置分布

钓鱼网站服务器IP地址呈现地址段聚集特点,疑似为网络诈骗团伙批量购买,用于集中诈骗。经统计,2017年12月份发现的此类活跃钓鱼网站涉及的254个网站服务器IP,共涉及到67个C类段地址,以及27个B类段地址。

表1为涉及的B类地址段情况,可以看到192.186.0.0/16以及104.224.0.0/16等地址段承载的此类型仿冒网站最多。

表1:2017年12月发现的此类仿冒网站的服务器IP的B类地址段情况

| 地址B段 | IP地址个数 |

|---|---|

| 104.131.0.0/16 | 3 |

| 104.171.0.0/16 | 6 |

| 104.195.0.0/16 | 5 |

| 104.200.0.0/16 | 11 |

| 104.216.0.0/16 | 7 |

| 104.221.0.0/16 | 7 |

| 104.224.0.0/16 | 32 |

| 107.170.0.0/16 | 1 |

| 108.187.0.0/16 | 2 |

| 128.199.0.0/16 | 1 |

| 138.197.0.0/16 | 1 |

| 139.59.0.0/16 | 1 |

| 162.243.0.0/16 | 1 |

| 172.80.0.0/16 | 13 |

| 188.166.0.0/16 | 3 |

| 188.226.0.0/16 | 1 |

| 192.186.0.0/16 | 97 |

| 192.241.0.0/16 | 1 |

| 198.13.0.0/16 | 10 |

| 23.234.0.0/16 | 1 |

| 23.91.0.0/16 | 7 |

| 43.231.0.0/16 | 14 |

| 45.34.0.0/16 | 24 |

| 45.55.0.0/16 | 1 |

| 45.77.0.0/16 | 1 |

| 46.101.0.0/16 | 1 |

| 95.85.0.0/16 | 2 |

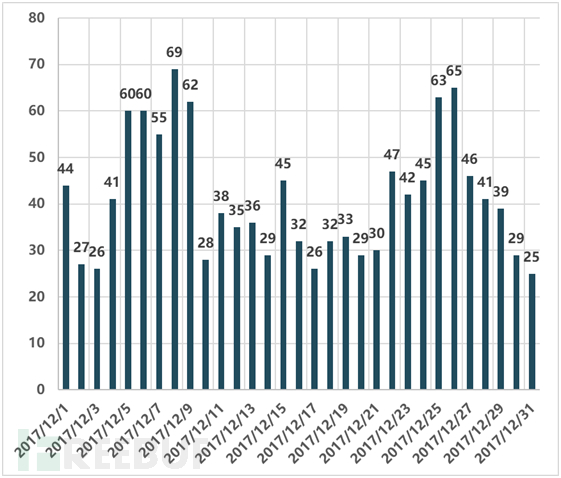

2017年12月,CNCERT每日监测发现的此类活跃的钓鱼网站的数量如图9所示,每日监测发现的有潜在受害人进行访问的钓鱼网站数量都在20个以上,有部分日期监测发现的活跃钓鱼网站超过了60个,影响范围较大。

图9:2017年12月每日监测发现的此类活跃的钓鱼网站数量

3 受影响用户情况分析

CNCERT抽样监测发现,有大量的用户访问并通过“案件编号”登录了此类钓鱼网站,其中提交了个人银行卡信息的受害人比利很大。

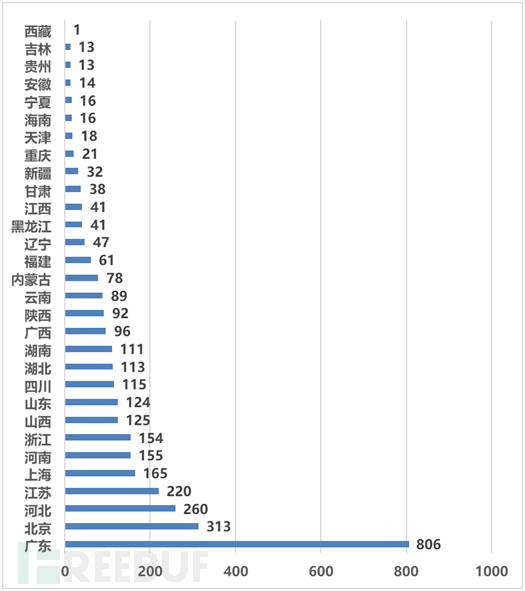

2017年12月,国内通过“案件编号”登录此类钓鱼网站的用户IP地址数量有3388个,地理位置分布情况如图10所示。从图中可以看出,广东省内登陆过此类仿冒网站的IP地址最多,占23.79%,其次是北京市、河北省、江苏省等地的IP地址。

图10:2017年12月“登录”此类钓鱼网站的IP地理位置分布

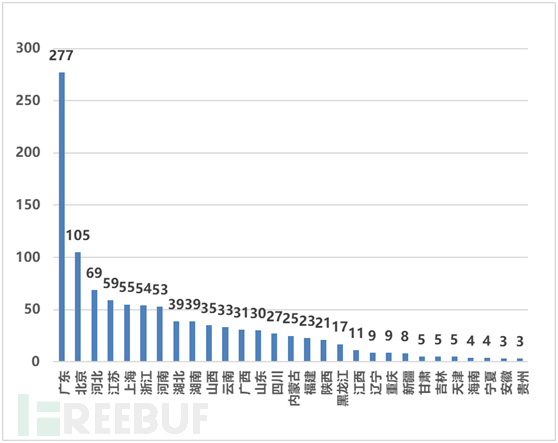

在3388个通过“案件编号”登陆此类钓鱼网站的用户IP地址中,通过“案件清查”入口提交敏感信息的受害者IP地址数量有1058个,说明了31.22%的用户在登录此类钓鱼网站后会提交相关信息,受害风险较高。

这1058个受害者IP地址地理位置分布情况如图11所示,可以看出分布情况与图10基本一致。

图11:2017年12月在此类钓鱼网站上提交银行卡信息的受害人IP地理分布

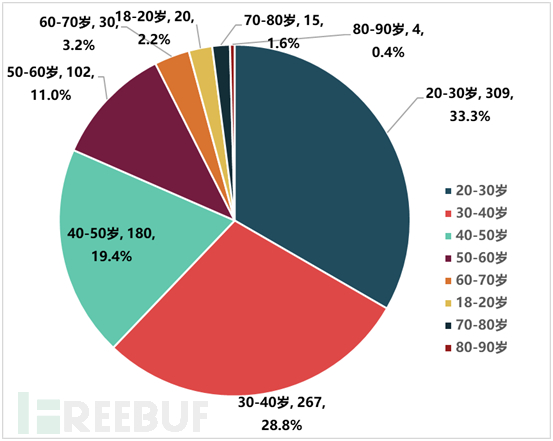

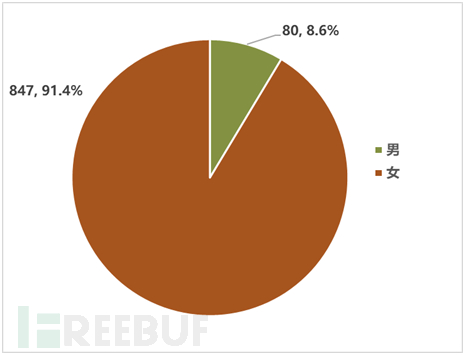

CNCERT监测发现,2017年12月,1058个受害者IP提交的信息共有1618条,经过初步分析,共涉及到927条有效身份信息。通过对这些有效身份信息分析发现,受害者年龄段分布情况如图12所示,覆盖了18-84岁的人群,其中20-40岁区间内占到了有效信息的50%以上,为主要的受害用户群体;受害者性别如图13所示,女性占比高达90%,说明女性更易受骗,值得高度关注。

图12:2017年12月在此类钓鱼网站上提交银行卡信息的受害人年龄段分布

图13:2017年12月在此类钓鱼网站上提交银行卡信息的受害人性别分布

4 防范建议

此类仿冒最高检的网站已经猖獗多年,但近期依旧有大量用户上当受骗,经济受到损失。CNCERT建议广大网民在接收到此类电话、短信后注意以下几点,防范受骗:

第一:最高检的网站为http://www.spp.gov.cn/,不要轻易打开任何电话、短信,以及社交软件中的所谓的最高检网站,尤其是以IP地址直接访问的网站。

第二:最高检网站上不会有案件清查的相关内容,不会要求用户输入银行卡信息,也不会要求用户下载相关“安全软件”。

致谢:感谢阿里安全对本报告的贡献!

*本文作者:CNCERT,转载请注明来自FreeBuf.COM