0x0 概述

最新接到客户反馈内网某终端 PC 出现大量与国外站点通信的流量被深信服安全感知系统(SIP)识别,各大杀毒软件均无法查杀干净主要表现为查杀完成之后又重新生成陷入死循环过程,EDR 安全团队联合 SIP 安全人员及时响应定义此事件为新型的 CC 通信事件表现出了较强的反查杀能力。

主要表现在如下特点:

1. 注入多个进程且互为守护进程,防止被停止

1. 添加到注册表设置自启动、同时设置定时任务

2. 注入多个系统进程同时为守护进程防止被中断

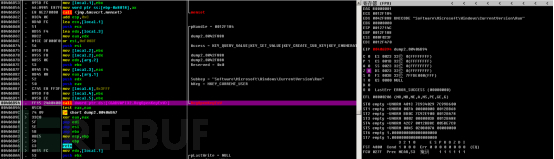

3. 被注入的进程同时监控注册表启动项、定时任务、病毒母体是否被修改或被删除,被删除后及时创建新的副本

4. 监控进程是否存在 Teamviewer 连接,若出现 teamviewer 进程将同时注入到 teamviewer 进程

0x1 现象

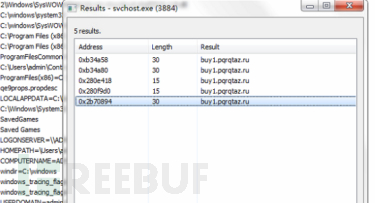

系统进程 svchost.exe 与国外恶意站点进行通信连接:

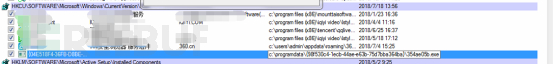

自启动项:

定时任务:

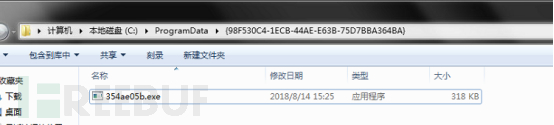

病毒母体如下:

手动删除此文件会在 5 秒钟后重现生成出现。

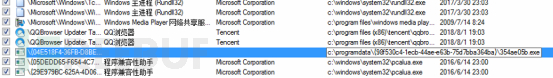

被注入的进程:

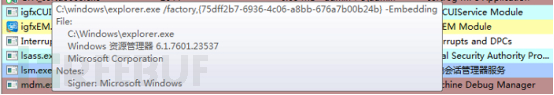

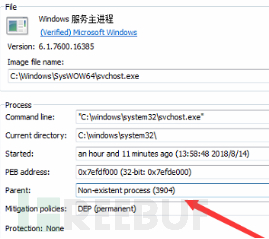

拉起连接进程的父进程已经退出:

通过对被注入的进程进行 PE 的分析如下,有明显的隐藏模块:

0x2 逆向分析

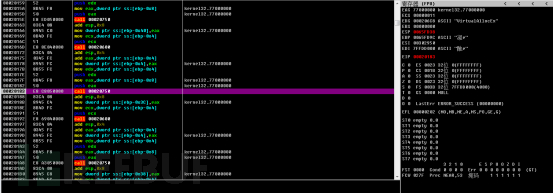

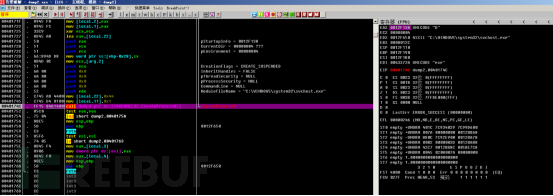

导入资源后解密,并分配好内存并创建进程

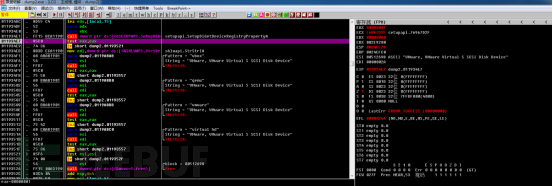

检查本机是否为虚拟机:

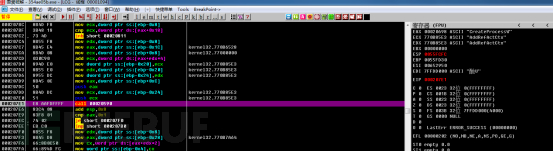

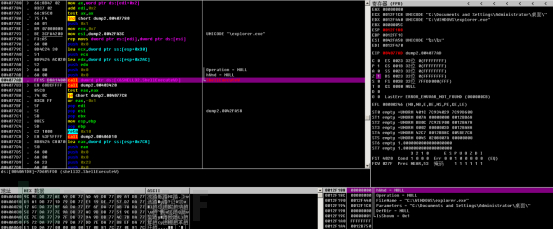

注入到 explore 进程与 svchost 进程:

添加到注册表的自启动项:

检测 Teamviewer 进程的启动,注入到 teamviewer.exe 与 tv_win32.exe 二个进程

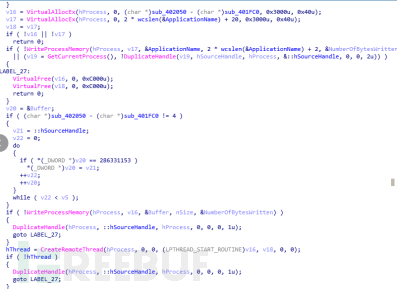

注入函数如下:

0x3 处置建议

由于系统被注入的进程比较多,往往无法同时删除干净使用 Teamviewer 远程处理则并没有处理干净的可能。因为建议客户启动安全模式,在安全模式下操作删除相关文件后,清楚病毒后建议使用深信服 EDR 工具进行确认。

1. 删除病毒母体路径如下:

C:\ProgamData\{98F540C4-1ECB-44AE-E638-75D7BBA364BA}\354ae05b.exe

2. 删除涉及此母体开机启动项目

3. 删除涉及此母体定时任务

0x4 加固建议

1. 根据有关数据收集得知,此病毒后门主要通过软件捆绑的方式安装到电脑的操作系统,因此建议到软件供应商官网或第三方可信平台下载软件

2. 安全无小事,日常需注意。

3. 推荐部署深信服 EDR 产品对终端进行查杀与防护

*本文作者:千里目安全实验室,转载请注明来自FreeBuf.COM

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)