从 2018-02-03 15:00 开始,一组恶意代码开始蠕虫式快速传播,360网络安全研究院分析了这个安全威胁,一些快速的结果如下:

传播时间:最早的感染时间可以回溯到 1月31日附近。当前这波蠕虫式感染从 2018-02-03 下午 15:00附近开始被我们的系统检测到,目前仍在持续增长。

感染端口:5555,是安卓设备上 adb 调试接口的工作端口,这个端口正常应该被关闭,但未知原因导致部分设备错误的打开了该端口

蠕虫式感染:恶意代码在完成植入后,会继续扫描 5555 adb 端口,完成自身的传播

感染设备型号:目前能够确认的设备型号见后,大部分是智能手机,以及智能电视机顶盒

感染设备数量:2.75 ~ 5k,主要分布在中国(~40%)和韩国(~30%)

另外,恶意代码复用了 mirai在扫描阶段的代码,这是我们首次看到 mirai 代码被安卓蠕虫复用

总体而言,360网络安全研究院认为有基于android 系统 adb 调试接口的恶意代码目前正在蠕虫式积极传播,24小时内已经感染了超过5千台设备。

端口5555上的感染趋势

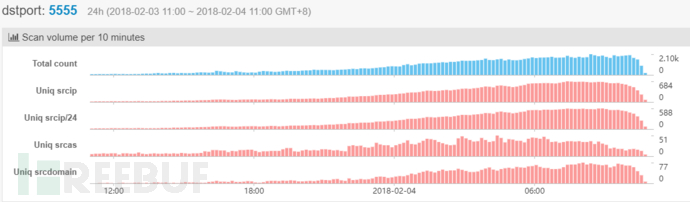

从 2018-02-03 晚间开始,我们检测到端口 5555 上的扫描流量正在快速增长,如下:

图1

如上图所见,5555 端口上的扫描流量从下午15:00附近,开始达到日常背景数据的3倍,24:00附近到达10倍。到目前未知,发起扫描的IP数量和总扫描流量,都仍然在持续增长中。

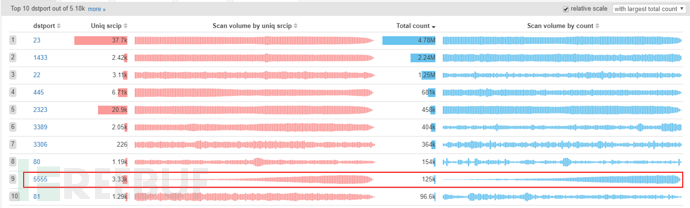

如下图所示,当前 5555 端口扫描流量已经排入所有端口的前十。上一次我们看到一个全新端口排入前十,是2016年9月期间,mirai僵尸网络开始组建其僵尸网络。

图2

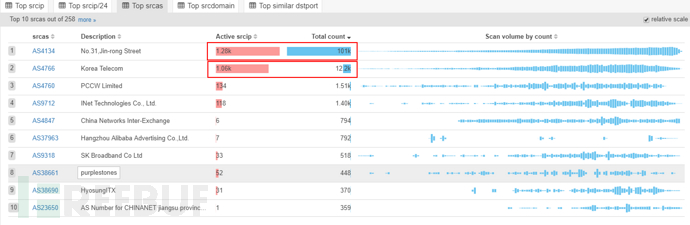

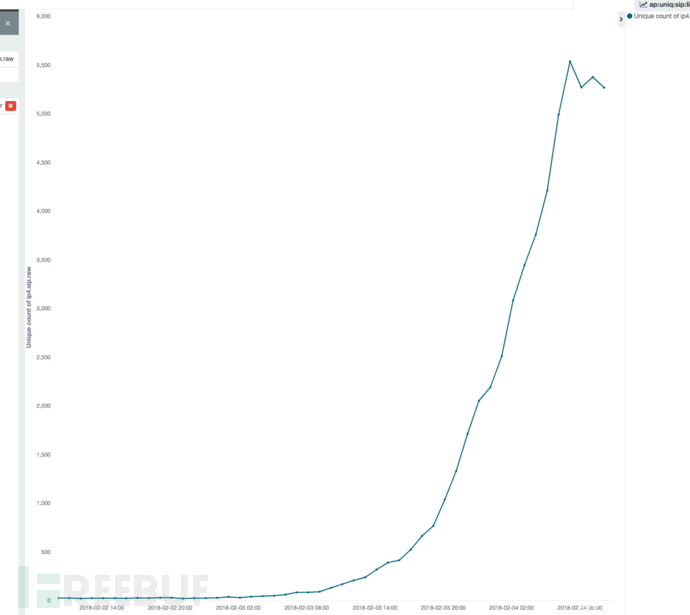

5555 端口上扫描来源的独立IP地址,按照不同口径统计,有2.75 ~5.5k,这个数字正在快速增长中,两个来源的情况见后:

来自 scanmon的统计数字: 2.75k,主要来自中国(40%)和韩国(31%)。

来自我们的僵尸网络跟踪系统的统计数字: 5.5k

图3

图4

受感染设备主要是各厂商开放了 adb 调试接口的安卓设备

受感染设备正在积极的尝试投递恶意代码。我们从这些恶意代码中分析发现,大部分来源设备基于 android 操作系统。

具体被感染设备机型暂时不予公开,目前看,因为各主要厂商均涉及,并且同时涉及智能手机和智能电视(电视机顶盒?),我们倾向排除厂商级别漏洞的可能性。

恶意代码在利用这些设备挖矿

相关的恶意代码有一组,其中xmrig 相关恶意样本会参与挖取 XMR 代币。相关的配置有两组,基于两个不同矿池,但是共享了同一个钱包地址:

矿池地址:pool.monero.hashvault.pro:5555或者 pool.minexmr.com:7777

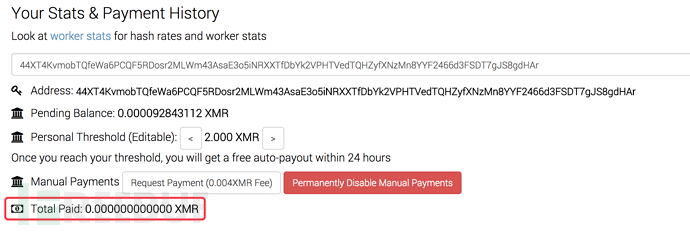

钱包地址(矿池账号):44XT4KvmobTQfeWa6PCQF5RDosr2MLWm43AsaE3o5iNRXXTfDbYk2VPHTVedTQHZyfXNzMn8YYF2466d3FSDT7gJS8gdHAr

矿池密码:x

目前为止,上述钱包还没有收到矿池的第一笔付款:

图5

蠕虫式传播

我们目前可以认为恶意代码有蠕虫式传播行为。

我们最初就高度怀疑样本有蠕虫式传播行为。后续的分析从几个方面证实了上述猜测。后续我们也许会发布更新,进一步说明这一点。

其他的分析和防御工作,也正在持续进行中。后续的重要更新360网络安全研究院都会持续发布,请保持关注 twitter/360Netlab。

*本文作者:360网络安全研究院,转载请注明来自FreeBuf.COM