深信服千里目安全技术中心

深信服千里目安全技术中心- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

事件报告

最近国外某安全公司发现新的勒索病毒样本,新发现的BlackRouter勒索软件通过与知名的远程桌面工具AnyDesk捆绑进行传播,AnyDesk是一款与TeamViewer类似的广泛使用的远程桌面工具,能够在不同的桌面操作系统(包括Windows,MacOS,Linux和FreeBSD)之间进行双向远程控制,以及在Android和iOS上单向访问,使用量非常大。

千里目安全实验室EDR安全团队捕获到相关的样本,并对样本进行了详细分析,勒索病毒作者通过捆绑恶意软件的方式,将此勒索病毒与AnyDesk工具被捆绑打包在了一起,可能是利用此方法来逃避安全软件的检测,深信服EDR安全团队提醒广大用户在下载一些常用软件的时候,不要到一些垃圾网站或不明网站进行下载,请到软件的官方网站或官方渠道进行下载使用。

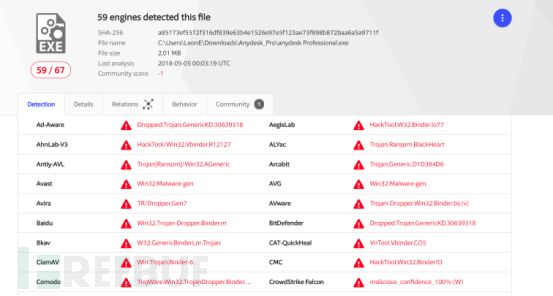

以下是样本在VT上的截图信息:

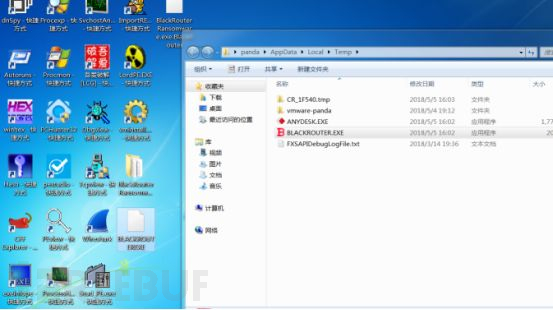

可以发现样本的文件名和文件图标等信息都非常具有迷惑性,如下图所示:

用户往往会在不知情的情况下运行样本,导致里面捆绑的勒索病毒在后台偷偷运行,从而感染用户主机。

攻击方式

传播方式

此勒索病毒主要通过垃圾网站捆绑正常软件的方式进行传播。

加密算法

此勒索病毒使用AES+RSA2048相结合的加密方式,加密相应文件。

样本分析

(1)样本母体运行之后,会在临时目录释放ANYDESK.EXE远程桌面程序和BLACKROUTER.EXE勒索病毒程序,如下图所示:

然后自动运行这两个程序,前台运行ANYDESK.EXE远程桌面程序,后台运行BLACKROUTER.EXE程序,如下图所示:

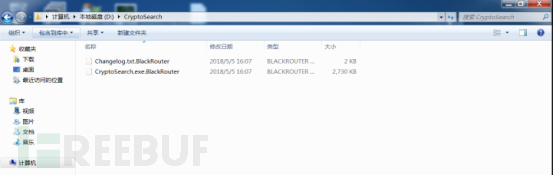

样本运行完成之后,主机中的大部分文件被加密成.BlackRouter后缀的文件,如下图所示:

同时会弹出相关的勒索信息对话框,如下图所示:

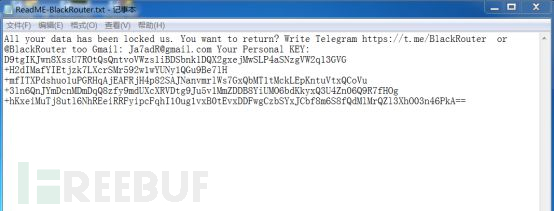

同时在桌面或相应的磁盘目录下生成ReadME-BlackRouter.txt的勒索信息文本,文本信息如下:

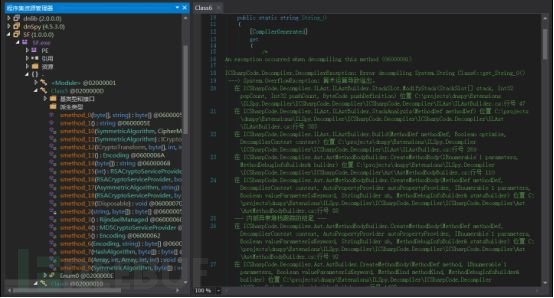

(2) 勒索病毒母体BLACKROUTER.EXE是经过混淆加密过的,通过de4dot去混淆之后,用dnSpy打开勒索病毒母体,函数体显示出错,如下所示:

经过动态调试解密之后,函数体被还原,如下所示:

(3) 此勒索病毒母体会加密如下文件夹下的文件,文件夹列表如下:

%Desktop%

%Documents%

%Favorites%

%Music%

%History%

%System Root%\Users\All Users

%System Root%\Users\Default

%System Root%\Users\Public

勒索病毒会加密上面文件夹里相应文件名后缀的文件,加密后的文件后缀重命名为.BlackRouter,并在相应的目录生成ReadME-BlackRouter.txt勒索信息文本。

(4) 勒索病毒加密的文件后缀名列表如下所示:

".txt",".doc",".docx",".xls",".xlsx",".ppt",".pptx",".odt",".jpg",".png",".csv",".sql",".mdb",".sln",".php",".asp",".aspx",".html",".xml",".psd",".rar",".zip",".mp3",".exe",".PDF",".rtf",".DT",".CF",".CFU",".mxl",".epf",".erf",".vrp",".grs",".geo",".elf",".lgf",".lgp",".log",".st",".pff",".mft",".efd",".ini",".CFL",".cer",".backup",".7zip",".tiff",".jpeg",".accdb",".sqlite",".dbf","1cd",".mdb",".cd",".cdr",".dwg",".png"

勒索病毒会加密上面这些后缀的文件,使用的加密算法为AES加密算法,Key使用RSA2048算法进行加密。

(5) 删除磁盘卷影,通过ProcessStart调下如下命令:

"cmd.exe", "/c vssadmin.exe delete shadows /all /quiet"防止通过磁盘还原方式对文件进行恢复。

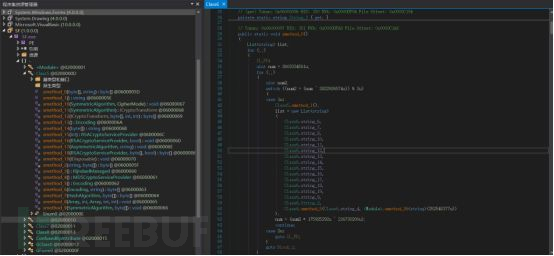

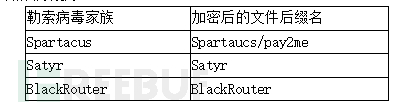

(6)通过对近期出现的几个勒索家族样本的分析,我们发现最近国外比较流行的几款勒索病毒使用的加密模块代码结构非常相似,而且加载的恶意程序名使用了统一的名称:SF.EXE,经过分析最近流行的几个子家族变种:

Spartacus(斯巴达克斯勒索病毒)

Satyr(萨克斯勒索病毒)

BlackRouter(BlackRouter勒索病毒)

可以发现核心的加密模块代码非常相似,使用的加载方式不同,样本运行之后加密后的后缀名分别为:

我们并没有依据可以得出上面的几个勒索家族是同一个勒索病毒制作团伙开发的,只是通过分析发现他们的核心加密过程逻辑代码结构非常类似。

安全思考

思考一:BlackRouter勒索病毒的传播方式是通过捆绑知名的远程桌面程序AnyDesk进行传播,深信服EDR安全团队一直在密切关注外界的安全动态,发现最近黑客对供应链攻击方式比较感兴趣,今年发现的几个主流的勒索病毒样本的感染传播方式大多数是通过RDP爆破或永恒之蓝进行内网传播的,后续这种通过软件供应链,从一些软件源头进行感染,然后捆绑相应的正常软件进行传播的方式可能会成为下一个热点,因为很多正常软件的使用量非常大,同时黑客捆绑软件的方式也非常具有针对性,这次捆绑的软件为知名的远程桌面软件,使用的用户量大,而且多用于公司内部人员进行相关的操作,很多企业都有使用这款远程桌面工具,由此可以看出勒索病毒的感染对象现在主要是集中对企业用户进行感染,而且黑客非常熟悉企业环境,针对企业用户可能是因为只有企业用户才有可能愿意付费解锁。

思考二:深信服EDR安全团队通过对最近的一批勒索和挖矿样本的分析,可以得出,黑客使用的技术手段在不断提高,最近的一批样本中使用了各种免杀技术和RootKit相关技术,可以预测后面黑客会使用更多的免杀和高级的恶意软件技术以逃避各种杀软以及终端安全检测产品的检测与查杀,安全对抗也会越来越激烈。

预防措施

千里目安全实验室提醒用户,日常防范措施:

1.不要点击来源不明的邮件以及附件,不从不明网站下载相关的软件

2.及时给电脑打补丁,修复漏洞

3.对重要的数据文件定期进行非本地备份

4.安装专业的终端/服务器安全防护软件

5.定期用专业的反病毒软件进行安全查杀

6.尽量关闭不必要的文件共享权限以及关闭不必要的端口,如:445,135,139,3389等

相关IOC

MD5:

49E12E0BD76941AB54DEC0DB51CD6E22

96238F8115395EB2FFDFCC6F65191FCD

F31D6529FF4AD98053F9A8A9832F95E3

25DEE2E70C931F3FA832A5B189117CE8

3E1F05B711BF194E17A5C55E6548D2C1

* 本文作者千里目安全实验室,转载注明来自FreeBuf.COM

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)