对于任何一个组织或企业来说,DDoS攻击绝对是杀伤力巨大的一种威胁类型,这种攻击活动目的就是耗尽目标网络和应用程序服务的所有可用资源,并给目标组织带来各种技术层面上的影响。

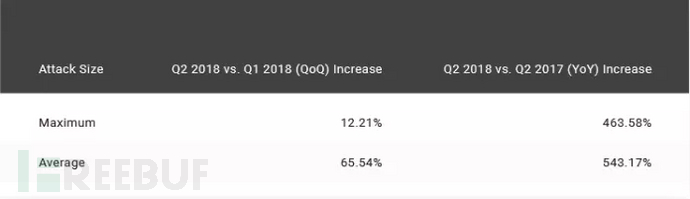

根据Nexusguard发布的2018年第二季度威胁报告,物联网僵尸网络使DDoS攻击的规模急剧增长,跟2017年第四季度相比,这一季度里发生的DDoS攻击无论是攻击规模还是影响,都出现了大规模增长。

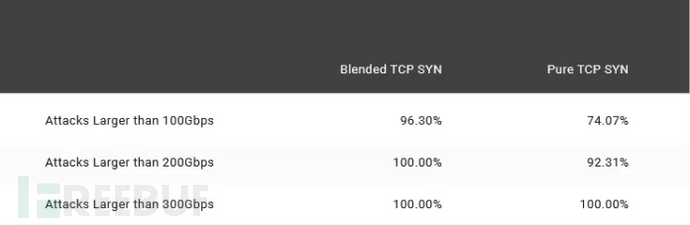

研究人员对这一季度的DDoS攻击进行分析之后,发现Satori和Anarchy这两个专门利用0 day漏洞发动攻击的僵尸网络是导致近期DDoS攻击数量猛增的罪魁祸首。这些僵尸网络可以在不进行放大的情况下生成大量攻击数据,而在2018年第二季度里,绝大部分DDoS攻击都是TCP SYN攻击。

根据Nexusguard的报告数据,攻击者可以通过增加单独数据包的大小来控制DDoS攻击的规模和影响度,其中数据包的大小大约在887到936个字节区间。

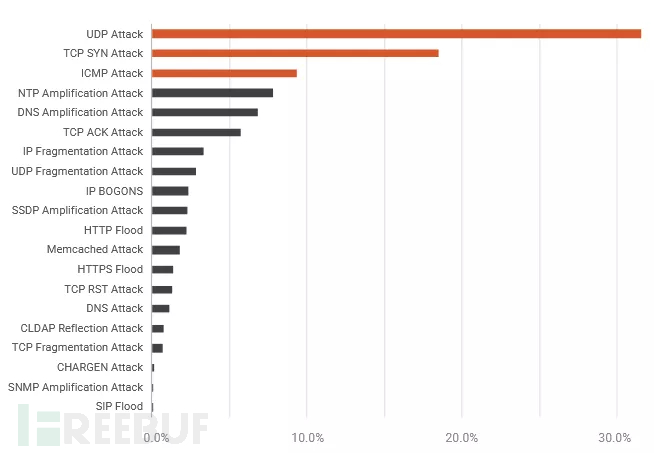

DDoS攻击向量

基于UDP的攻击是目前主要的DDoS攻击向量,现在有很多攻击者都在利用这种无连接和无会话的网络协议来发动高效的攻击,因为他们在这个过程中不需要进行初始化握手连接,而且数据流也不会受到发送速率的限制。

UDP(3,407 attacks/31.56% of total attacks)一般来说,ping数据包主要是用来测试网络连通性的,而攻击者可以通过自制的工具并使用ping数据包来让目标网络出现过载的情况。

ICMP(1,006 attacks/9.32% of total attacks)在基于SYN的攻击活动中,攻击者可以使用大量SYN数据包(ACK)来对目标网络执行DDoS攻击,这种方式同样会让目标服务器出现拒绝服务的情况(过载)。

TCPSYN (1,997 attacks/18.50% of total attacks)

Nexusguard还发现,在很多其他的DDoS攻击活动中,还会涉及到包括ICMP、CLDAP、TCP SYN、NTP放大和UDP在内的攻击向量,这些大约占47.97%。而在大规模DDoS攻击活动中,主要采用的都是TCP SYN和UDP多向量融合的方式,尤其是那些攻击流量超100Gbps的DDoS攻击活动。

绝大部分的DDoS攻击(55.28%)持续时间都不会超过90分钟,40.1%的攻击持续时间会在90分钟至1200分钟之间,仅有4.62%的攻击会持续超过1200分钟。从流量方面来看,64.13%的攻击活动流量小于10Gbps,35.87%的攻击活动流量高于10Gbps。

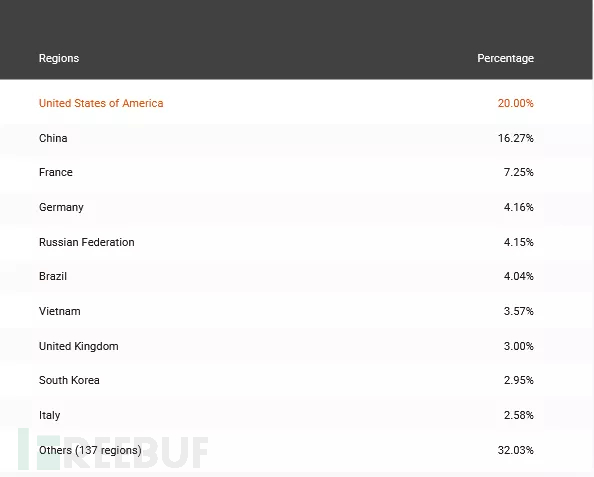

美国和中国是目前DDoS攻击的主要来源地区,紧随其后的分别是法国、德国和俄罗斯。

后话

任何一个组织或企业都应该确保自己的网络系统部署了最高等级的网络防护措施,如果各位管理员想要了解更多关于DDoS防护方面的内容,可以参考这篇名叫《如何在十秒钟之内终止DDoS攻击》的文章。

*参考来源:gbhackers,FB小编Alpha_h4ck编译,转载请注明来自FreeBuf.COM