深信服千里目安全技术中心

深信服千里目安全技术中心- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

小安全问题引发大生产事故。制造业安全建设不容忽视!

8月3日,台湾一知名芯片代工厂三大核心基地遭遇勒索病毒攻击,导致生产线全线停摆,预估损失78亿元,损失极其惨重,一时间震惊整个制造业!

不仅如此,不久前《纽约时报》刚报道了一起重大的制造业数据泄漏事件,100多家厂商的近4.7万件敏感文件泄漏。文件共计157GB,包含装配线和工厂原理图、员工个人隐私信息、保密协议和机器人的配置、规格、演示动画等。

为什么近期制造业安全事件频发?

一方面,制造业正成为黑客攻击新的重点目标。

天下熙熙皆为利来。制造业业务系统承载着极高的价值。攻击者发起网络攻击可以直接影响控制系统的正常运行,例如可以直接对某些工控设备发送指令导致设备关机或参数修改,能够直接造成重大生产事故。不仅如此,随着智能制造、工业互联网的发展,越来越多的企业使用ERP、MES等系统来提高生产效率,制造业早已离不开数据,在黑客眼里,数据就是金钱,因此病毒勒索、数据泄露等安全问题成为制造业安全面临的新挑战。

此外,随着智能制造和工业互联网的发展,信息化和自动化不断打通,攻击面越来越大,制造业的攻击成本正在不断地下降。

另一方面,目前制造业信息安全建设普遍存在问题。

1、自动化系统带“洞”运行

自动化系统设计人员安全意识相对薄弱,工控协议、设备、系统在设计之初就重视可用性、忽视安全性。并且系统一旦投入使用之后,更新升级周期非常长,许多PC还是十几年前的xp系统和512m内存,这使得智能制造时代IT、OT两网融合的情况下,脆弱性不断暴露,让攻击者有机可乘。

2、工控安全投鼠忌器

自动化系统本身比较“脆弱”,不能像传统IT系统那样进行漏扫、杀毒,因为这些“重”的安全措施容易造成生产故障,即便用防火墙也不敢开启阻断模式,因此工控安全大都以黑白应用名单为核心构建“轻”安全。这种安全措施在面对WannaCry等新型病毒时就像用冷兵器时代的盾牌来应对火药时代的枪炮。

3、APT攻击大都从信息化系统入手

例如BlackEnergy乌克兰电力系统事件,黑客就是先通过办公网进行突破,然后跳板进入控制层。ICS-CERT最新报告的290起工业安全事件当中,有77起来自鱼叉式钓鱼、43起来自弱身份认证、35起来自嗅探攻击。很多时候,工控安全事件是从IT系统开始,工控系统安全防御体系难以在短期内大幅提升是由其固有特性决定的,但通过整体IT系统的安全加固,在攻击进入OT层之前就将其扼杀掉,是有效提升制造业整体安全性的手段之一。

制造企业应如何应对安全新形势?

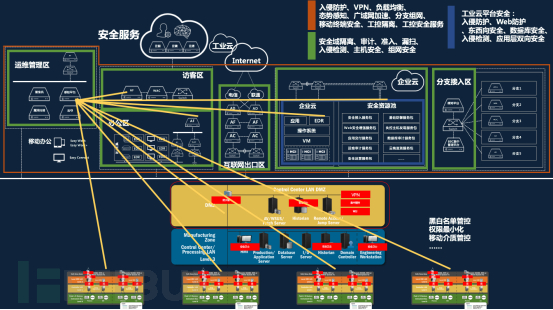

制造业遭受僵木蠕、黑客的攻击无外乎两种情况,第一种是从互联网、办公网跳板进入生产网,第二种是通过USB、流氓设备等方式从生产网内部感染。因此,建议的安全整改措施有:

提前识别资产与风险,消除安全短板

通过资产识别、漏洞分析、策略自检等技术主动发现网络中所有被保护的资产对象及其风险状况,确保安全防护策略的有效性,提前解决诸如开放端口、高危漏洞、弱密码等安全风险。

此外,做好隔离与USB管控。通过构建微隔离体系,在病毒爆发时尽早将失陷主机隔离开来,防止其他主机被感染,缩小感染面积。比如将不同的车间进行安全隔离,同时利用软件、物理等方式做好生产网PC USB权限的管控,避免通过USB感染。

除OT安全投入外,加强IT层安全建设

许多制造企业在上MES的过程中,需要将OT与IT打通,使得工控的脆弱性暴露出来。因此在进行OT安全建设的同时应同步加强IT层的安全建设,将威胁隔绝在生产网之外。

一方面构建态势感知的能力。感染病毒之后,重装工控PC系统虽然能一定程度缓解威胁形势,但难以定位病毒的根源,因此重新接入网络一段时间后,新系统仍然会遭到重复感染,无法从根源上消除威胁。依托安全态势感知,收集全网流量,利用人工智能、大数据分析等技术进行持续分析,对威胁进行溯源和定位,找到威胁的源头,进而根除威胁。

另一方面,构建安全动态闭环,而非静态的纵深防御。通过形成一套集预防、检测、防御、响应于一体的动态安全体系,提升制造企业整体安全能力,持续对制造业进行闭环的安全保护。

*本文作者:千里目安全实验室,转载请注明来自FreeBuf.COM